ລາຍລະອຽດ ແລະ ປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ Maze RANSOMWARE

ມັນແວຮຽກຄ່າໄຖ່ Maze ເປັນມັນແວຮຽກຄ່າໄຖ່ ທີ່ຈັດຢູ່ໃນກຸ່ມມັນແວຮຽກຄ່າໄຖ່ ທີມີຈຸດປະສົງໃນການແຜ່ກະຈາຍ ເພື່ອເຂົ້າລະຫັດຂໍ້ມູນຂອງເປົ້າໝາຍແລ້ວ ມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມນີ້ຈະມີເປົ້າໝາຍໃນການເຂົ້າເຖິງ ແລະ ລັກຂໍ້ມູນອອກມາ ເພື່ອສ້າງເງື່ອນໄຂຂອງການບັງຄັບຂົ່ມຂູ່ ແລະ ຮຽກຄ່າໄຖ່ອີກດ້ວຍ.

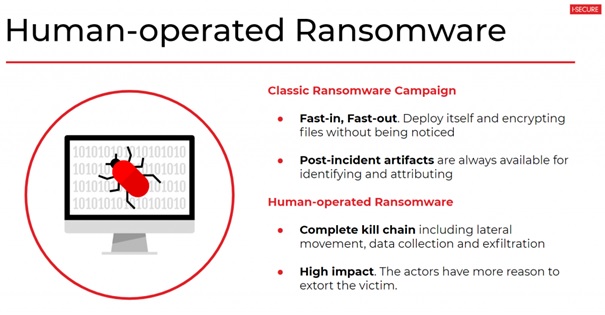

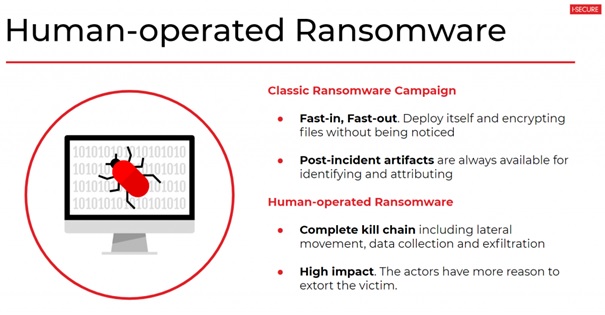

Microsoft ໄດ້ລະບຸຄຳທີ່ໃຊ້ເອີ້ນມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມນີ້ວ່າ Human-operated Ransomware ຊຶ່ງສ່ວນຫນຶ່ງໃນປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ທີ່ສຳຄັນ ຄືຜູ້ ປະສົງຮ້າຍລໍຖ້າຄວບຄຸມ ແລະ ຈັດການ ເພື່ອໃຫ້ສາມາດສ້າງຜົນກະທົບຕໍ່ເຫຍື່ອ ແລະ ຜົນປະໂຫຍດຕໍ່ຜູ້ບໍ່ປະສົງດີໃຫ້ໄດ້ຫຼາຍທີ່ສຸດ.

ໃນທາງເຕັກນິກແລ້ວ ຄວາມແຕກຕ່າງລະຫວ່າງມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການແບບທົ່ວໄປ ຊຶ່ງອາໄສການສ້າງເງື່ອນໄຂເພື່ອບັງຄັບຂົ່ມຂູ່ດ້ວຍການເຂົ້າລະຫັດໄຟລ໌ ຫຼື Classic ransomware campaign ກັບມັນແວຮຽກຄ່າໄຖ່ ແລະ ກຸ່ມປະຕິບັດການແບບ Human-operated ransomware ມີລາຍລະອຽດດັ່ງລຸ່ມນີ້:

1. ເວລາທີ່ໃຊ້ໃນປະຕິບັດການ (Operation time):

- Classic ransomware campaign: ຈຸດອ່ອນສຳຄັນຂອງມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການແບບທົ່ວໄປ ຊຶ່ງອາໄສການສ້າງເງື່ອນໄຂ ເພື່ອບັງຄັບຂົ່ມຂູ່ດ້ວຍການເຂົ້າລະຫັດໄຟລ໌ ຢູ່ໃນຈຸດທີ່ຂະບວນການເຂົ້າລະຫັດໄຟລ໌ຂອງມັນແວຮຽກຄ່າໄຖ່ຖືກກວດພົບ ຫຼື ຖືກຂັດຂວາງກ່ອນທີ່ຈະດຳເນີນການສຳເລັດ. ດັ່ງນັ້ນ, ມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມນີ້ຈະດຳເນີນການສຳເລັດໃຫ້ໄວ ແລະ ຫຼີກລ່ຽງການທີ່ຈະຖືກກວດຈັບໃຫ້ໄດ້ຫຼາຍທີ່ສຸດ ເຮັດໃຫ້ການກວດຈັບນັ້ນຈະສາມາດເຮັດໄດ້ສະເພາະໃນຊ່ວງເວລາທີ່ມີການເຮັດວຽກຂອງມັນແວຮຽກຄ່າໄຖ່ເທົ່ານັ້ນ.

- Human-operated ransomware: ມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການໃນກຸ່ມນີ້ ມີການສະແດງພຶດຕິກຳຂອງການເຂົ້າເຖິງລະບົບ ເຄື່ອນຍ້າຍຕົວເອງໄປຫາລະບົບອື່ນ ພະຍາຍາມຍົກລະດັບສິດທິ ແລະ ເຂົ້າເຖິງຂໍ້ມູນຄ້າຍກັບພຶດຕິກຳຂອງກຸ່ມ Advanced Persistent Threat (APT) ທີ່ມີເປົ້າໝາຍໃນການລັກຂໍ້ມູນ ເຮັດໃຫ້ຂອບແຂດ ແລະ ໄລຍະເວລາໃນການປະຕິບັດການນັ້ນຍາວນານ ແລະ ອາດຈະເພີ່ມໂອກາດໃນການກວດຈັບຄວາມຜິດປົກກະຕິຈາກພຶດຕິກຳໄດ້ອີກດ້ວຍ.

2. ຫຼັກຖານຫຼັງຈາກການໂຈມຕີ (Operation time):

- Classic ransomware campaign: ມັນແວຮຽກຄ່າໄຖ່ຈະສະແດງຕົວກໍ່ຕໍ່ເມື່ອຂະບວນການເຂົ້າລະຫັດໄຟລ໌ສຳເລັດແລ້ວ ຜ່ານທາງ Ransom note ຫຼື ຂໍ້ຄວາມ ຊຶ່ງອະທິບາຍເຫດການ ແລະ ຂັ້ນຕອນ ດ້ວຍຂໍ້ມູນໃນ Ransom note ດັ່ງກ່າວ ການລະບຸຫາປະເພດຂອງມັນແວຮຽກຄ່າໄຖ່ ແລະ ຜົນກະທົບອື່ນໆ ທີ່ອາດເກີດຂຶ້ນຈຶ່ງສາມາດເຮັດໄດ້ໂດຍງ່າຍ.

- Human-operated ransomware: ເນື່ອງຈາກໄລຍະເວລາຂອງປະຕິບັດການທີ່ດົນນານ ແລະ ໂອກາດທີ່ປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ຈະຖືກກວດພົບລະຫວ່າງດຳເນີນການ ໂດຍທີ່ຍັງບໍ່ມີຫຼັກຖານເຊັ່ນ: Ransom note ຢ່າງຊັດເຈນ ຈຶ່ງມີໂອກາດສູງທີ່ຈະສົ່ງຜົນໃຫ້ການລະບຸປະເພດຂອງໄພຄຸກຄາມ ແລະ ຜົນກະທົບຂອງເຫດການນັ້ນເຮັດໄດ້ຍາກ ການຮັບມື ແລະ ຕອບສະໜອງເຫດການໃນລັກສະນະນີ້ ຈຳເປັນຕ້ອງປະເມີນເຖິງຄວາມເປັນໄປໄດ້ວ່າ ເຫດການດັ່ງກ່າວອາດຈະຈົບທີ່ມີການໃຊ້ Ransomware ໃນທີ່ສຸດ.

v ພຶດຕິກຳຂອງ Maze Ransomware

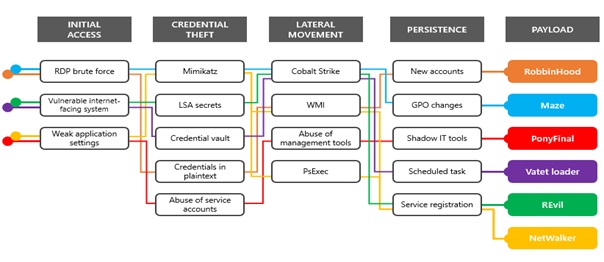

Microsoft ໄດ້ເປີດເຜີຍພຶດຕິກຳຂອງມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມ Human-operated Ransomware ລວມທັງພຶດຕິກຳຂອງ Maze ໃນບົດຄວາມ Ransomware groups continue to target healthcare, critical services; here’s how to reduce risk ຊຶ່ງສາມາດສະຫຼຸບໂດຍສັງເຂບໄດ້ດັ່ງນີ້:

ໝາຍເຫດ: ຂໍ້ມູນພຶດຕິກຳຂອງໄພຄຸກຄາມສາມາດປ່ຽນແປງໄດ້ຕະຫຼອດເວລາ ແນະນຳໃຫ້ເກັບກໍານຳຂໍ້ມູນເຫຼົ່ານີ້ໄວ້ເພື່ອໃຊ້ງານໃຫ້ເກີດປະໂຫຍດຕໍ່ໄປ ຊຶ່ງມີການຈັດລຳດັບຄວາມສຳຄັນ, ປະເມີນຄວາມພ້ອມໃນການກວດຈັບ ແລະ ຕອບສະໜອງ ແລະດຳເນີນການຕາມທີ່ວາງແຜນ.

- Maze ມັກສະແດງການເຂົ້າເຖິງລະບົບທີ່ມີຄວາມສ່ຽງດ້ວຍການໂຈມຕີຜ່ານບໍລິການ Remote Desktop ຊຶ່ງຕັ້ງຄ່າໄວ້ແບບບໍ່ປອດໄພ ໃນຂະນະທີ່ມັນແວກຸ່ມອື່ນມີການໂຈມຕີຊ່ອງໂຫວ່ ຊຶ່ງມີການເປີດເຜີຍມາກ່ອນແລ້ວ ເຊັ່ນ: ຊ່ອງໂຫວ່ໃນ Citrix Application Delivery Controller (CVE-2019-19781) ຫຼື ຊ່ອງໂຫວ່ໃນ Pulse Secure VPN (CVE-2019-11510) Microsoft ຍັງມີການລະບຸວ່າເປົ້າໝາຍຫຼັກຂອງ Maze ຄືການໂຈມຕີກຸ່ມຜູ້ໃຫ້ບໍລິການ (Managed Service Provider) ເພື່ອໃຊ້ເປັນຊ່ອງທາງໃນການເຂົ້າເຖິງຜູ້ໃຊ້ບໍລິການໃນກຸ່ມທຸລະກິດນີ້ອີກດ້ວຍ;

- Maze ໃຊ້ໂປຣແກຣມ Mimikatz ໃນການລະບຸຫາຂໍ້ມູນສຳລັບຢືນຢັນຕັວຕົນໃນລະບົບ ຂໍ້ມູນສຳລັບຢືນຢັນຕັວຕົນນີ້ຈະຖືກໃຊ້ ເພື່ອເຂົ້າເຖິງລະບົບອື່ນໆ;

- ຂະບວນການເຄື່ອນຍ້າຍຕົວເອງໃນລະບົບພາຍໃນຂອງອົງກອນມັກເກີດຂຶ້ນຜ່ານການໃຊ້ໂປຣແກຣມ Cobalt Strike ຊຶ່ງເຕັກນິກ ແລະ ວິທີການທີ່ Cobalt Strike ຮອງຮັບນັ້ນ ສ່ວນໃຫຍ່ເປັນເຕັກນິກທີ່ຮູ້ຈັກກັນຢູ່ແລ້ວ ເຊັ່ນ: ການໂຈມຕີແບບ Pass-the-Hash, WinRM ຫຼື ການໃຊ້ PsExec ໃນການເຂົ້າເຖິງດ້ວຍຂໍ້ມູນສຳລັບຢືນຢັນຕັວຕົນທີ່ໄດ້ມາ;

- ຂະບວນການຝັງຕົວຂອງ Maze ມີການໃຊ້ຄຸນສົມບັດ Scheduled Tasks ຮ່ວມກັບການໃຊ້ຄຳສັ່ງ PowerShell ຊຶ່ງເຮັດໃຫ້ຜູ້ໂຈມຕີສາມາດເຂົ້າເຖິງລະບົບທີ່ຖືກໂຈມຕີໄປແລ້ວໄດ້ Maze ຍັງມີການໃຊ້ຄຸນສົມບັດ WinRM ໃນການຄວບຄຸມລະບົບເມື່ອໄດ້ບັນຊີ ທີ່ມີສິດທິຂອງ Domain admin ອີກດ້ວຍ;

- Maze ມີການແກ້ໄຂການຕັ້ງຄ່າໃນ Group Policy ຫຼາຍລາຍການ ເພື່ອຊ່ວຍອຳນວຍຄວາມສະດວກໃນການໂຈມຕີ.

ນອກຈາກຂໍ້ມູນການວິໄຈຈາກ Microsoft, FireEye ຍັງໄດ້ລະບຸຂໍ້ມູນພຶດຕິກຳເພີ່ມເຕີມຂອງປະຕິບັດການ Maze ຊຶ່ງພົບກຸ່ມຂອງພຶດຕິກຳ ທີ່ແຕກຕ່າງກັນໃນການແຜ່ກະຈາຍ ແລະ ສາມາດໃຊ້ຊີ້ບອກໃຫ້ເຫັນວ່າຜູ້ຢູ່ເບື້ອງຫຼັງໃນການປະຕິບັດການຂອງ Maze ອາດມີຫຼາຍກວ່າໜຶ່ງກຸ່ມ (https://www.fireeye.com/blog/threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html)

v ຄຳແນະນຳໃນການກວດຈັບ ແລະ ປ້ອງກັນໄພຄຸກຄາມ

- ໃນກໍລະນີທີ່ກວດພົບພຶດຕິກຳຕ້ອງສົງໄສ, ພິຈາລະນາການເຮັດ Endpoint segmentation ໂດຍການກຳນົດ Policy ຂອງ Windows Firewall ຫຼື ດ້ວຍອຸປະກອນອື່ນໆ ເພື່ອຈຳກັດການຕິດຕໍ່ລະຫວ່າງ Host ຫາກມີການພະຍາຍາມຕິດຕໍ່ຮັບສົ່ງຂໍ້ມູນຜ່ານທາງໂປຣໂຕຄອນ (protocol);

- ໃນກໍລະນີທີ່ກວດພົບພຶດຕິກຳໜ້າສົງໄສ ພິຈາລະນາການເຮັດ Endpoint segmentation ໂດຍການຈຳກັດ ຫຼື ປິດການໃຊ້ງານຄຸນສົມບັດ Administrative shares ໄດ້ແກ່ ADMIN$ (ໃຊ້ໂດຍ PsExec), C$, D$ ແລະ IPC$ ອົງກອນຄວນມີການປະເມີນຄວາມສ່ຽງກ່ອນດຳເນີນການ ເນື່ອງຈາກການຈຳກັດ ຫຼື ປິດການໃຊ້ງານຄຸນສົມບັດດັ່ງກ່າວ ອາດສົ່ງຜົນຕໍ່ການເຮັດວຽກຂອງລະບົບພາຍໃນອົງກອນ;

- ຈຳກັດການໃຊ້ງານບັນຊີຜູ້ໃຊ້ໃນລະບົບ ໃນກໍລະນີທີ່ມີການໃຊ້ງານ ເພື່ອແຜ່ກະຈາຍມັນແວ;

- ຕັ້ງຄ່າຫາກມີການໃຊ້ Remote Desktop Protocol (RDP) ໂດຍໃຫ້ພິຈາລະນາປະເດັນດັ່ງຕໍ່ໄປນີ້:

- ຈຳກັດການເຂົ້າເຖິງຈາກອິນເຕີເນັດ ຫຼື ໃນກໍລະນີທີ່ຈຳເປັນຕ້ອງມີການເຂົ້າເຖິງ ໃຫ້ກຳນົດໝາຍເລກໄອພີແອດເດສ (IP Address) ທີ່ສາມາດເຂົ້າເຖິງໄດ້ ຜ່ານ Windows Firewall;

- ພິຈາລະນາໃຊ້ງານ Multi-factor authentication ທັງໃນຮູບແບບຂອງການໃຊ້ງານ Remote Desktop Gateway ຫຼື ເຕັກໂນໂລຊີອື່ນໆ ທີ່ກ່ຽວຂ້ອງ;

- ຈຳກັດສິດທິ ແລະ ການຈຳກັດບັນຊີຜູ້ໃຊ້ງານທີ່ສາມາດເຂົ້າເຖິງລະບົບຈາກໄລຍະໄກຜ່ານໂປຣໂຕຄອນ;

- ໃນກໍລະນີທີ່ຈຳເປັນຕ້ອງມີການເຂົ້າເຖິງ ແລະ ໃຊ້ງານ Remote Desktop Protocol (RDP) ຈາກອິນເຕີເນັດ ໃຫ້ພິຈາລະນາໃຊ້ງານ Network Leveal Authentication (NLA) ເພື່ອປ້ອງກັນການໂຈມຕີໃນຮູບແບບຂອງການເດົາສຸ່ມລະຫັດຜ່ານ ຫາກມີການໃຊ້ງານ NLA ຄວນກວດສອບໃຫ້ແນ່ໃຈວ່າລະບົບທີ່ມີການເຊື່ອມຕໍ່ນັ້ນຮອງຮັບການໃຊ້ງານ ແລະ ບໍ່ຄວນໃຊ້ຄຸນສົມບັດ CredSSP ເພື່ອປ້ອງກັນການບັນທຶກຂໍ້ມູນສຳລັບຢືນຢັນຕົວຕົນໄວ້ໃນໜ່ວຍຄວາມຈຳຂອງລະບົບ.

- ຕັ້ງຄ່າ Group Policy ເພື່ອຄວບຄຸມສິດທິໃນການໃຊ້ຕາມຄວາມເໝາະສົມ ເຊັ່ນ: ຕັ້ງຄ່າເພື່ອປ້ອງກັນການເຂົ້າເຖິງຂໍ້ມູນສຳລັບຢືນຢັນຕົວຕົນ ທີ່ບໍ່ໄດ້ຖືກປົກປ້ອງໃນໜ່ວຍຄວາມຈຳຜ່ານທາງ Group Policy ຫຼື ການຕັ້ງຄ່າ registry ລວມທັງດຳເນີນການຕັ້ງຄ່າທີ່ກ່ຽວຂ້ອງກັບຄວາມເຂັ້ມແຂງຂອງລະຫັດຜ່ານບັນຊີຜູ້ໃຊ້ງານ ໃນ Group Policy;

5. ຕິດຕັ້ງຊອບແວປ້ອງກັນມັນແວເທິງເຄື່ອງຄອມພິວເຕີທຸກເຄື່ອງໃນອົງກອນ, ອັບເດດຂໍ້ມູນ ແລະ ເວີຊັ່ນຂອງຊອບແວໃຫ້ໃໝ່ຫຼ້າສຸດ ສະເໝີ;

6. ພິຈາລະນາການໃຊ້ງານຂໍ້ມູນຕົວຊີ້ບອກໄພຄຸກຄາມ (Indicator of Compromise — IOC) ເພື່ອຊ່ວຍເຝົ້າລະວັງ ແລະ ກວດຈັບ ການໄພຄຸກຄາມ ແຫຼ່ງຂໍ້ມູນທີ່ສາມາດຄົ້ນຫາຂໍ້ມູນຕົວຊີ້ບອກໄພຄຸກຄາມຂອງ Maze ມີຕາມລາຍການດັ່ງຕໍ່ໄປນີ້:

- ຄົ້ນຫາຂ່າວ ແລະ IOC ທັງໝົດຂອງ Maze ດ້ວຍ APT & Malware CSE;

- ແນະນຳ ລາຍງານການວິເຄາະພຶດຕິກຳຂອງ Maze ຈາກ FireEye;

- ແນະນຳ ລາຍງານການວິເຄາະການເຮັດວຽກຂອງໄຟລ໌ມັນແວໃນປະຕິບັດການ Maze ໂດຍ McA.

ເອກະສານອ້າງອີງ:

Porher 24 June 2020 21928 reads

Print

ມັນແວຮຽກຄ່າໄຖ່ Maze ເປັນມັນແວຮຽກຄ່າໄຖ່ ທີ່ຈັດຢູ່ໃນກຸ່ມມັນແວຮຽກຄ່າໄຖ່ ທີມີຈຸດປະສົງໃນການແຜ່ກະຈາຍ ເພື່ອເຂົ້າລະຫັດຂໍ້ມູນຂອງເປົ້າໝາຍແລ້ວ ມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມນີ້ຈະມີເປົ້າໝາຍໃນການເຂົ້າເຖິງ ແລະ ລັກຂໍ້ມູນອອກມາ ເພື່ອສ້າງເງື່ອນໄຂຂອງການບັງຄັບຂົ່ມຂູ່ ແລະ ຮຽກຄ່າໄຖ່ອີກດ້ວຍ.

Microsoft ໄດ້ລະບຸຄຳທີ່ໃຊ້ເອີ້ນມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມນີ້ວ່າ Human-operated Ransomware ຊຶ່ງສ່ວນຫນຶ່ງໃນປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ທີ່ສຳຄັນ ຄືຜູ້ ປະສົງຮ້າຍລໍຖ້າຄວບຄຸມ ແລະ ຈັດການ ເພື່ອໃຫ້ສາມາດສ້າງຜົນກະທົບຕໍ່ເຫຍື່ອ ແລະ ຜົນປະໂຫຍດຕໍ່ຜູ້ບໍ່ປະສົງດີໃຫ້ໄດ້ຫຼາຍທີ່ສຸດ.

ໃນທາງເຕັກນິກແລ້ວ ຄວາມແຕກຕ່າງລະຫວ່າງມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການແບບທົ່ວໄປ ຊຶ່ງອາໄສການສ້າງເງື່ອນໄຂເພື່ອບັງຄັບຂົ່ມຂູ່ດ້ວຍການເຂົ້າລະຫັດໄຟລ໌ ຫຼື Classic ransomware campaign ກັບມັນແວຮຽກຄ່າໄຖ່ ແລະ ກຸ່ມປະຕິບັດການແບບ Human-operated ransomware ມີລາຍລະອຽດດັ່ງລຸ່ມນີ້:

1. ເວລາທີ່ໃຊ້ໃນປະຕິບັດການ (Operation time):

- Classic ransomware campaign: ຈຸດອ່ອນສຳຄັນຂອງມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການແບບທົ່ວໄປ ຊຶ່ງອາໄສການສ້າງເງື່ອນໄຂ ເພື່ອບັງຄັບຂົ່ມຂູ່ດ້ວຍການເຂົ້າລະຫັດໄຟລ໌ ຢູ່ໃນຈຸດທີ່ຂະບວນການເຂົ້າລະຫັດໄຟລ໌ຂອງມັນແວຮຽກຄ່າໄຖ່ຖືກກວດພົບ ຫຼື ຖືກຂັດຂວາງກ່ອນທີ່ຈະດຳເນີນການສຳເລັດ. ດັ່ງນັ້ນ, ມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມນີ້ຈະດຳເນີນການສຳເລັດໃຫ້ໄວ ແລະ ຫຼີກລ່ຽງການທີ່ຈະຖືກກວດຈັບໃຫ້ໄດ້ຫຼາຍທີ່ສຸດ ເຮັດໃຫ້ການກວດຈັບນັ້ນຈະສາມາດເຮັດໄດ້ສະເພາະໃນຊ່ວງເວລາທີ່ມີການເຮັດວຽກຂອງມັນແວຮຽກຄ່າໄຖ່ເທົ່ານັ້ນ.

- Human-operated ransomware: ມັນແວຮຽກຄ່າໄຖ່ ແລະ ປະຕິບັດການໃນກຸ່ມນີ້ ມີການສະແດງພຶດຕິກຳຂອງການເຂົ້າເຖິງລະບົບ ເຄື່ອນຍ້າຍຕົວເອງໄປຫາລະບົບອື່ນ ພະຍາຍາມຍົກລະດັບສິດທິ ແລະ ເຂົ້າເຖິງຂໍ້ມູນຄ້າຍກັບພຶດຕິກຳຂອງກຸ່ມ Advanced Persistent Threat (APT) ທີ່ມີເປົ້າໝາຍໃນການລັກຂໍ້ມູນ ເຮັດໃຫ້ຂອບແຂດ ແລະ ໄລຍະເວລາໃນການປະຕິບັດການນັ້ນຍາວນານ ແລະ ອາດຈະເພີ່ມໂອກາດໃນການກວດຈັບຄວາມຜິດປົກກະຕິຈາກພຶດຕິກຳໄດ້ອີກດ້ວຍ.

2. ຫຼັກຖານຫຼັງຈາກການໂຈມຕີ (Operation time):

- Classic ransomware campaign: ມັນແວຮຽກຄ່າໄຖ່ຈະສະແດງຕົວກໍ່ຕໍ່ເມື່ອຂະບວນການເຂົ້າລະຫັດໄຟລ໌ສຳເລັດແລ້ວ ຜ່ານທາງ Ransom note ຫຼື ຂໍ້ຄວາມ ຊຶ່ງອະທິບາຍເຫດການ ແລະ ຂັ້ນຕອນ ດ້ວຍຂໍ້ມູນໃນ Ransom note ດັ່ງກ່າວ ການລະບຸຫາປະເພດຂອງມັນແວຮຽກຄ່າໄຖ່ ແລະ ຜົນກະທົບອື່ນໆ ທີ່ອາດເກີດຂຶ້ນຈຶ່ງສາມາດເຮັດໄດ້ໂດຍງ່າຍ.

- Human-operated ransomware: ເນື່ອງຈາກໄລຍະເວລາຂອງປະຕິບັດການທີ່ດົນນານ ແລະ ໂອກາດທີ່ປະຕິບັດການຂອງມັນແວຮຽກຄ່າໄຖ່ຈະຖືກກວດພົບລະຫວ່າງດຳເນີນການ ໂດຍທີ່ຍັງບໍ່ມີຫຼັກຖານເຊັ່ນ: Ransom note ຢ່າງຊັດເຈນ ຈຶ່ງມີໂອກາດສູງທີ່ຈະສົ່ງຜົນໃຫ້ການລະບຸປະເພດຂອງໄພຄຸກຄາມ ແລະ ຜົນກະທົບຂອງເຫດການນັ້ນເຮັດໄດ້ຍາກ ການຮັບມື ແລະ ຕອບສະໜອງເຫດການໃນລັກສະນະນີ້ ຈຳເປັນຕ້ອງປະເມີນເຖິງຄວາມເປັນໄປໄດ້ວ່າ ເຫດການດັ່ງກ່າວອາດຈະຈົບທີ່ມີການໃຊ້ Ransomware ໃນທີ່ສຸດ.

v ພຶດຕິກຳຂອງ Maze Ransomware

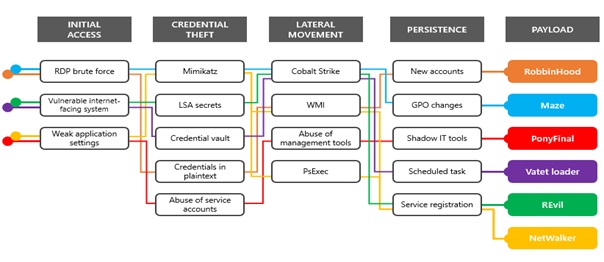

Microsoft ໄດ້ເປີດເຜີຍພຶດຕິກຳຂອງມັນແວຮຽກຄ່າໄຖ່ໃນກຸ່ມ Human-operated Ransomware ລວມທັງພຶດຕິກຳຂອງ Maze ໃນບົດຄວາມ Ransomware groups continue to target healthcare, critical services; here’s how to reduce risk ຊຶ່ງສາມາດສະຫຼຸບໂດຍສັງເຂບໄດ້ດັ່ງນີ້:

ໝາຍເຫດ: ຂໍ້ມູນພຶດຕິກຳຂອງໄພຄຸກຄາມສາມາດປ່ຽນແປງໄດ້ຕະຫຼອດເວລາ ແນະນຳໃຫ້ເກັບກໍານຳຂໍ້ມູນເຫຼົ່ານີ້ໄວ້ເພື່ອໃຊ້ງານໃຫ້ເກີດປະໂຫຍດຕໍ່ໄປ ຊຶ່ງມີການຈັດລຳດັບຄວາມສຳຄັນ, ປະເມີນຄວາມພ້ອມໃນການກວດຈັບ ແລະ ຕອບສະໜອງ ແລະດຳເນີນການຕາມທີ່ວາງແຜນ.

- Maze ມັກສະແດງການເຂົ້າເຖິງລະບົບທີ່ມີຄວາມສ່ຽງດ້ວຍການໂຈມຕີຜ່ານບໍລິການ Remote Desktop ຊຶ່ງຕັ້ງຄ່າໄວ້ແບບບໍ່ປອດໄພ ໃນຂະນະທີ່ມັນແວກຸ່ມອື່ນມີການໂຈມຕີຊ່ອງໂຫວ່ ຊຶ່ງມີການເປີດເຜີຍມາກ່ອນແລ້ວ ເຊັ່ນ: ຊ່ອງໂຫວ່ໃນ Citrix Application Delivery Controller (CVE-2019-19781) ຫຼື ຊ່ອງໂຫວ່ໃນ Pulse Secure VPN (CVE-2019-11510) Microsoft ຍັງມີການລະບຸວ່າເປົ້າໝາຍຫຼັກຂອງ Maze ຄືການໂຈມຕີກຸ່ມຜູ້ໃຫ້ບໍລິການ (Managed Service Provider) ເພື່ອໃຊ້ເປັນຊ່ອງທາງໃນການເຂົ້າເຖິງຜູ້ໃຊ້ບໍລິການໃນກຸ່ມທຸລະກິດນີ້ອີກດ້ວຍ;

- Maze ໃຊ້ໂປຣແກຣມ Mimikatz ໃນການລະບຸຫາຂໍ້ມູນສຳລັບຢືນຢັນຕັວຕົນໃນລະບົບ ຂໍ້ມູນສຳລັບຢືນຢັນຕັວຕົນນີ້ຈະຖືກໃຊ້ ເພື່ອເຂົ້າເຖິງລະບົບອື່ນໆ;

- ຂະບວນການເຄື່ອນຍ້າຍຕົວເອງໃນລະບົບພາຍໃນຂອງອົງກອນມັກເກີດຂຶ້ນຜ່ານການໃຊ້ໂປຣແກຣມ Cobalt Strike ຊຶ່ງເຕັກນິກ ແລະ ວິທີການທີ່ Cobalt Strike ຮອງຮັບນັ້ນ ສ່ວນໃຫຍ່ເປັນເຕັກນິກທີ່ຮູ້ຈັກກັນຢູ່ແລ້ວ ເຊັ່ນ: ການໂຈມຕີແບບ Pass-the-Hash, WinRM ຫຼື ການໃຊ້ PsExec ໃນການເຂົ້າເຖິງດ້ວຍຂໍ້ມູນສຳລັບຢືນຢັນຕັວຕົນທີ່ໄດ້ມາ;

- ຂະບວນການຝັງຕົວຂອງ Maze ມີການໃຊ້ຄຸນສົມບັດ Scheduled Tasks ຮ່ວມກັບການໃຊ້ຄຳສັ່ງ PowerShell ຊຶ່ງເຮັດໃຫ້ຜູ້ໂຈມຕີສາມາດເຂົ້າເຖິງລະບົບທີ່ຖືກໂຈມຕີໄປແລ້ວໄດ້ Maze ຍັງມີການໃຊ້ຄຸນສົມບັດ WinRM ໃນການຄວບຄຸມລະບົບເມື່ອໄດ້ບັນຊີ ທີ່ມີສິດທິຂອງ Domain admin ອີກດ້ວຍ;

- Maze ມີການແກ້ໄຂການຕັ້ງຄ່າໃນ Group Policy ຫຼາຍລາຍການ ເພື່ອຊ່ວຍອຳນວຍຄວາມສະດວກໃນການໂຈມຕີ.

ນອກຈາກຂໍ້ມູນການວິໄຈຈາກ Microsoft, FireEye ຍັງໄດ້ລະບຸຂໍ້ມູນພຶດຕິກຳເພີ່ມເຕີມຂອງປະຕິບັດການ Maze ຊຶ່ງພົບກຸ່ມຂອງພຶດຕິກຳ ທີ່ແຕກຕ່າງກັນໃນການແຜ່ກະຈາຍ ແລະ ສາມາດໃຊ້ຊີ້ບອກໃຫ້ເຫັນວ່າຜູ້ຢູ່ເບື້ອງຫຼັງໃນການປະຕິບັດການຂອງ Maze ອາດມີຫຼາຍກວ່າໜຶ່ງກຸ່ມ (https://www.fireeye.com/blog/threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html)

v ຄຳແນະນຳໃນການກວດຈັບ ແລະ ປ້ອງກັນໄພຄຸກຄາມ

- ໃນກໍລະນີທີ່ກວດພົບພຶດຕິກຳຕ້ອງສົງໄສ, ພິຈາລະນາການເຮັດ Endpoint segmentation ໂດຍການກຳນົດ Policy ຂອງ Windows Firewall ຫຼື ດ້ວຍອຸປະກອນອື່ນໆ ເພື່ອຈຳກັດການຕິດຕໍ່ລະຫວ່າງ Host ຫາກມີການພະຍາຍາມຕິດຕໍ່ຮັບສົ່ງຂໍ້ມູນຜ່ານທາງໂປຣໂຕຄອນ (protocol);

- ໃນກໍລະນີທີ່ກວດພົບພຶດຕິກຳໜ້າສົງໄສ ພິຈາລະນາການເຮັດ Endpoint segmentation ໂດຍການຈຳກັດ ຫຼື ປິດການໃຊ້ງານຄຸນສົມບັດ Administrative shares ໄດ້ແກ່ ADMIN$ (ໃຊ້ໂດຍ PsExec), C$, D$ ແລະ IPC$ ອົງກອນຄວນມີການປະເມີນຄວາມສ່ຽງກ່ອນດຳເນີນການ ເນື່ອງຈາກການຈຳກັດ ຫຼື ປິດການໃຊ້ງານຄຸນສົມບັດດັ່ງກ່າວ ອາດສົ່ງຜົນຕໍ່ການເຮັດວຽກຂອງລະບົບພາຍໃນອົງກອນ;

- ຈຳກັດການໃຊ້ງານບັນຊີຜູ້ໃຊ້ໃນລະບົບ ໃນກໍລະນີທີ່ມີການໃຊ້ງານ ເພື່ອແຜ່ກະຈາຍມັນແວ;

- ຕັ້ງຄ່າຫາກມີການໃຊ້ Remote Desktop Protocol (RDP) ໂດຍໃຫ້ພິຈາລະນາປະເດັນດັ່ງຕໍ່ໄປນີ້:

- ຈຳກັດການເຂົ້າເຖິງຈາກອິນເຕີເນັດ ຫຼື ໃນກໍລະນີທີ່ຈຳເປັນຕ້ອງມີການເຂົ້າເຖິງ ໃຫ້ກຳນົດໝາຍເລກໄອພີແອດເດສ (IP Address) ທີ່ສາມາດເຂົ້າເຖິງໄດ້ ຜ່ານ Windows Firewall;

- ພິຈາລະນາໃຊ້ງານ Multi-factor authentication ທັງໃນຮູບແບບຂອງການໃຊ້ງານ Remote Desktop Gateway ຫຼື ເຕັກໂນໂລຊີອື່ນໆ ທີ່ກ່ຽວຂ້ອງ;

- ຈຳກັດສິດທິ ແລະ ການຈຳກັດບັນຊີຜູ້ໃຊ້ງານທີ່ສາມາດເຂົ້າເຖິງລະບົບຈາກໄລຍະໄກຜ່ານໂປຣໂຕຄອນ;

- ໃນກໍລະນີທີ່ຈຳເປັນຕ້ອງມີການເຂົ້າເຖິງ ແລະ ໃຊ້ງານ Remote Desktop Protocol (RDP) ຈາກອິນເຕີເນັດ ໃຫ້ພິຈາລະນາໃຊ້ງານ Network Leveal Authentication (NLA) ເພື່ອປ້ອງກັນການໂຈມຕີໃນຮູບແບບຂອງການເດົາສຸ່ມລະຫັດຜ່ານ ຫາກມີການໃຊ້ງານ NLA ຄວນກວດສອບໃຫ້ແນ່ໃຈວ່າລະບົບທີ່ມີການເຊື່ອມຕໍ່ນັ້ນຮອງຮັບການໃຊ້ງານ ແລະ ບໍ່ຄວນໃຊ້ຄຸນສົມບັດ CredSSP ເພື່ອປ້ອງກັນການບັນທຶກຂໍ້ມູນສຳລັບຢືນຢັນຕົວຕົນໄວ້ໃນໜ່ວຍຄວາມຈຳຂອງລະບົບ.

- ຕັ້ງຄ່າ Group Policy ເພື່ອຄວບຄຸມສິດທິໃນການໃຊ້ຕາມຄວາມເໝາະສົມ ເຊັ່ນ: ຕັ້ງຄ່າເພື່ອປ້ອງກັນການເຂົ້າເຖິງຂໍ້ມູນສຳລັບຢືນຢັນຕົວຕົນ ທີ່ບໍ່ໄດ້ຖືກປົກປ້ອງໃນໜ່ວຍຄວາມຈຳຜ່ານທາງ Group Policy ຫຼື ການຕັ້ງຄ່າ registry ລວມທັງດຳເນີນການຕັ້ງຄ່າທີ່ກ່ຽວຂ້ອງກັບຄວາມເຂັ້ມແຂງຂອງລະຫັດຜ່ານບັນຊີຜູ້ໃຊ້ງານ ໃນ Group Policy;

5. ຕິດຕັ້ງຊອບແວປ້ອງກັນມັນແວເທິງເຄື່ອງຄອມພິວເຕີທຸກເຄື່ອງໃນອົງກອນ, ອັບເດດຂໍ້ມູນ ແລະ ເວີຊັ່ນຂອງຊອບແວໃຫ້ໃໝ່ຫຼ້າສຸດ ສະເໝີ;

6. ພິຈາລະນາການໃຊ້ງານຂໍ້ມູນຕົວຊີ້ບອກໄພຄຸກຄາມ (Indicator of Compromise — IOC) ເພື່ອຊ່ວຍເຝົ້າລະວັງ ແລະ ກວດຈັບ ການໄພຄຸກຄາມ ແຫຼ່ງຂໍ້ມູນທີ່ສາມາດຄົ້ນຫາຂໍ້ມູນຕົວຊີ້ບອກໄພຄຸກຄາມຂອງ Maze ມີຕາມລາຍການດັ່ງຕໍ່ໄປນີ້:

- ຄົ້ນຫາຂ່າວ ແລະ IOC ທັງໝົດຂອງ Maze ດ້ວຍ APT & Malware CSE;

- ແນະນຳ ລາຍງານການວິເຄາະພຶດຕິກຳຂອງ Maze ຈາກ FireEye;

- ແນະນຳ ລາຍງານການວິເຄາະການເຮັດວຽກຂອງໄຟລ໌ມັນແວໃນປະຕິບັດການ Maze ໂດຍ McA.