ຮູ້ຈັກ ແລະ ຮັບມື Ransomware

ທີມຕອບສະໜອງການໂຈມຕີ ແລະ ໄພຄຸກຄາມ (Intelligent Response) ຈາກ ບໍລິສັດ ໄອ-ຊີຄຽວ (i-secure) ຈຳກັດ ຂໍນຳສະເໜີຂໍ້ມູນກ່ຽວກັບ Ransomware ໃນປັດຈຸບັນລວມເຖິງວິທີການຮັບມື ໂດຍແບ່ງຕາມຫົວຂໍ້ຕໍ່ໄປນີ້

- Ransomware ແມ່ນຫຍັງ?

- ຮູ້ຈັກ human-operated ransomware

- ສະຖິຕິມັນແວຮຽກຄ່າໄຖ່ໃນໄຕມາດທີ່ 2 ຂອງປີ 2020

- ເຕັກນິກການໂຈມຕີຂອງມັນແວຮຽກຄ່າໄຖ່

- ການຮັບມືມັນແວຮຽກຄ່າໄຖ່

1. Ransomware ແມ່ນຫຍັງ?

Ransomware ຫຼື ມັນແວຮຽກຄ່າໄຖ່ ເປັນມັນແວ ທີ່ເມື່ອແຜ່ກະຈາຍໄປຍັງເຄື່ອງເຫຍື່ອປາຍທາງຈະເຂົ້າລະຫັດໄຟລ໌ ຫາກຜູ້ໃຊ້ງານຕ້ອງການຈະເຂົ້າເຖິງໄຟລ໌ ທີ່ຖືກເຂົ້າລະຫັດ ຈຳເປັນຕ້ອງຈ່າຍຄ່າໄຖ່ໃຫ້ກັບຜູ້ໂຈມຕີ ຊຶ່ງການຈ່າຍຄ່າໄຖ່ດັ່ງກ່າວ ບໍ່ຮັບປະກັນການໄດ້ຮັບໄຟລ໌ຄືນ ເຫຍື່ອອາດພົບການຂົ່ມຂູ່ໃຫ້ຈ່າຍຄ່າໄຖ່ຫຼາຍຂຶ້ນ ຫຼື ມັນແວດັ່ງກ່າວ ອາດມີຂະບວນການເຂົ້າລະຫັດ ຫຼື ຖອດລະຫັດ ທີ່ຜິດພາດຈົນເຮັດໃຫ້ບໍ່ສາມາດເຮັດໃຫ້ໄຟລ໌ກັບສູ່ໃນສະພາບເດີມໄດ້.

ປະຫວັດຂອງມັນແວຮຽກຄ່າໄຖ່ສາມາດຍ້ອນກັບໄປໄດ້ເຖິງຊ່ວງປີ 1989 โດຍປັດຈຸບັນ ມັນແວຮຽກຄ່າໄຖ່ ແລະ ຜູ້ໂຈມຕີທີ່ຢູ່ເບື້ອງຫຼັງການໂຈມຕີມີການພັດທະນາໄປຢ່າງຫຼາຍ ເປົ້າໝາຍຂອງມັນແວຮຽກຄ່າໄຖ່ບໍ່ສະເພາະເຈາະຈົ່ງແຕ່ເຄື່ອງຄອມພິວເຕີອີກຕໍ່ໄປ ມີການພົບມັນແວຮຽກຄ່າໄຖ່ມຸ່ງໂຈມຕີໂທລະສັບມືຖື android ແລະ ມີມັນແວຮຽກຄ່າໄຖ່ມຸ່ງໂຈມຕີ NAS ອີກດ້ວຍ.

2. ຮູ້ຈັກ human-operated ransomware

ເມື່ອເດືອນມີນາ 2020 ທີ່ຜ່ານມາ Microsoft ອອກບົດຄວາມ Human-operated ransomware attacks: A preventable disaster ຊຶ່ງເວົ້າເຖິງການນິຍາມ Ransomware ເປັນສອງແບບຄື: Auto-spreading ransomware ຢ່າງ Wannacry ທີ່ມີຄວາມສາມາດໂຈມຕີຊ່ອງໂຫວ່ໃນ SMBv1 ໂດຍອັດຕະໂນມັດ ແລະ human-operated ransomware ທີ່ມີມະນຸດຢູ່ເບື້ອງຫຼັງ ເປັນການໂຈມຕີ ທີ່ມີການວາງແຜນ ມີການພຸ່ງເປົ້າໂຈມຕີຢ່າງຊັດເຈນໄປຍັງອົງກອນຕ່າງໆ ໂດຍມຸ່ງຫວັງໃຫ້ເກີດລາຍໄດ້ສູງສຸດ.

ໃນການມຸ່ງຫວັງໃຫ້ເກີດລາຍໄດ້ສູງສຸດຂອງ human-operated ransomware ນັ້ນ ຜູ້ໂຈມຕີຈະມີການວາງແຜນໂຈມຕີອົງກອນຫຼາຍກວ່າການໂຈມຕີເຫຍື່ອລາຍບຸກຄົນ ເພາະອົງກອນມີຄວາມສາມາດໃນການຈ່າຍເງີນສູງກວ່າ ສາມາດຮຽກຄ່າໄຖ່ໄດ້ຫຼາຍກວ່າເຫຍື່ອລາຍບຸກຄົນ ມີການໃຊ້ເຕັກນິກຕ່າງໆ ເພື່ອຊ່ວຍໃນການໂຈມຕີ ບໍ່ວ່າຈະເປັນການຊື້ credential ຈາກຕະຫຼາດມືດ, ການໃຊ້ spearphishing email, ການໃຊ້ໂປຣແກຣມ ທີ່ມີຢູ່ໃນເຄື່ອງແລ້ວ ເພື່ອບໍ່ໃຫ້ຜິດສັງເກດ (Living Off The Land) ຫຼື ເຕັກນິກອື່ນໆ ຕາມຄວາມສາມາດຂອງຜູ້ໂຈມຕີເຫຼົ່ານັ້ນ.

ທັງນີ້ຜູ້ໂຈມຕີ ທີ່ເລືອກໃຊ້ Ransomware ບໍ່ຈຳເປັນຕ້ອງມີຄວາມສາມາດໃນການພັດທະນາມັນແວ ຫຼື ມີຄວາມສາມາດໃນການໂຈມຕີ ເພາະໃນປັດຈຸບັນ ມີສິ່ງທີ່ຮຽກວ່າ Ransomware-as-a-service (RaaS) ຊຶ່ງປະກອບໄປດ້ວຍຕົວ ransomware, ລະບົບຈັດການການຈ່າຍຄ່າໄຖ່, ວິທີການໂຈມຕີ ເພື່ອວາງມັນແວຮຽກຄ່າໄຖ່ ແລະ ສິ່ງຈຳເປັນອື່ນໆ ທີ່ກ່ຽວຂ້ອງ ໂດຍຜູ້ໃຊ້ RaaS ອາດຈ່າຍຄ່າບໍລິການເປັນການແບ່ງລາຍໄດ້ຈາກການຮຽກຄ່າໄຖ່ ໃຫ້ກັບຜູ້ໃຫ້ບໍລິການ.

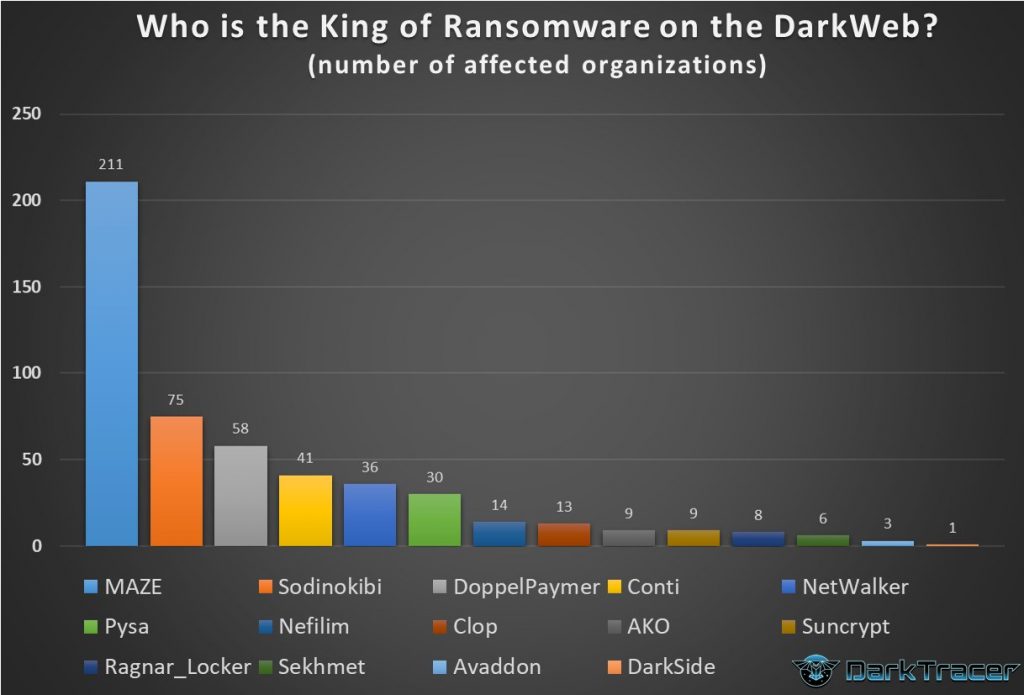

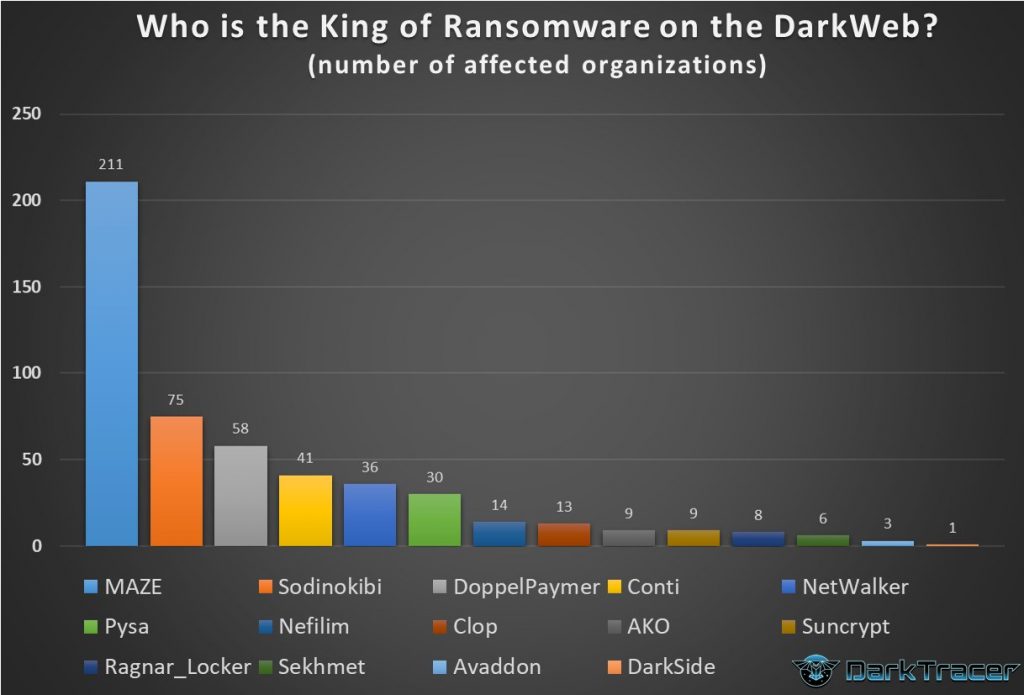

ຕັ້ງແຕ່ປີ 2019 ເປັນຕົ້ນມາ human-operated ransomware ເລີ່ມຕົ້ນໂດຍ Maze ມີການພັດທະນາເຕັກນິກ ເພື່ອຮັບປະກັນໃຫ້ອົງກອນຈ່າຍເງິນດ້ວຍການລັກຂໍ້ມູນກ່ອນຈະປ່ອຍມັນແວເຂົ້າລະຫັດໄຟລ໌ ເພື່ອຂົ່ມຂູ່ໃຫ້ອົງກອນຍອມຈ່າຍເງີນ ບໍ່ດັ່ງນັ້ນ Maze ຈະກໍ່ການປ່ອຍຂໍ້ມູນສູ່ສາທາລະນະ ຊຶ່ງຄ່າປັບຈາກກົດໝາຍ ທີ່ກ່ຽວຂ້ອງກັບຂໍ້ມູນສ່ວນບຸກຄົນ ຫຼື ຜົນກະທົບອື່ນໆ ຈາກຂໍ້ມູນຣົ່ວໄຫຼ ອາດສູງກວ່າຄ່າໄຖ່.

ຍຸດທະສາດຂອງ Maze ຖືວ່າປະສົບຜົນສຳເລັດເປັນຢ່າງຫຼາຍ ເພາະມີອົງກອນ ທີ່ສາມາດກູ້ຄືນລະບົບຈາກເຂົ້າລະຫັດໄຟລ໌ໄດ້ ແຕ່ຍອມຈ່າຍເງີນຄ່າໄຖ່ ເພື່ອໃຫ້ຜູ້ໂຈມຕີລົບໄຟລ໌ ທີ່ລັກອອກໄປ ເຮັດໃຫ້ກຸ່ມຜູ້ໂຈມຕີອື່ນໆ ຫັນມາລັກຂໍ້ມູນກ່ອນເຂົ້າລະຫັດໄຟລ໌ເຊັ່ນກັນ.

ສະຖິຕິຈາກ DarkTracer ລວບລວມເຫຍື່ອ ທີ່ພົບຢູ່ໃນໜ້າປ່ອຍຂໍ້ມູນຂອງ ransomware ແຕ່ລະຊະນິດ https://twitter.com/darktracer_int/status/1301763449194598400/photo/1

ໂດຍເຫຍື່ອລ່າສຸດ ທີ່ມີຂ່າວວ່າຍອມຈ່າຍເງີນເຖິງກູ້ຄືນລະບົບໄດ້ຄື ມະຫາວິທະຍາໄລ Utah ອ້າງວ່າຖືກໂຈມຕີດ້ວຍມັນແວຮຽກຄ່າໄຖ່ ສາມາດກູ້ຄືນລະບົບໄດ້ ແຕ່ຈ່າຍຄ່າໄຖ່ໂດຍໃຊ້ວົງເງີນຈາກບໍລິສັດປະກັນ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ຜູ້ໂຈມຕີທຳການປ່ອຍຂໍ້ມູນນັກສຶກສາ ແລະ ບຸກຄະລາກອນ ເມື່ອວັນທີ 21 ສິງຫາ 2020 ທີ່ຜ່ານມາ ຊຶ່ງຜູ້ຊ່ຽວຊານວິເຄາະວ່າ ອາດຈະເປັນຜົນງານຂອງ NetWalker ransomware.

3. ສະຖິຕິມັນແວຮຽກຄ່າໄຖ່ໃນໄຕມາດທີ່ 2 ຂອງປີ 2020

Coveware ຊຶ່ງເປັນບໍລິສັດ ທີ່ຊ່ຽວຊານໃນການຮັບມືກັບມັນແວຮຽກຄ່າໄຖ່ ອອກລາຍງານວິເຄາະປະຈຳໄຕມາດທີ່ 2 ຂອງປີ 2020 Ransomware Attacks Fracture Between Enterprise and Ransomware-as-a-Service in Q2 as Demands Increase ຊຶ່ງມີຈຸດໜ້າສົນໃຈຫຼາຍຢ່າງ ໄດ້ແກ່:

- ຄ່າລະເລ່ຍຂອງຄ່າໄຖ່ໃນໄຕມາດທີ່ 2 ຂອງປີ 2020 ຢູ່ທີ່ 178,254 US ດອນລາ

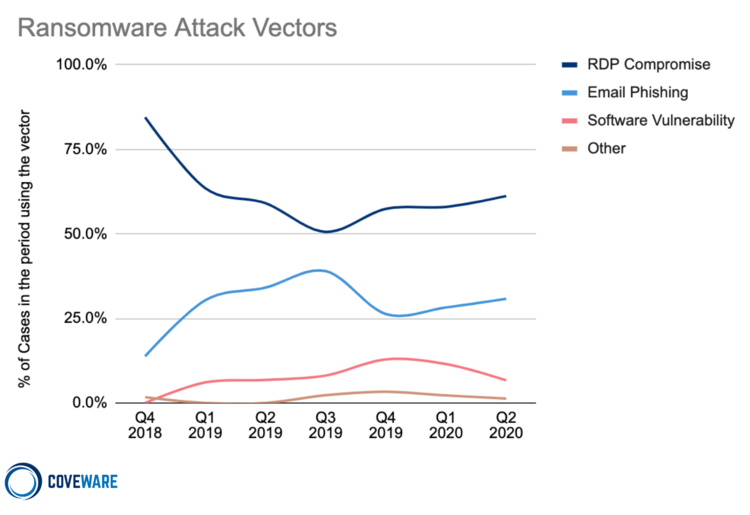

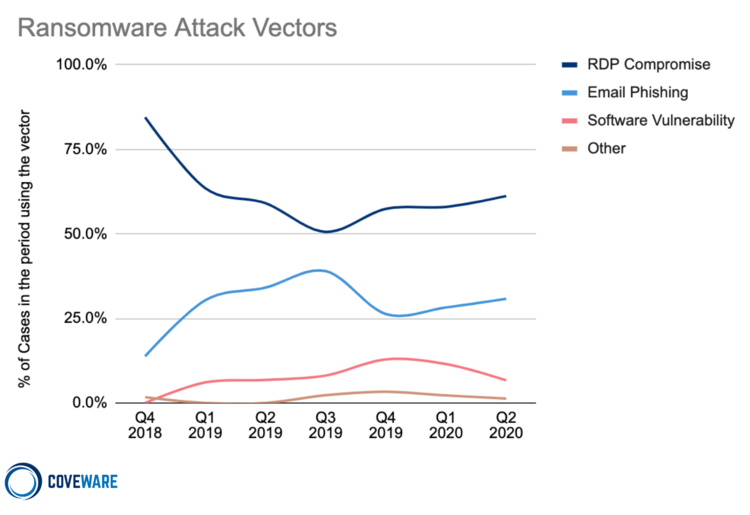

- ຊ່ອງທາງການໂຈມຕີຂອງມັນແວຮຽກຄ່າໄຖ່ ມາຈາກ RDP ສູງສຸດ ຕາມດ້ວຍ Email Phishing ແລະ ຊ່ອງໂຫວ່ ທີ່ບໍ່ໄດ້ຮັບການແພັດ (Patch) ສອດຄ່ອງກັບການ Work From Home ທີ່ເພີ່ມຂຶ້ນ ເຮັດໃຫ້ມີອົງກອນ ທີ່ເປີດການໃຊ້ງານ RDP ຫຼາຍຂຶ້ນ.

ຊ່ອງທາງເລີ່ມຕົ້ນການໂຈມຕີຂອງ ransomware https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

- ມັນແວຮຽກຄ່າໄຖ່ ທີ່ເຮັດເງີນໄດ້ຫລາຍທີ່ສຸດ 3 ອັນດັບຄື Sodinokibi, Maze ແລະ Phobos

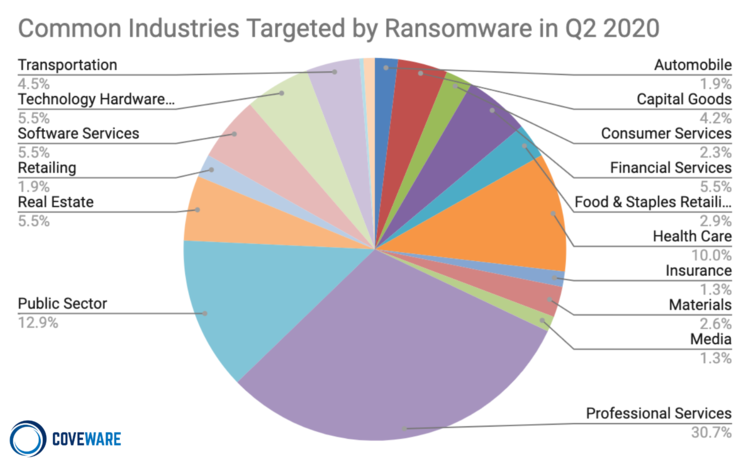

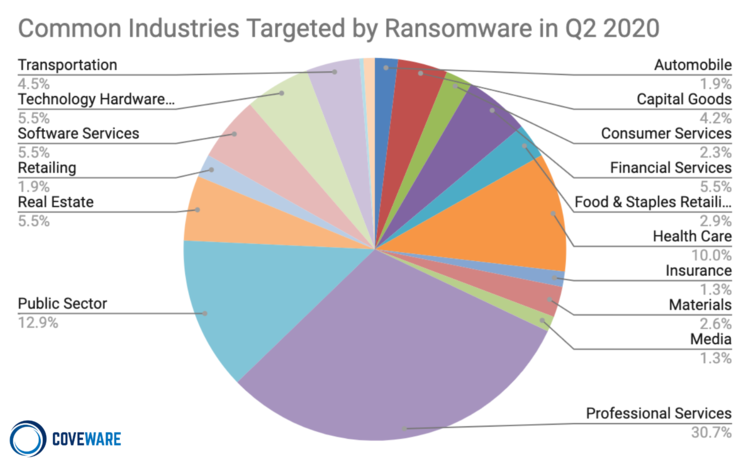

ໂດຍໃນລາຍງານດັ່ງກ່າວ Coveware ຍັງລະບຸວ່າ ເປົ້າໝາຍຂອງມັນແວຮຽກຄ່າໄຖ່ພຸ່ງໄປທີ່ອົງກອນປະເພດ Professional Service ຫຼາຍທີ່ສຸດ ຕາມດ້ວຍ Public Sector ແລະ ມີປະເພດ Health Care ເປັນອັນດັບທີ່ 3

ສະຖິຕິເປົ້າໝາຍຂອງມັນແວຮຽກຄ່າໄຖ່ແບ່ງຕາມປະເພດທຸລະກິດ https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

ຊຶ່ງເຖິງແມ່ນວ່າ ຈະມີມັນແວຮຽກຄ່າໄຖ່ຫຼາຍໆກຸ່ມຈະປະກາດຢຸດໂຈມຕີ ກຸ່ມ Health Care ໃນຊ່ວງ COVID-19 ແຕ່ບໍ່ແມ່ນທັງໝົດ ເນື່ອງຈາກກຸ່ມ Health Care ມັກຈະໄດ້ຮັບຜົນກະທົບຈາກການຢຸດໃຫ້ບໍລິການຢ່າງຫຼາຍ ຈຶ່ງມີຄວາມເປັນໄປໄດ້ ທີ່ຈະຈ່າຍຄ່າໄຖ່ສູງ.

4. ເຕັກນິກການໂຈມຕີຂອງ ransomware

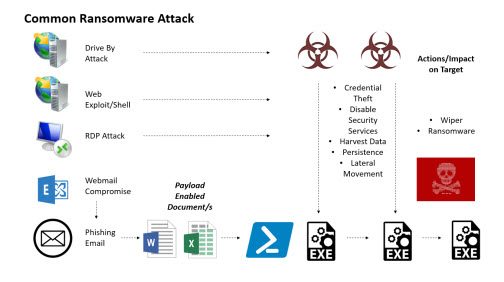

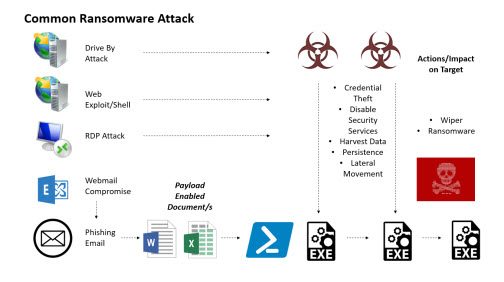

ການໂຈມຕີຂອງມັນແວຮຽກຄ່າໄຖ່ ລວມເຖິງຜູ້ໂຈມຕີ ທີ່ຢູ່ເບື້ອງຫຼັງມັນແວຮຽກຄ່າໄຖ່ນັ້ນ ມີຄວາມຫຼາກຫຼາຍ ແລະ ແຕກຕ່າງກັນໄປຕາມແຕ່ລະຊະນິດຂອງມັນແວຮຽກຄ່າໄຖ່ ເຮັດໃຫ້ຍາກຕໍ່ການຫາ “ວິທີການດຽວ ທີ່ໄດ້ຜົນ” ໃນການໃຊ້ ເຄື່ອງມື ຫຼື ວິທີການໃດວິທີການໜຶ່ງພຽງຢ່າງດຽວ ໃນການຮັບມືມັນແວຮຽກຄ່າໄຖ່ທັງໝົດ ຈຳເປັນຕ້ອງໃຊ້ວິທີປ້ອງກັນຮ່ວມກັນຫຼາຍຢ່າງ (Defense in depth) ໃນການປ້ອງກັນດັ່ງກ່າວ.

ພາບລວມຂອງການໂຈມຕີດ້ວຍ ransomware ຈາກ https://assets.sentinelone.com/ransom/sentinalone_understa?lb-mode=overlay

ສະຖານະການ ການໂຈມຕີຈາກ ransomware ອາດເປັນໄດ້ທັງ

-

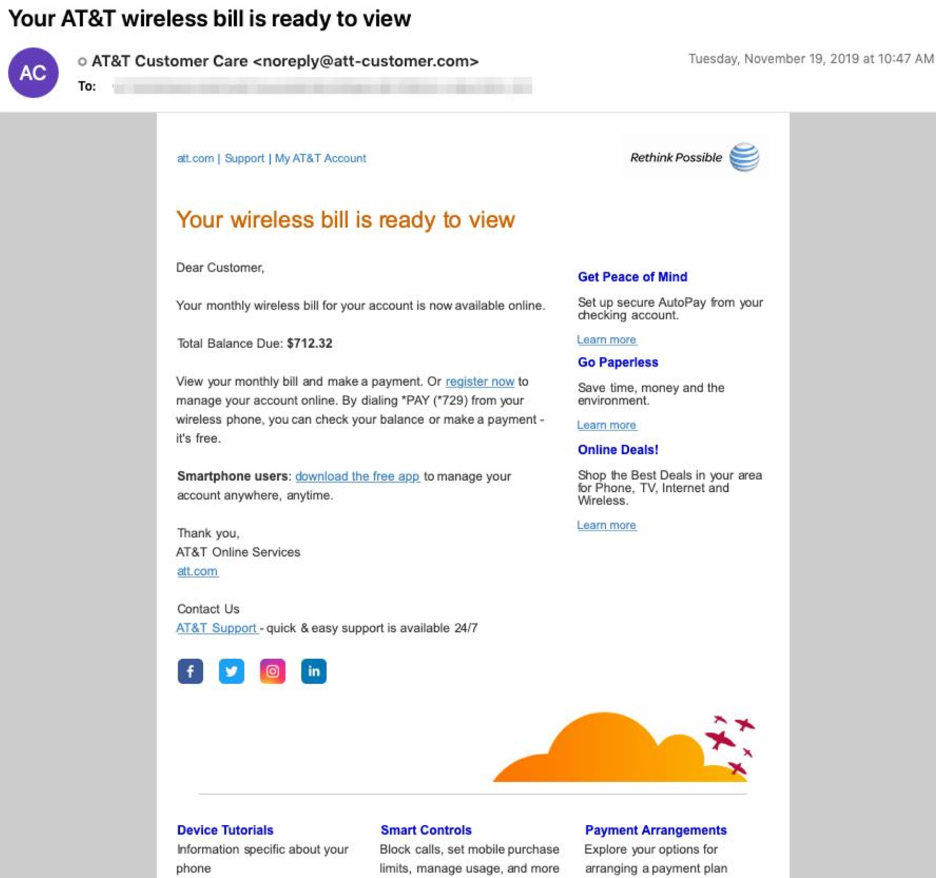

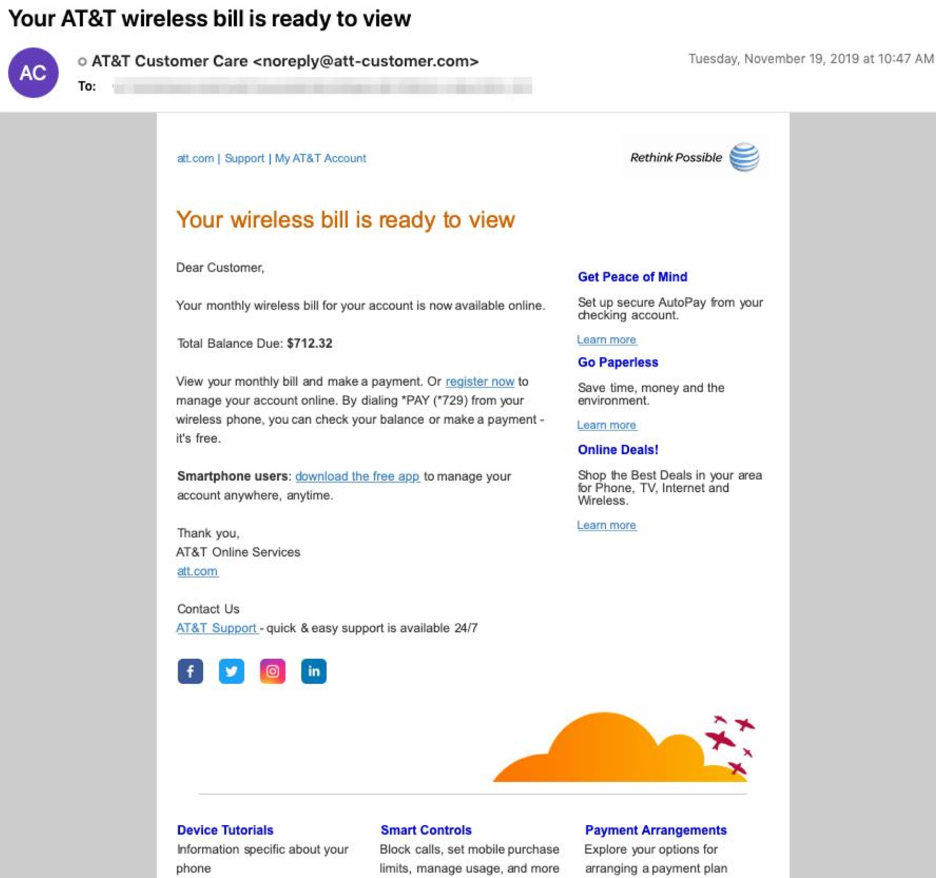

ຜູ້ໂຈມຕີສົ່ງ Phishing ໃຫ້ເຫຍື່ອເປັນອີເມວ ທີ່ມີໄຟລ໌ເອກະສານແນບມາ ເຫຍື່ອຫຼົງເຊື່ອແລ້ວເປີດເອກະສານ ມີການ enable content ເພື່ອເບິ່ງເນື້ອໃນ ເຮັດໃຫ້ macro ທີ່ຖືກຊ່ອນໄວ້ເຮັດວຽກຮຽກໃຊ້ powershell ເພື່ອດາວໂຫຼດມັນແວຂັ້ນຕໍ່ໄປມາຈົນກວ່າເອີ້ນໃຊ້ມັນແວຮຽກຄ່າໄຖ່ເຂົ້າລະຫັດລະບົບ

ຕົວຢ່າງອີເມວ phishing ທີ່ສົ່ງໂດຍ Maze ransomware ຈາກ https://www.fireeye.com/blog/threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html

-

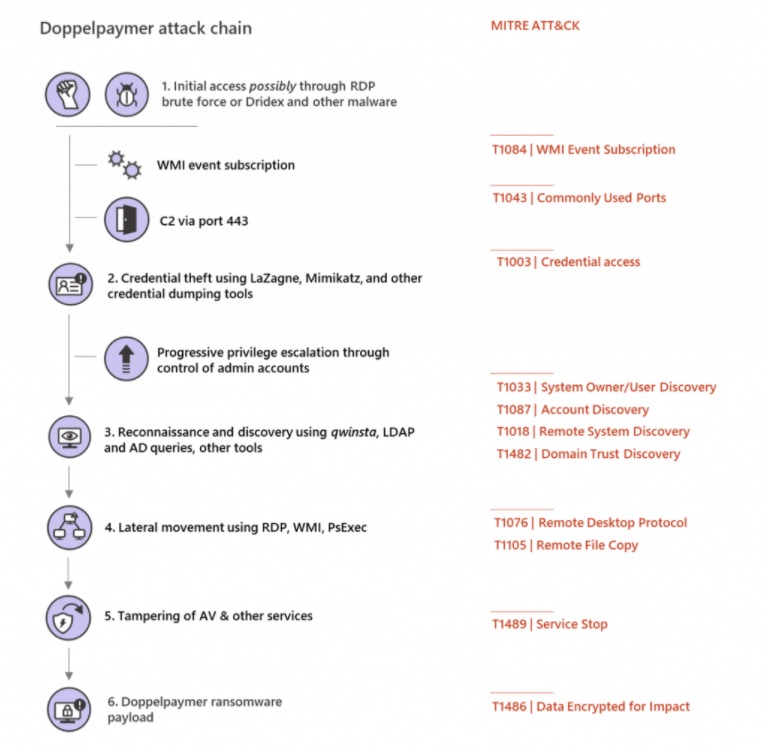

ສະແກນຫາເຄື່ອງເຊິເວີ ທີ່ມີການເປີດ RDP ໄວ້ ຜູ້ໂຈມຕີ brute force ເພື່ອເຂົ້າເຖິງ RDP ຊຶ່ງຜູ້ໂຈມຕີສາມາດໂຈມຕີສຳເລັດ ໄດ້ບັນຊີຜູ້ໃຊ້ລະດັບຜູ້ເບິ່ງແຍງລະບົບ ທີ່ມີສິດສູງ ເຮັດໃຫ້ຜູ້ໂຈມຕີໃຊ້ບັນຊີເຫຼົ່ານັ້ນໃນການເຂົ້າເຖິງເຄື່ອງໄດ້ ເນື່ອງຈາກມີສິດສູງ ຜູ້ໂຈມຕີສາມາດປິດໂປຣແກຣມປ້ອງກັນຕ່າງໆ, ທຳການລັກຂໍ້ມູນ credential, ລັກຂໍ້ມູນສຳຄັນໃນເຄື່ອງ, ຕິດຕັ້ງ backdoor ເພື່ອໃຫ້ສາມາດຢູ່ໃນລະບົບຕໍ່ໂດຍງ່າຍ ຈາກນັ້ນກໍ່ຍ້າຍໄປເຄື່ອງອື່ນໆ ທີ່ຢູ່ໃນອົງກອນດຽວກັນ ລົບ backup ຖິ້ມ ເລືອກເຄື່ອງເປົ້າໝາຍໃນການ ວາງມັນແວ ຈາກນັ້ນຮຽກໃຊ້ມັນແວຮຽກຄ່າໄຖ່ເຂົ້າສູ່ລະບົບທັງໝົດ ເປັນຕົ້ນ.

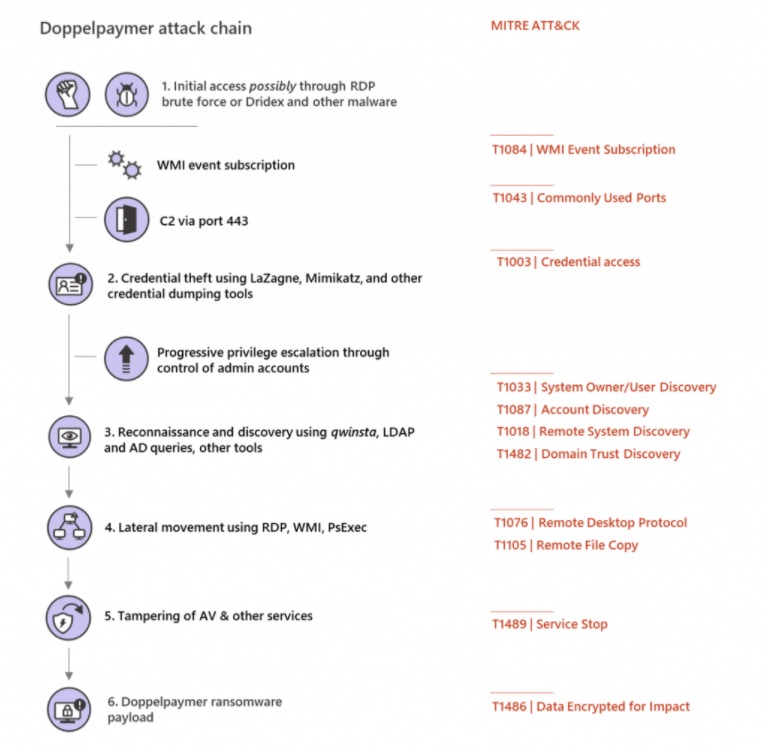

ເຕັກນິກການໂຈມຕີຂອງ Doppelpaymer ຈາກ https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

5. ການຮັບມືມັນແວຮຽກຄ່າໄຖ່

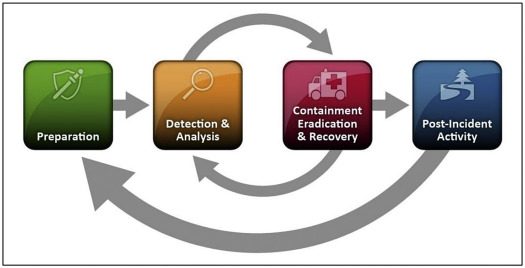

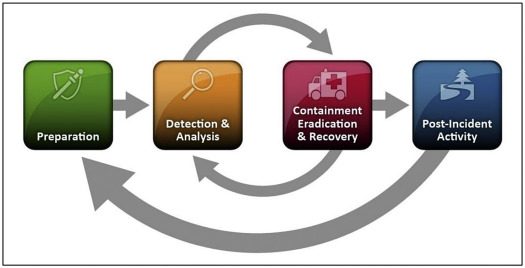

ອ້າງອິງຈາກຂັ້ນຕອນການຮັບມືໄພຄຸກຄາມ NIST Special Publication 800-61 Revision 2 Computer Security Incident Handling Guide (NIST SP 800-61 Rev. 2)

ວົງຈອນຂະບວນການຮັບມືໄພຄຸກຄາມ (Incident Response Life Cycle) ຈາກ https://csrc.nist.gov/publications/detail/sp/800-61/rev-2/final

ໂດຍຂັ້ນຕອນການຮັບມືໄພຄຸກຄາມ ໄດ້ນິຍາມຂະບວນການຮັບມືໄພຄຸກຄາມເປັນວົງຈອນ 4 ຂັ້ນຕອນ ດັ່ງນີ້:

- ການກຽມຄວາມພ້ອມ (Preparation)

- ການກວດຈັບ ແລະ ການວິເຄາະຢືນຢັນເຫດ (Detection & Analysis)

- ການຄວບຄຸມ ກຳຈັດ ແລະ ຟື້ນຟູລະບົບຈາກໄພຄຸກຄາມ (Containment Eradication & Recovery)

- ກິດຈະກຳຫຼັງໄພຄຸກຄາມ (Post- incident Activity)

5.1 ການກຽມຄວາມພ້ອມ (Preparation)

- ມີການຝຶກອົບຮົມ ແລະ ປະເມີນຄວາມພ້ອມໃນການຮັບມື ແລະ ຕອບສະໜອງເຫດການດ້ານຄວາມປອດໄພຢ່າງສະໝ່ຳສະເໝີ ລວມໄປເຖິງການສ້າງຈິດສຳນຶກໃຫ້ແກ່ບຸກຄະລາກອນພາຍໃນອົງກອນ

- ມີການຈັດກຽມທີມໃນການຮັບມື ແລະ ຕອບສະໜອງເຫດການດ້ານຄວາມປອດໄພ ໂດຍອາດຢູ່ໃນຮູບແບບຂອງ virtual team ທີ່ສາມາດຂໍຄວາມຊ່ວຍເຫຼືອໄດ້ເມື່ອເກີດບັນຫາ ຊຶ່ງນອກຈາກຜູ້ຊ່ຽວຊານທາງດ້ານຄວາມປອດໄພ ແລະ ລະບົບຄອມພິວເຕີແລ້ວ ທີມຄວນປະກອບດ້ວຍຝ່າຍກົດໝາຍ, ຝ່າຍຊັບພະຍາກອນມະນຸດ, ປະຊາສຳພັນ ແລະ ນະໂຍບາຍ ອີກດ້ວຍ

- ມີການຈັດກຽມຊ່ອງທາງໃນການແຈ້ງຄວາມຜິດປົກກະຕິຂອງລະບົບຢ່າງມີປະສິດຕິພາບ ເພື່ອຊ່ວຍໃນການກວດຈັບໄພຄຸກຄາມທາງໄຊເບີ

- ສຶກສາຂໍ້ມູນກ່ຽວກັບການປະກັນໄພ ທີ່ກ່ຽວຂ້ອງກັບໄພຄຸກຄາມທາງໄຊເບີ

- ມີການພັດທະນາແຜນຮັບມື ແລະ ຕອບສະໜອງເຫດການດ້ານຄວາມປອດໄພ ໂດຍອາດປະກອບໄປດ້ວຍ

- ໃນກໍລະນີທີ່ເກີດເຫດການດ້ານຄວາມປອດໄພຂື້ນແລ້ວ ເງື່ອນໄຂໃດຂອງເຫດການດ້ານຄວາມປອດໄພທີ່ຈະບັງຄັບໃຫ້ອົງກອນນັ້ນແຈ້ງຕໍ່ໜ່ວຍງານຜູ້ບັງຄັບໃຊ້ກົດໝາຍ ເຊັ່ນ: ເຫດການດ້ານຄວາມປອດໄພນັ້ນສົ່ງຜົນກະທົບຕໍ່ສາທາລະນະ ຫຼື ມີການຮົ່ວໄຫຼຂອງຂໍ້ມູນ ທີ່ຕ້ອງປະຕິບັດຕາມກົດໝາຍ ວ່າດ້ວຍການປົກປ້ອງຂໍ້ມູນສ່ວນຕົວ

- ກຳນົດສາຍການບັງຄັບບັນຊາ ແລະ ຜູ້ຮັບຜິດຊອບຕໍ່ລະບົບແຕ່ລະລະບົບ ເມື່ອເກີດເຫດການດ້ານຄວາມປອດໄພຢ່າງຊັດເຈນ

- ມີແຜນໃນການຕິດຕໍ່ ແລະ ປະສານງານກັບຜູ້ທີ່ກ່ຽວຂ້ອງ ເມື່ອເກີດເຫດການດ້ານຄວາມປອດໄພຢ່າງເໝາະສົມ, ການຕິດຕໍ່ກັບຫຸ້ນສ່ວນທາງທຸລະກິດ, ພະນັກງານພາຍໃນບໍລິສັດ ຫຼື ຜູ້ໃຊ້ບໍລິການ ເປັນຕົ້ນ

- ການຈັດກຽມຂໍ້ມູນດັ່ງຕໍ່ໄປນີ້ ເພື່ອອຳນວຍຄວາມສະດວກ ຫາກເກີດເຫດການດ້ານຄວາມປອດໄພ ເຊັ່ນ:

- ເອກະສານ ທີ່ອະທິບາຍເຖິງການເຊື່ອມຕໍ່ພາຍໃນລະບົບ ທີ່ລະບຸເຖິງອຸປະກອນ ທີ່ມີຄວາມສຳຄັນ ໝາຍເລກ IP address ແລະ ເຄືອຂ່າຍເນັດເວິກ

- ຂັ້ນຕອນໃນການຕັ້ງຄ່າ ແລະ ຈັດການລະບົບປັດຈຸບັນ ໂດຍລະບຸເຖິງການເຊື່ອມຕໍ່ ການຕັ້ງຄ່າທີ່ສຳຄັນ ເພື່ອໃຊ້ໃນການກູ້ຄືນລະບົບ

- ໄຟລ໌ອິເມດສຳຮອງ (image) ສຳລັບລະບົບປະຈຸບັນ ເພື່ອໃຊ້ໃນການກູ້ຄືນຂໍ້ມູນ ແລະ ການວິເຄາະ ເພື່ອລະບຸຫາໄພຄຸກຄາມ

- ລະຫັດຜ່ານ ແລະ ຊ່ອງທາງການເຂົ້າເຖິງລະບົບໃນກໍລະນີສຸກເສີນ ເພື່ອຮັບມື ແລະ ຕອບສະໜອງ

-

ອົງກອນຄວນມີການສຳຮອງຂໍ້ມູນສຳຄັນຢ່າງສະໝ່ຳສະເໝີ ຊຶ່ງຂໍ້ມູນສຳຮອງນີ້ຄວນຕັດຂາດແຍກອອກຈາກລະບົບຫຼັກໂດຍສິ້ນເຊີງ

-

ມີການອັບເດດແພັດ (Path) ຢ່າງສະໝ່ຳສະເໝີ

-

ຕັ້ງຄ່າຄວາມປອດໄພຂອງລະບົບໃຫ້ຮັດກຸມ ເຊັ່ນ:

- ລຸດ attack surface ດ້ວຍການປິດ ຫຼື ຈຳກັດການໃຊ້ງານໂປຣໂຕຄອນ (protocol) ທີ່ສາມາດເຂົ້າເຖິງໄດ້ຈາກອິນເຕີເນັດ

- ຕິດຕັ້ງຊ໋ອບແວປ້ອງກັນມັນແວ ແລະ ໂປຣແກຣມປ້ອງກັນອື່ນໆ

- ມີການເຝົ້າລະວັງໄພຄຸກຄາມຢ່າງສະໝ່ຳສະເໝີ

- ຜູ້ໃຊ້ງານຄວນເປີດການໃຊ້ງານຟັງຊັ່ນ (function) Show hidden file-extensions ເພື່ອໃຫ້ສາມາດສັງເກດເຫັນຄວາມຜິດປົກກະຕິໄດ້ໃນກໍລະນີທີ່ມັນແວມີການປອມນາມສະກຸນໄຟລ໌ ເຊັ່ນ ປອມເປັນ “filename.PDF.EXE”

- ມີການໃຊ້ການຢືນຢັນຕົວຕົນຫຼາຍຂັ້ນຕອນ

- ຈຳກັດບັນຊີຜູ້ໃຊ້ງານທີ່ສາມາດເຂົ້າເຖິງລະບົບຈາກໄລຍະໄກຜ່ານໂປຣໂຕຄອນ (protocol) Remote Desktop Protocol (RDP) ບໍ່ໃຫ້ເປັນບັນຊີທີ່ມີສິດສູງ ເປັນຕົ້ນ

5.2 ການກວດຈັບ ແລະ ການວິເຄາະຢືນຢັນເຫດການ (Detection & Analysis)

5.2.1 ການກວດຈັບເຫດການ Detection

ເຮົາສາມາດກວດຈັບການໂຈມຕີຂອງ ransomware ຕ່າງໆ ໄດ້ຈາກການສຶກສາເຕັກນິກການໂຈມຕີຂອງ ransomware ແຕ່ລະຊະນິດ ເຊັ່ນ: Auto-spreading ransomware ຄື Wannacry ມີເຕັກນິກໂຈມຕີຊ່ອງ ໂຫວ່ໃນ SMBv1 ເຮັດໃຫ້ສາມາດກວດຈັບໄດ້ຈາກຄວາມຜິດປົກກະຕິ ທີ່ເກິດຂື້ນເທິງ SMB.

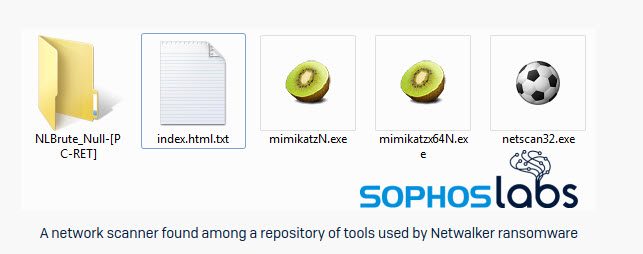

ສຳລັບ human-operated ransomware Sophos ມີບົດຄວາມ The realities of ransomware: Five signs you’re about to be attacked ຊຶ່ງເວົ້າເຖິງ 5 ສັນຍານ ທີ່ບົ່ງບອກພາບລວມຂອງການຈະຖືກໂຈມຕີດັ່ງນີ້:

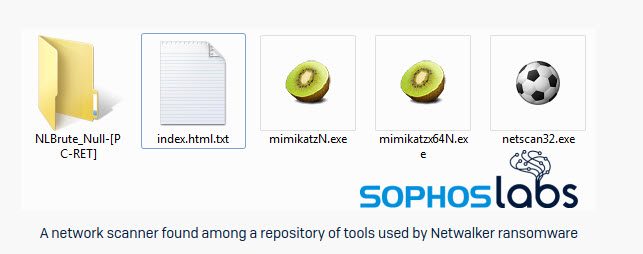

- ພົບໂປຣແກຣມ network scanner ໂດຍສະເພາະໃນເຄື່ອງ server ເຊັ່ນ: ໂປຣແກຣມ AngryIP ຫຼື Advanced Port Scanner

- ພົບເຄື່ອງມືທີ່ສາມາດໃຊ້ ເພື່ອປິດການເຮັດວຽກງານຂອງໂປຣແກຣມປ້ອງກັນມັນແວໄດ້ ໂດຍສະເພາະໃນເຄື່ອງ server ເຊັ່ນ: Process Hacker, IOBit Uninstaller, GMER, PC Hunter ຫຼື PsExec ຊຶ່ງເຄື່ອງມືເຫຼົ່ານີ້ ເປັນເຄື່ອງມື ທີ່ຜູ້ເບິ່ງແຍງລະບົບອາດໃຊ້ ເພື່ອເບິ່ງແຍງລະບົບທົ່ວໄປ ແຕ່ຜູ້ໂຈມຕີກໍ່ສາມາດໃຊ້ປະໂຫຍດໄດ້ເຊັ່ນກັນ

- ພົບມີເຄື່ອງມື MimiKatz ຊຶ່ງເປັນເຄື່ອງມືສຳລັບລັກຂໍ້ມູນ credential

- ພົບພຶດຕິກຳຜິດປົກກະຕິຊ້ຳໆ ເປັນ Pattern ເຊັ່ນ: ພົບໄຟລ໌ອັນຕະລາຍ ທີ່ເຄື່ອງເດີມຊ້ຳໆ ເປັນຕົ້ນ

- ພົບການທົດລອງໂຈມຕີ ເຊັ່ນ: ພົບການປິດໂປຣແກຣມປ້ອງມັນແວໃນເຄື່ອງຈຳນວນໜຶ່ງ ຊຶ່ງອາດເປັນການຝຶກຊ້ອມຂອງຜູ້ໂຈມຕີໄດ້

5.2.2 ການວິເຄາະຢືນຢັນເຫດການເບື້ອງຕົ້ນ Analysis

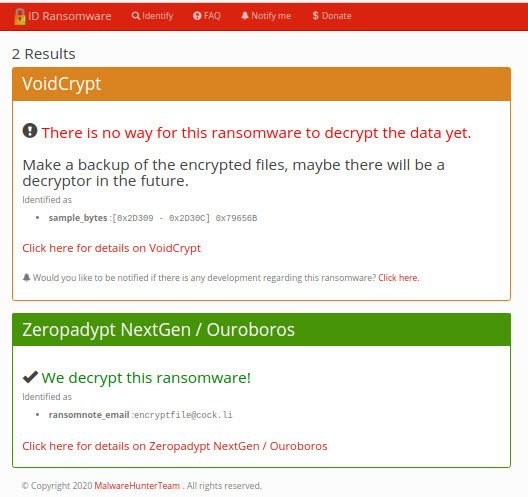

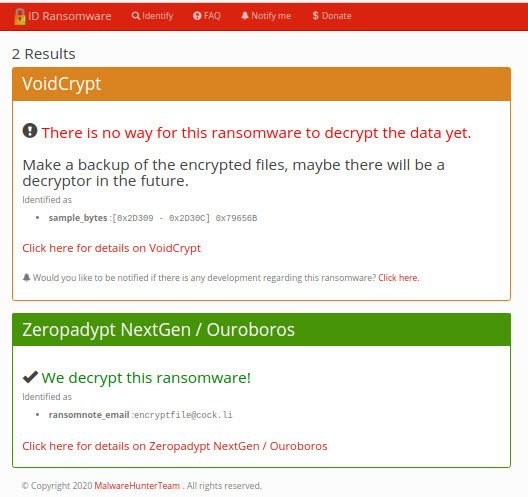

ຜູ້ເບິ່ງແຍງລະບົບສາມາດກວດສອບວ່າ ມັນແວຮຽກຄ່າໄຖ່ດັ່ງກ່າວ ເປັນຊະນິດໃດ ໄດ້ດ້ວຍການສຳເນົາຕົວຢ່າງຂອງໄຟລ໌ ທີ່ຖືກເຂົ້າລະຫັດ ຊຶ່ງມີຂໍ້ມູນທີ່ບໍ່ເປັນຄວາມລັບ ແລະ ສຳເນົາໄຟລ໌ຂໍ້ຄວາມຮຽກຄ່າໄຖ່ (Ransomware Notes) ຈາກນັ້ນກໍ່ສາມາດກວດສອບສາຍພັນຂອງມັນແວຮຽກຄ່າໄຖ່ຜ່ານທາງບໍລິການຟຣີ ID Ransomware ຫຼື https://www.nomoreransom.org/ ຊຶ່ງຈະກວດສອບປະເພດ ແລະ ສາຍພັນຂອງມັນແວຈາກໄຟລ໌ຂໍ້ຄວາມຮຽກຄ່າໄຖ່ ແລະ ໄຟລ໌ທີ່ຖືກເຂົ້າລະຫັດ

ຕົວຢ່າງຜົນຈາກ https://id-ransomware.malwarehunterteam.com/

ຊຶ່ງຊະນິດຂອງ ransomware ສາມາດຊ່ວຍໃນການວິເຄາະ ແລະ ຄົ້ນຫາຂໍ້ມູນເພິ່ມຕື່ມ ເພື່ອຊ່ວຍໃນການວິເຄາະ ສືບຫາຂໍ້ມູນ ລວມເຖິງຊ່ວຍປະເມີນຄວາມສ່ຽງ ທີ່ກ່ຽວກັບປະເດັນການລັກຂໍ້ມູນໄດ້ ລວມເຖິງໃນບາງເທື່ອ ອາດມີການເຮັດເຄື່ອງມື ເພື່ອຖອດຫັດໂດຍບໍ່ຕ້ອງຈ່າຍຄ່າໄຖ່ແລ້ວ.

ນອກຈາກການວິເຄາະເບື້ອງຕົ້ນແລ້ວ ຄວນມີການວິເຄາະເຊີງເລິກເພື່ອລະບຸຂອບເຂດຄວາມເສຍຫາຍຢ່າງຊັດເຈນ ໂດຍອາດເຮັດຫຼັງຈາກທີ່ຄວບຄຸມການແຜ່ກະຈາຍໄດ້ແລ້ວ

5.3 ການຄວບຄຸມ, ກຳຈັດ ແລະ ຟື້ນຟູລະບົບຈາກໄພຄຸກຄາມ (Containment Eradication & Recovery)

5.3.1 ການຄວບຄຸມໄພຄຸກຄາມ Containment

- ຄວນຕັດລະບົບອອກຈາກເຄືອຂ່າຍ ເພື່ອປ້ອງກັນການແຜ່ກະຈາຍໃນລະບົບເຄືອຂ່າຍ ຫຼື ການຕິດຕໍ່ໄປຍັງເຄື່ອງພາຍນອກ ທີ່ເປັນອັນຕະລາຍ ໂດຍສາມາດດຳເນີນການໄດ້ຄື:

- ຈາກລະບົບປະຕິບັດການ ເຊັ່ນ: ປິດການໃຊ້ງານລະບົບເຄືອຂ່າຍຊົ່ວຄາວ

- ທາງກາຍະພາບໂດຍກົງ ເຊັ່ນ: ການຖອດສາຍແລນ

- ຫຼື ຈາກຜະລິດຕະພັນ Endpoint Detection and Response (EDR) ທີ່ມີຄວາມສາມາດໃນການ Containment

- ປ່ຽນລະຫັດຜ່ານໃນລະບົບທັງໝົດ ໂດຍສະເພາະລະຫັດຜ່ານ ທີ່ໃຊ້ຊ້ຳກັບລະບົບທີ່ພົບ ransomware

- ໃຫ້ຜູ້ເບິ່ງແຍງລະບົບເຂົ້າດຳເນີນການສຳຮອງຂໍ້ມູນ ທີ່ຖືກເຂົ້າລະຫັດໄວ້ໃນກໍລະນີທີ່ອາດມີຄວາມເປັນໄປໄດ້ໃນການ ທີ່ຈະຖອດລະຫັດໄຟລ໌ ແລະ ຂໍ້ມູນທີ່ຖືກເຂົ້າລະຫັດໃນອະນາຄົດ ທັງນີ້ຜູ້ເບິ່ງແຍງລະບົບຄວນຮຽນຮູ້ວິທີການໃນການຈັດເກັບຂໍ້ມູນໃນໜ່ວຍຄວາມຈຳ ຊຶ່ງອາດມີຂໍ້ມູນ ທີ່ກ່ຽວຂ້ອງກັບກະແຈທີ່ໃຊ້ໃນການເຂົ້າລະຫັດຫຼົງເຫຼືອຢູ່ດ້ວຍ

- ອາດພິຈາລະນາການຈັດເກັບຫຼັກຖານດິຈິຕອນຈາກເຄື່ອງຄອມພິວເຕີ ທີ່ຕິດມັນແວຮຽກຄ່າໄຖ່ ເພື່ອກວດສອບຕື່ມໃນອະນາຄົດ ຊຶ່ງການຈັດເກັບຫຼັກຖານດິຈິຕອນດັ່ງກ່າວ ຄວນເກັບຕາມມາດຕະຖານການຈັດການອຸປະກອນດິຈິຕອນໃນການພິສູດພະຍານຫຼັກຖານ version1.0

5.3.2 ການກຳຈັດໄພຄຸກຄາມ Eradication

ເມື່ອມີການວິເຄາະ ເພື່ອລະບຸຂອບເຂດຄວາມເສຍຫາຍຢ່າງຊັດເຈນ ສາມາດລະບຸໄຟລ໌ ທີ່ກ່ຽວຂ້ອງກັບ ransomware ທັງໝົດໄດ້ແລ້ວ ອົງກອນຈະສາມາດຕັດສິນໃຈໃນການກຳຈັດໄພຄຸກຄາມໄດ້ທັງການລົບໄຟລ໌ ທີ່ກ່ຽວຂ້ອງທັງໝົດ ຂື້ນລະບົບໃໝ່ ຫຼື ກູ້ຄືນຈາກສຳເນົາຂໍ້ມູນທີ່ບໍ່ຕິດເຊື້ອ

ທັງນີ້ບໍ່ແນະນຳໃຫ້ມີການໃຊ້ງານລະບົບ ທີ່ມີການແຜ່ກະຈາຍຂອງມັນແວຮຽກຄ່າໄຖ່ຊ້ຳ ໂດຍທີ່ບໍ່ມີການລ້າງ ແລະ ຕິດຕັ້ງລະບົບໃໝ່ ເນື່ອງຈາກມັນແວຮຽກຄ່າໄຖ່ ອາດຍັງເຮັດວຽກຢູ່ ແລະ ແຜ່ກະຈາຍໄປຍັງລະບົບອື່ນໆ ໄດ້ ຫຼື ມີການຕິດຕັ້ງ backdoor ຖິ້ມໄວ້

5.3.3 ການຟື້ນຟູລະບົບຈາກໄພຄຸກຄາມ Recovery

ໃນການກູ້ຄືນລະບົບ ອົງກອນສາມາດຕັດສິນໃຈຟື້ນຟູລະບົບໄດ້ຕາມປັດໃຈ ທີ່ພົບຈາກການວິເຄາະຄວາມເສຍຫາຍ ອາດເປັນ

- ການນຳສຳເນົາຂໍ້ມູນມາຮຽກຄືນລະບົບໄດ້ຫຼັງຈາກ ທີ່ມີການຕິດຕັ້ງລະບົບໃໝ່

- ການຖອດລະຫັດດ້ວຍເຄື່ອງມືຖອດລະຫັດ ID Ransomware ຫຼື https://www.nomoreransom.org/

- ການ rebuild ລະບົບໃໝ່ທັງໝົດ ຫຼື

- ການຈ່າຍຄ່າໄຖ່ (ບໍ່ແນະນຳຢ່າງຍິ່ງ)

ທີມຕອບສະໜອງການໂຈມຕີ ແລະ ໄພຄຸກຄາມ (Intelligent Response) ບໍລິສັດ ໄອ-ຊີຄຽວ (i-secure) ຈຳກັດ ບໍ່ແນະນຳໃຫ້ອົງກອນທີ່ໄດ້ຮັບຜົນກະທົບຈາກ ransomware ຈ່າຍຄ່າໄຖ່ ເນື່ອງຈາກເຫດຜົນດັ່ງຕໍ່ໄປນີ້:

- ບໍ່ສາມາດຮັບປະກັນໄດ້ວ່າ ຄົນຮຽກຄ່າໄຖ່ຈະຖອດລະຫັດໄຟລ໌ໃຫ້ຈິງແທ້ ອາດພົບການຂົ່ມຂູ່ໃຫ້ຈ່າຍຄ່າໄຖ່ຫຼາຍຂື້ນ

- ມັນແວດັ່ງກ່າວ ອາດມີຂະບວນການເຂົ້າລະຫັດ ຫຼື ຖອດລະຫັດ ທີ່ຜິດພາດຈົນເຮັດໃຫ້ບໍ່ສາມາດເຮັດໃຫ້ໄຟລ໌ກັບສູ່ສະພາບເດີມໄດ້ເຖິງຈ່າຍຄ່າໄຖ່ ແລະ ໄດ້ຮັບຕົວຖອດລະຫັດຈາກຜູ້ໂຈມຕີ

- ການຈ່າຍຄ່າໄຖ່ບໍ່ຮັບປະກັນວ່າຜູ້ໂຈມຕີຈະລົບຂໍ້ມູນທີ່ລັກໄປ ແລະ

- ການຈ່າຍຄ່າໄຖ່ເປັນການສະໜັບສະໜູນເງິນທືນໃຫ້ກັບກຸ່ມຜູ້ໂຈມຕີທຳການໂຈມຕີຕໍ່ໄປ

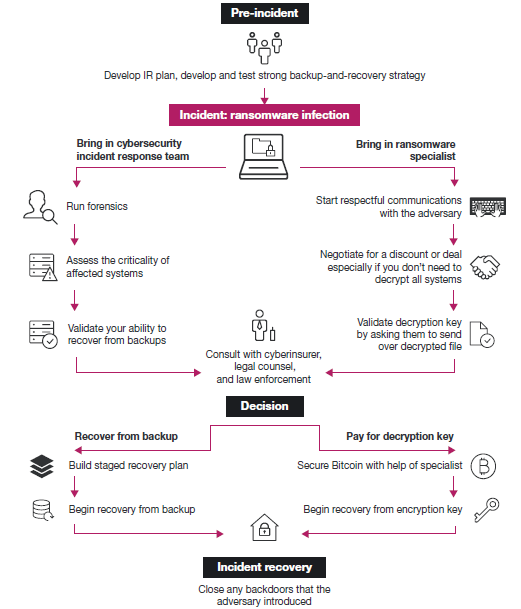

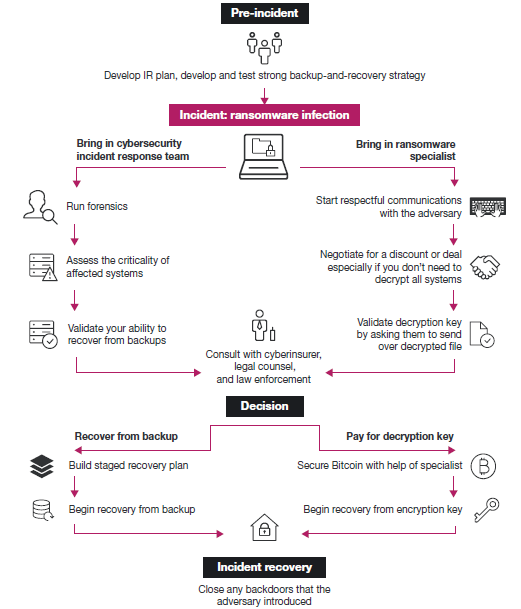

ອົງກອນຄວນພິຈາລະນາຢ່າງຖີ່ຖ້ວນກ່ອນຈ່າຍຄ່າໄຖ່ ຄວນມີການປືກສາຜູ້ຊ່ຽວຊານ, ທີ່ປືກສາທາງກົດໝາຍ, ບໍລິສັດປະກັນໄພລວມເຖິງໜ່ວຍງານທາງກົດໝາຍທີ່ກ່ຽວຂ້ອງກ່ອນຕັດສິນໃຈ ແລະ ຄວນເຮັດການສຶກສາແນວທາງຈາກ Forrester's Guide To Paying Ransomware ຊຶ່ງລະບຸແນວທາງການປະເມີນສະຖານນະການ ລວມເຖິງລະບຸຊື່ບໍລິສັດທີ່ຊ່ຽວຊານໃນດ້ານການຮັບມື ransomware ລວມເຖິງຊ່ຽວຊານໃນການຈ່າຍຄ່າໄຖ່ໄວ້

ພາບຈາກ Forrester's Guide To Paying Ransomware

ທັງນີ້ຫຼັງຈາກການກູ້ຄືນລະບົບດ້ວຍວິທີໃດໆ ກໍ່ຕາມ ຄວນມີການເຝົ້າລະວັງການຕິດມັນແວຮຽກຄ່າໄຖ່ຊ້ຳອີກດ້ວຍ

5.4 ກິດຈະກຳຫຼັງໄພຄຸກຄາມ (Post- incident Activity)

ອົງກອນຄວນມີການຈັດປະຊຸມ lesson learned ໂດຍເປັນການທົບທວນເຫດການລວມເຖິງການເຮັດລາຍງານສະຫຼູບເຫດການໄພຄຸກຄາມ ເພື່ອໃຊ້ອ້າງອິງໃນອະນາຄົດ ຊຶ່ງອາດປະກອບດ້ວຍຫົວຂໍ້ເຫຼົ່ານີ້

- ລາຍລະອຽດເຫດການ

- ເວລາທີ່ເກີດເຫດການ

- ບຸກຄະລາກອນຕອບສະໜອງເຫດການແນວໃດ

- ມີການບັນທຶກຂໍ້ມູນລະຫວ່າງການຕອບສະໜອງເຫດການ ຫຼື ບໍ່

- ແຜນການຮັບມື ທີ່ສ້າງໄວ້ສາມາດໃຊ້ໄດ້ຈິງແທ້ ຫຼື ບໍ່

- ສິ່ງທີ່ພົບ ແລະ ຂໍ້ສະເໜີ

- ຜົນໄດ້ຮັບຈາກການດຳເນີນການຮັບມື ແລະ ແກ້ໄຂເຫດໄພຄຸກຄາມ ເປັນຕົ້ນ

ເອກະສານອ້າງອີງ

- https://www.forrester.com/report/Forresters+Guide+To+Paying+Ransomware/-/E-RES154595

- https://www.microsoft.com/security/blog/2020/04/28/ransomware-groups-continue-to-target-healthcare-critical-services-heres-how-to-reduce-risk/

- https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

- https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

- https://news.sophos.com/en-us/2020/08/04/the-realities-of-ransomware-five-signs-youre-about-to-be-attacked/

- https://www.zdnet.com/article/why-and-when-it-makes-sense-to-pay-the-ransom-in-ransomware-attacks/

- https://assets.sentinelone.com/ransom/sentinalone_understa?lb-mode=overlay

- https://us-cert.cisa.gov/ncas/tips/ST19-001

- https://www.ncsc.gov.uk/guidance/mitigating-malware-and-ransomware-attacks#stepsifinfected

Porher 22 October 2020 7370 reads

Print

ທີມຕອບສະໜອງການໂຈມຕີ ແລະ ໄພຄຸກຄາມ (Intelligent Response) ຈາກ ບໍລິສັດ ໄອ-ຊີຄຽວ (i-secure) ຈຳກັດ ຂໍນຳສະເໜີຂໍ້ມູນກ່ຽວກັບ Ransomware ໃນປັດຈຸບັນລວມເຖິງວິທີການຮັບມື ໂດຍແບ່ງຕາມຫົວຂໍ້ຕໍ່ໄປນີ້

- Ransomware ແມ່ນຫຍັງ?

- ຮູ້ຈັກ human-operated ransomware

- ສະຖິຕິມັນແວຮຽກຄ່າໄຖ່ໃນໄຕມາດທີ່ 2 ຂອງປີ 2020

- ເຕັກນິກການໂຈມຕີຂອງມັນແວຮຽກຄ່າໄຖ່

- ການຮັບມືມັນແວຮຽກຄ່າໄຖ່

1. Ransomware ແມ່ນຫຍັງ?

Ransomware ຫຼື ມັນແວຮຽກຄ່າໄຖ່ ເປັນມັນແວ ທີ່ເມື່ອແຜ່ກະຈາຍໄປຍັງເຄື່ອງເຫຍື່ອປາຍທາງຈະເຂົ້າລະຫັດໄຟລ໌ ຫາກຜູ້ໃຊ້ງານຕ້ອງການຈະເຂົ້າເຖິງໄຟລ໌ ທີ່ຖືກເຂົ້າລະຫັດ ຈຳເປັນຕ້ອງຈ່າຍຄ່າໄຖ່ໃຫ້ກັບຜູ້ໂຈມຕີ ຊຶ່ງການຈ່າຍຄ່າໄຖ່ດັ່ງກ່າວ ບໍ່ຮັບປະກັນການໄດ້ຮັບໄຟລ໌ຄືນ ເຫຍື່ອອາດພົບການຂົ່ມຂູ່ໃຫ້ຈ່າຍຄ່າໄຖ່ຫຼາຍຂຶ້ນ ຫຼື ມັນແວດັ່ງກ່າວ ອາດມີຂະບວນການເຂົ້າລະຫັດ ຫຼື ຖອດລະຫັດ ທີ່ຜິດພາດຈົນເຮັດໃຫ້ບໍ່ສາມາດເຮັດໃຫ້ໄຟລ໌ກັບສູ່ໃນສະພາບເດີມໄດ້.

ປະຫວັດຂອງມັນແວຮຽກຄ່າໄຖ່ສາມາດຍ້ອນກັບໄປໄດ້ເຖິງຊ່ວງປີ 1989 โດຍປັດຈຸບັນ ມັນແວຮຽກຄ່າໄຖ່ ແລະ ຜູ້ໂຈມຕີທີ່ຢູ່ເບື້ອງຫຼັງການໂຈມຕີມີການພັດທະນາໄປຢ່າງຫຼາຍ ເປົ້າໝາຍຂອງມັນແວຮຽກຄ່າໄຖ່ບໍ່ສະເພາະເຈາະຈົ່ງແຕ່ເຄື່ອງຄອມພິວເຕີອີກຕໍ່ໄປ ມີການພົບມັນແວຮຽກຄ່າໄຖ່ມຸ່ງໂຈມຕີໂທລະສັບມືຖື android ແລະ ມີມັນແວຮຽກຄ່າໄຖ່ມຸ່ງໂຈມຕີ NAS ອີກດ້ວຍ.

2. ຮູ້ຈັກ human-operated ransomware

ເມື່ອເດືອນມີນາ 2020 ທີ່ຜ່ານມາ Microsoft ອອກບົດຄວາມ Human-operated ransomware attacks: A preventable disaster ຊຶ່ງເວົ້າເຖິງການນິຍາມ Ransomware ເປັນສອງແບບຄື: Auto-spreading ransomware ຢ່າງ Wannacry ທີ່ມີຄວາມສາມາດໂຈມຕີຊ່ອງໂຫວ່ໃນ SMBv1 ໂດຍອັດຕະໂນມັດ ແລະ human-operated ransomware ທີ່ມີມະນຸດຢູ່ເບື້ອງຫຼັງ ເປັນການໂຈມຕີ ທີ່ມີການວາງແຜນ ມີການພຸ່ງເປົ້າໂຈມຕີຢ່າງຊັດເຈນໄປຍັງອົງກອນຕ່າງໆ ໂດຍມຸ່ງຫວັງໃຫ້ເກີດລາຍໄດ້ສູງສຸດ.

ໃນການມຸ່ງຫວັງໃຫ້ເກີດລາຍໄດ້ສູງສຸດຂອງ human-operated ransomware ນັ້ນ ຜູ້ໂຈມຕີຈະມີການວາງແຜນໂຈມຕີອົງກອນຫຼາຍກວ່າການໂຈມຕີເຫຍື່ອລາຍບຸກຄົນ ເພາະອົງກອນມີຄວາມສາມາດໃນການຈ່າຍເງີນສູງກວ່າ ສາມາດຮຽກຄ່າໄຖ່ໄດ້ຫຼາຍກວ່າເຫຍື່ອລາຍບຸກຄົນ ມີການໃຊ້ເຕັກນິກຕ່າງໆ ເພື່ອຊ່ວຍໃນການໂຈມຕີ ບໍ່ວ່າຈະເປັນການຊື້ credential ຈາກຕະຫຼາດມືດ, ການໃຊ້ spearphishing email, ການໃຊ້ໂປຣແກຣມ ທີ່ມີຢູ່ໃນເຄື່ອງແລ້ວ ເພື່ອບໍ່ໃຫ້ຜິດສັງເກດ (Living Off The Land) ຫຼື ເຕັກນິກອື່ນໆ ຕາມຄວາມສາມາດຂອງຜູ້ໂຈມຕີເຫຼົ່ານັ້ນ.

ທັງນີ້ຜູ້ໂຈມຕີ ທີ່ເລືອກໃຊ້ Ransomware ບໍ່ຈຳເປັນຕ້ອງມີຄວາມສາມາດໃນການພັດທະນາມັນແວ ຫຼື ມີຄວາມສາມາດໃນການໂຈມຕີ ເພາະໃນປັດຈຸບັນ ມີສິ່ງທີ່ຮຽກວ່າ Ransomware-as-a-service (RaaS) ຊຶ່ງປະກອບໄປດ້ວຍຕົວ ransomware, ລະບົບຈັດການການຈ່າຍຄ່າໄຖ່, ວິທີການໂຈມຕີ ເພື່ອວາງມັນແວຮຽກຄ່າໄຖ່ ແລະ ສິ່ງຈຳເປັນອື່ນໆ ທີ່ກ່ຽວຂ້ອງ ໂດຍຜູ້ໃຊ້ RaaS ອາດຈ່າຍຄ່າບໍລິການເປັນການແບ່ງລາຍໄດ້ຈາກການຮຽກຄ່າໄຖ່ ໃຫ້ກັບຜູ້ໃຫ້ບໍລິການ.

ຕັ້ງແຕ່ປີ 2019 ເປັນຕົ້ນມາ human-operated ransomware ເລີ່ມຕົ້ນໂດຍ Maze ມີການພັດທະນາເຕັກນິກ ເພື່ອຮັບປະກັນໃຫ້ອົງກອນຈ່າຍເງິນດ້ວຍການລັກຂໍ້ມູນກ່ອນຈະປ່ອຍມັນແວເຂົ້າລະຫັດໄຟລ໌ ເພື່ອຂົ່ມຂູ່ໃຫ້ອົງກອນຍອມຈ່າຍເງີນ ບໍ່ດັ່ງນັ້ນ Maze ຈະກໍ່ການປ່ອຍຂໍ້ມູນສູ່ສາທາລະນະ ຊຶ່ງຄ່າປັບຈາກກົດໝາຍ ທີ່ກ່ຽວຂ້ອງກັບຂໍ້ມູນສ່ວນບຸກຄົນ ຫຼື ຜົນກະທົບອື່ນໆ ຈາກຂໍ້ມູນຣົ່ວໄຫຼ ອາດສູງກວ່າຄ່າໄຖ່.

ຍຸດທະສາດຂອງ Maze ຖືວ່າປະສົບຜົນສຳເລັດເປັນຢ່າງຫຼາຍ ເພາະມີອົງກອນ ທີ່ສາມາດກູ້ຄືນລະບົບຈາກເຂົ້າລະຫັດໄຟລ໌ໄດ້ ແຕ່ຍອມຈ່າຍເງີນຄ່າໄຖ່ ເພື່ອໃຫ້ຜູ້ໂຈມຕີລົບໄຟລ໌ ທີ່ລັກອອກໄປ ເຮັດໃຫ້ກຸ່ມຜູ້ໂຈມຕີອື່ນໆ ຫັນມາລັກຂໍ້ມູນກ່ອນເຂົ້າລະຫັດໄຟລ໌ເຊັ່ນກັນ.

ສະຖິຕິຈາກ DarkTracer ລວບລວມເຫຍື່ອ ທີ່ພົບຢູ່ໃນໜ້າປ່ອຍຂໍ້ມູນຂອງ ransomware ແຕ່ລະຊະນິດ https://twitter.com/darktracer_int/status/1301763449194598400/photo/1

ໂດຍເຫຍື່ອລ່າສຸດ ທີ່ມີຂ່າວວ່າຍອມຈ່າຍເງີນເຖິງກູ້ຄືນລະບົບໄດ້ຄື ມະຫາວິທະຍາໄລ Utah ອ້າງວ່າຖືກໂຈມຕີດ້ວຍມັນແວຮຽກຄ່າໄຖ່ ສາມາດກູ້ຄືນລະບົບໄດ້ ແຕ່ຈ່າຍຄ່າໄຖ່ໂດຍໃຊ້ວົງເງີນຈາກບໍລິສັດປະກັນ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ຜູ້ໂຈມຕີທຳການປ່ອຍຂໍ້ມູນນັກສຶກສາ ແລະ ບຸກຄະລາກອນ ເມື່ອວັນທີ 21 ສິງຫາ 2020 ທີ່ຜ່ານມາ ຊຶ່ງຜູ້ຊ່ຽວຊານວິເຄາະວ່າ ອາດຈະເປັນຜົນງານຂອງ NetWalker ransomware.

3. ສະຖິຕິມັນແວຮຽກຄ່າໄຖ່ໃນໄຕມາດທີ່ 2 ຂອງປີ 2020

Coveware ຊຶ່ງເປັນບໍລິສັດ ທີ່ຊ່ຽວຊານໃນການຮັບມືກັບມັນແວຮຽກຄ່າໄຖ່ ອອກລາຍງານວິເຄາະປະຈຳໄຕມາດທີ່ 2 ຂອງປີ 2020 Ransomware Attacks Fracture Between Enterprise and Ransomware-as-a-Service in Q2 as Demands Increase ຊຶ່ງມີຈຸດໜ້າສົນໃຈຫຼາຍຢ່າງ ໄດ້ແກ່:

- ຄ່າລະເລ່ຍຂອງຄ່າໄຖ່ໃນໄຕມາດທີ່ 2 ຂອງປີ 2020 ຢູ່ທີ່ 178,254 US ດອນລາ

- ຊ່ອງທາງການໂຈມຕີຂອງມັນແວຮຽກຄ່າໄຖ່ ມາຈາກ RDP ສູງສຸດ ຕາມດ້ວຍ Email Phishing ແລະ ຊ່ອງໂຫວ່ ທີ່ບໍ່ໄດ້ຮັບການແພັດ (Patch) ສອດຄ່ອງກັບການ Work From Home ທີ່ເພີ່ມຂຶ້ນ ເຮັດໃຫ້ມີອົງກອນ ທີ່ເປີດການໃຊ້ງານ RDP ຫຼາຍຂຶ້ນ.

ຊ່ອງທາງເລີ່ມຕົ້ນການໂຈມຕີຂອງ ransomware https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

- ມັນແວຮຽກຄ່າໄຖ່ ທີ່ເຮັດເງີນໄດ້ຫລາຍທີ່ສຸດ 3 ອັນດັບຄື Sodinokibi, Maze ແລະ Phobos

ໂດຍໃນລາຍງານດັ່ງກ່າວ Coveware ຍັງລະບຸວ່າ ເປົ້າໝາຍຂອງມັນແວຮຽກຄ່າໄຖ່ພຸ່ງໄປທີ່ອົງກອນປະເພດ Professional Service ຫຼາຍທີ່ສຸດ ຕາມດ້ວຍ Public Sector ແລະ ມີປະເພດ Health Care ເປັນອັນດັບທີ່ 3

ສະຖິຕິເປົ້າໝາຍຂອງມັນແວຮຽກຄ່າໄຖ່ແບ່ງຕາມປະເພດທຸລະກິດ https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

ຊຶ່ງເຖິງແມ່ນວ່າ ຈະມີມັນແວຮຽກຄ່າໄຖ່ຫຼາຍໆກຸ່ມຈະປະກາດຢຸດໂຈມຕີ ກຸ່ມ Health Care ໃນຊ່ວງ COVID-19 ແຕ່ບໍ່ແມ່ນທັງໝົດ ເນື່ອງຈາກກຸ່ມ Health Care ມັກຈະໄດ້ຮັບຜົນກະທົບຈາກການຢຸດໃຫ້ບໍລິການຢ່າງຫຼາຍ ຈຶ່ງມີຄວາມເປັນໄປໄດ້ ທີ່ຈະຈ່າຍຄ່າໄຖ່ສູງ.

4. ເຕັກນິກການໂຈມຕີຂອງ ransomware

ການໂຈມຕີຂອງມັນແວຮຽກຄ່າໄຖ່ ລວມເຖິງຜູ້ໂຈມຕີ ທີ່ຢູ່ເບື້ອງຫຼັງມັນແວຮຽກຄ່າໄຖ່ນັ້ນ ມີຄວາມຫຼາກຫຼາຍ ແລະ ແຕກຕ່າງກັນໄປຕາມແຕ່ລະຊະນິດຂອງມັນແວຮຽກຄ່າໄຖ່ ເຮັດໃຫ້ຍາກຕໍ່ການຫາ “ວິທີການດຽວ ທີ່ໄດ້ຜົນ” ໃນການໃຊ້ ເຄື່ອງມື ຫຼື ວິທີການໃດວິທີການໜຶ່ງພຽງຢ່າງດຽວ ໃນການຮັບມືມັນແວຮຽກຄ່າໄຖ່ທັງໝົດ ຈຳເປັນຕ້ອງໃຊ້ວິທີປ້ອງກັນຮ່ວມກັນຫຼາຍຢ່າງ (Defense in depth) ໃນການປ້ອງກັນດັ່ງກ່າວ.

ພາບລວມຂອງການໂຈມຕີດ້ວຍ ransomware ຈາກ https://assets.sentinelone.com/ransom/sentinalone_understa?lb-mode=overlay

ສະຖານະການ ການໂຈມຕີຈາກ ransomware ອາດເປັນໄດ້ທັງ

-

ຜູ້ໂຈມຕີສົ່ງ Phishing ໃຫ້ເຫຍື່ອເປັນອີເມວ ທີ່ມີໄຟລ໌ເອກະສານແນບມາ ເຫຍື່ອຫຼົງເຊື່ອແລ້ວເປີດເອກະສານ ມີການ enable content ເພື່ອເບິ່ງເນື້ອໃນ ເຮັດໃຫ້ macro ທີ່ຖືກຊ່ອນໄວ້ເຮັດວຽກຮຽກໃຊ້ powershell ເພື່ອດາວໂຫຼດມັນແວຂັ້ນຕໍ່ໄປມາຈົນກວ່າເອີ້ນໃຊ້ມັນແວຮຽກຄ່າໄຖ່ເຂົ້າລະຫັດລະບົບ

ຕົວຢ່າງອີເມວ phishing ທີ່ສົ່ງໂດຍ Maze ransomware ຈາກ https://www.fireeye.com/blog/threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html

-

ສະແກນຫາເຄື່ອງເຊິເວີ ທີ່ມີການເປີດ RDP ໄວ້ ຜູ້ໂຈມຕີ brute force ເພື່ອເຂົ້າເຖິງ RDP ຊຶ່ງຜູ້ໂຈມຕີສາມາດໂຈມຕີສຳເລັດ ໄດ້ບັນຊີຜູ້ໃຊ້ລະດັບຜູ້ເບິ່ງແຍງລະບົບ ທີ່ມີສິດສູງ ເຮັດໃຫ້ຜູ້ໂຈມຕີໃຊ້ບັນຊີເຫຼົ່ານັ້ນໃນການເຂົ້າເຖິງເຄື່ອງໄດ້ ເນື່ອງຈາກມີສິດສູງ ຜູ້ໂຈມຕີສາມາດປິດໂປຣແກຣມປ້ອງກັນຕ່າງໆ, ທຳການລັກຂໍ້ມູນ credential, ລັກຂໍ້ມູນສຳຄັນໃນເຄື່ອງ, ຕິດຕັ້ງ backdoor ເພື່ອໃຫ້ສາມາດຢູ່ໃນລະບົບຕໍ່ໂດຍງ່າຍ ຈາກນັ້ນກໍ່ຍ້າຍໄປເຄື່ອງອື່ນໆ ທີ່ຢູ່ໃນອົງກອນດຽວກັນ ລົບ backup ຖິ້ມ ເລືອກເຄື່ອງເປົ້າໝາຍໃນການ ວາງມັນແວ ຈາກນັ້ນຮຽກໃຊ້ມັນແວຮຽກຄ່າໄຖ່ເຂົ້າສູ່ລະບົບທັງໝົດ ເປັນຕົ້ນ.

ເຕັກນິກການໂຈມຕີຂອງ Doppelpaymer ຈາກ https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

5. ການຮັບມືມັນແວຮຽກຄ່າໄຖ່

ອ້າງອິງຈາກຂັ້ນຕອນການຮັບມືໄພຄຸກຄາມ NIST Special Publication 800-61 Revision 2 Computer Security Incident Handling Guide (NIST SP 800-61 Rev. 2)

ວົງຈອນຂະບວນການຮັບມືໄພຄຸກຄາມ (Incident Response Life Cycle) ຈາກ https://csrc.nist.gov/publications/detail/sp/800-61/rev-2/final

ໂດຍຂັ້ນຕອນການຮັບມືໄພຄຸກຄາມ ໄດ້ນິຍາມຂະບວນການຮັບມືໄພຄຸກຄາມເປັນວົງຈອນ 4 ຂັ້ນຕອນ ດັ່ງນີ້:

- ການກຽມຄວາມພ້ອມ (Preparation)

- ການກວດຈັບ ແລະ ການວິເຄາະຢືນຢັນເຫດ (Detection & Analysis)

- ການຄວບຄຸມ ກຳຈັດ ແລະ ຟື້ນຟູລະບົບຈາກໄພຄຸກຄາມ (Containment Eradication & Recovery)

- ກິດຈະກຳຫຼັງໄພຄຸກຄາມ (Post- incident Activity)

5.1 ການກຽມຄວາມພ້ອມ (Preparation)

- ມີການຝຶກອົບຮົມ ແລະ ປະເມີນຄວາມພ້ອມໃນການຮັບມື ແລະ ຕອບສະໜອງເຫດການດ້ານຄວາມປອດໄພຢ່າງສະໝ່ຳສະເໝີ ລວມໄປເຖິງການສ້າງຈິດສຳນຶກໃຫ້ແກ່ບຸກຄະລາກອນພາຍໃນອົງກອນ

- ມີການຈັດກຽມທີມໃນການຮັບມື ແລະ ຕອບສະໜອງເຫດການດ້ານຄວາມປອດໄພ ໂດຍອາດຢູ່ໃນຮູບແບບຂອງ virtual team ທີ່ສາມາດຂໍຄວາມຊ່ວຍເຫຼືອໄດ້ເມື່ອເກີດບັນຫາ ຊຶ່ງນອກຈາກຜູ້ຊ່ຽວຊານທາງດ້ານຄວາມປອດໄພ ແລະ ລະບົບຄອມພິວເຕີແລ້ວ ທີມຄວນປະກອບດ້ວຍຝ່າຍກົດໝາຍ, ຝ່າຍຊັບພະຍາກອນມະນຸດ, ປະຊາສຳພັນ ແລະ ນະໂຍບາຍ ອີກດ້ວຍ

- ມີການຈັດກຽມຊ່ອງທາງໃນການແຈ້ງຄວາມຜິດປົກກະຕິຂອງລະບົບຢ່າງມີປະສິດຕິພາບ ເພື່ອຊ່ວຍໃນການກວດຈັບໄພຄຸກຄາມທາງໄຊເບີ

- ສຶກສາຂໍ້ມູນກ່ຽວກັບການປະກັນໄພ ທີ່ກ່ຽວຂ້ອງກັບໄພຄຸກຄາມທາງໄຊເບີ

- ມີການພັດທະນາແຜນຮັບມື ແລະ ຕອບສະໜອງເຫດການດ້ານຄວາມປອດໄພ ໂດຍອາດປະກອບໄປດ້ວຍ

- ໃນກໍລະນີທີ່ເກີດເຫດການດ້ານຄວາມປອດໄພຂື້ນແລ້ວ ເງື່ອນໄຂໃດຂອງເຫດການດ້ານຄວາມປອດໄພທີ່ຈະບັງຄັບໃຫ້ອົງກອນນັ້ນແຈ້ງຕໍ່ໜ່ວຍງານຜູ້ບັງຄັບໃຊ້ກົດໝາຍ ເຊັ່ນ: ເຫດການດ້ານຄວາມປອດໄພນັ້ນສົ່ງຜົນກະທົບຕໍ່ສາທາລະນະ ຫຼື ມີການຮົ່ວໄຫຼຂອງຂໍ້ມູນ ທີ່ຕ້ອງປະຕິບັດຕາມກົດໝາຍ ວ່າດ້ວຍການປົກປ້ອງຂໍ້ມູນສ່ວນຕົວ

- ກຳນົດສາຍການບັງຄັບບັນຊາ ແລະ ຜູ້ຮັບຜິດຊອບຕໍ່ລະບົບແຕ່ລະລະບົບ ເມື່ອເກີດເຫດການດ້ານຄວາມປອດໄພຢ່າງຊັດເຈນ

- ມີແຜນໃນການຕິດຕໍ່ ແລະ ປະສານງານກັບຜູ້ທີ່ກ່ຽວຂ້ອງ ເມື່ອເກີດເຫດການດ້ານຄວາມປອດໄພຢ່າງເໝາະສົມ, ການຕິດຕໍ່ກັບຫຸ້ນສ່ວນທາງທຸລະກິດ, ພະນັກງານພາຍໃນບໍລິສັດ ຫຼື ຜູ້ໃຊ້ບໍລິການ ເປັນຕົ້ນ

- ການຈັດກຽມຂໍ້ມູນດັ່ງຕໍ່ໄປນີ້ ເພື່ອອຳນວຍຄວາມສະດວກ ຫາກເກີດເຫດການດ້ານຄວາມປອດໄພ ເຊັ່ນ:

- ເອກະສານ ທີ່ອະທິບາຍເຖິງການເຊື່ອມຕໍ່ພາຍໃນລະບົບ ທີ່ລະບຸເຖິງອຸປະກອນ ທີ່ມີຄວາມສຳຄັນ ໝາຍເລກ IP address ແລະ ເຄືອຂ່າຍເນັດເວິກ

- ຂັ້ນຕອນໃນການຕັ້ງຄ່າ ແລະ ຈັດການລະບົບປັດຈຸບັນ ໂດຍລະບຸເຖິງການເຊື່ອມຕໍ່ ການຕັ້ງຄ່າທີ່ສຳຄັນ ເພື່ອໃຊ້ໃນການກູ້ຄືນລະບົບ

- ໄຟລ໌ອິເມດສຳຮອງ (image) ສຳລັບລະບົບປະຈຸບັນ ເພື່ອໃຊ້ໃນການກູ້ຄືນຂໍ້ມູນ ແລະ ການວິເຄາະ ເພື່ອລະບຸຫາໄພຄຸກຄາມ

- ລະຫັດຜ່ານ ແລະ ຊ່ອງທາງການເຂົ້າເຖິງລະບົບໃນກໍລະນີສຸກເສີນ ເພື່ອຮັບມື ແລະ ຕອບສະໜອງ

-

ອົງກອນຄວນມີການສຳຮອງຂໍ້ມູນສຳຄັນຢ່າງສະໝ່ຳສະເໝີ ຊຶ່ງຂໍ້ມູນສຳຮອງນີ້ຄວນຕັດຂາດແຍກອອກຈາກລະບົບຫຼັກໂດຍສິ້ນເຊີງ

-

ມີການອັບເດດແພັດ (Path) ຢ່າງສະໝ່ຳສະເໝີ

-

ຕັ້ງຄ່າຄວາມປອດໄພຂອງລະບົບໃຫ້ຮັດກຸມ ເຊັ່ນ:

- ລຸດ attack surface ດ້ວຍການປິດ ຫຼື ຈຳກັດການໃຊ້ງານໂປຣໂຕຄອນ (protocol) ທີ່ສາມາດເຂົ້າເຖິງໄດ້ຈາກອິນເຕີເນັດ

- ຕິດຕັ້ງຊ໋ອບແວປ້ອງກັນມັນແວ ແລະ ໂປຣແກຣມປ້ອງກັນອື່ນໆ

- ມີການເຝົ້າລະວັງໄພຄຸກຄາມຢ່າງສະໝ່ຳສະເໝີ

- ຜູ້ໃຊ້ງານຄວນເປີດການໃຊ້ງານຟັງຊັ່ນ (function) Show hidden file-extensions ເພື່ອໃຫ້ສາມາດສັງເກດເຫັນຄວາມຜິດປົກກະຕິໄດ້ໃນກໍລະນີທີ່ມັນແວມີການປອມນາມສະກຸນໄຟລ໌ ເຊັ່ນ ປອມເປັນ “filename.PDF.EXE”

- ມີການໃຊ້ການຢືນຢັນຕົວຕົນຫຼາຍຂັ້ນຕອນ

- ຈຳກັດບັນຊີຜູ້ໃຊ້ງານທີ່ສາມາດເຂົ້າເຖິງລະບົບຈາກໄລຍະໄກຜ່ານໂປຣໂຕຄອນ (protocol) Remote Desktop Protocol (RDP) ບໍ່ໃຫ້ເປັນບັນຊີທີ່ມີສິດສູງ ເປັນຕົ້ນ

5.2 ການກວດຈັບ ແລະ ການວິເຄາະຢືນຢັນເຫດການ (Detection & Analysis)

5.2.1 ການກວດຈັບເຫດການ Detection

ເຮົາສາມາດກວດຈັບການໂຈມຕີຂອງ ransomware ຕ່າງໆ ໄດ້ຈາກການສຶກສາເຕັກນິກການໂຈມຕີຂອງ ransomware ແຕ່ລະຊະນິດ ເຊັ່ນ: Auto-spreading ransomware ຄື Wannacry ມີເຕັກນິກໂຈມຕີຊ່ອງ ໂຫວ່ໃນ SMBv1 ເຮັດໃຫ້ສາມາດກວດຈັບໄດ້ຈາກຄວາມຜິດປົກກະຕິ ທີ່ເກິດຂື້ນເທິງ SMB.

ສຳລັບ human-operated ransomware Sophos ມີບົດຄວາມ The realities of ransomware: Five signs you’re about to be attacked ຊຶ່ງເວົ້າເຖິງ 5 ສັນຍານ ທີ່ບົ່ງບອກພາບລວມຂອງການຈະຖືກໂຈມຕີດັ່ງນີ້:

- ພົບໂປຣແກຣມ network scanner ໂດຍສະເພາະໃນເຄື່ອງ server ເຊັ່ນ: ໂປຣແກຣມ AngryIP ຫຼື Advanced Port Scanner

- ພົບເຄື່ອງມືທີ່ສາມາດໃຊ້ ເພື່ອປິດການເຮັດວຽກງານຂອງໂປຣແກຣມປ້ອງກັນມັນແວໄດ້ ໂດຍສະເພາະໃນເຄື່ອງ server ເຊັ່ນ: Process Hacker, IOBit Uninstaller, GMER, PC Hunter ຫຼື PsExec ຊຶ່ງເຄື່ອງມືເຫຼົ່ານີ້ ເປັນເຄື່ອງມື ທີ່ຜູ້ເບິ່ງແຍງລະບົບອາດໃຊ້ ເພື່ອເບິ່ງແຍງລະບົບທົ່ວໄປ ແຕ່ຜູ້ໂຈມຕີກໍ່ສາມາດໃຊ້ປະໂຫຍດໄດ້ເຊັ່ນກັນ

- ພົບມີເຄື່ອງມື MimiKatz ຊຶ່ງເປັນເຄື່ອງມືສຳລັບລັກຂໍ້ມູນ credential

- ພົບພຶດຕິກຳຜິດປົກກະຕິຊ້ຳໆ ເປັນ Pattern ເຊັ່ນ: ພົບໄຟລ໌ອັນຕະລາຍ ທີ່ເຄື່ອງເດີມຊ້ຳໆ ເປັນຕົ້ນ

- ພົບການທົດລອງໂຈມຕີ ເຊັ່ນ: ພົບການປິດໂປຣແກຣມປ້ອງມັນແວໃນເຄື່ອງຈຳນວນໜຶ່ງ ຊຶ່ງອາດເປັນການຝຶກຊ້ອມຂອງຜູ້ໂຈມຕີໄດ້

5.2.2 ການວິເຄາະຢືນຢັນເຫດການເບື້ອງຕົ້ນ Analysis

ຜູ້ເບິ່ງແຍງລະບົບສາມາດກວດສອບວ່າ ມັນແວຮຽກຄ່າໄຖ່ດັ່ງກ່າວ ເປັນຊະນິດໃດ ໄດ້ດ້ວຍການສຳເນົາຕົວຢ່າງຂອງໄຟລ໌ ທີ່ຖືກເຂົ້າລະຫັດ ຊຶ່ງມີຂໍ້ມູນທີ່ບໍ່ເປັນຄວາມລັບ ແລະ ສຳເນົາໄຟລ໌ຂໍ້ຄວາມຮຽກຄ່າໄຖ່ (Ransomware Notes) ຈາກນັ້ນກໍ່ສາມາດກວດສອບສາຍພັນຂອງມັນແວຮຽກຄ່າໄຖ່ຜ່ານທາງບໍລິການຟຣີ ID Ransomware ຫຼື https://www.nomoreransom.org/ ຊຶ່ງຈະກວດສອບປະເພດ ແລະ ສາຍພັນຂອງມັນແວຈາກໄຟລ໌ຂໍ້ຄວາມຮຽກຄ່າໄຖ່ ແລະ ໄຟລ໌ທີ່ຖືກເຂົ້າລະຫັດ

ຕົວຢ່າງຜົນຈາກ https://id-ransomware.malwarehunterteam.com/

ຊຶ່ງຊະນິດຂອງ ransomware ສາມາດຊ່ວຍໃນການວິເຄາະ ແລະ ຄົ້ນຫາຂໍ້ມູນເພິ່ມຕື່ມ ເພື່ອຊ່ວຍໃນການວິເຄາະ ສືບຫາຂໍ້ມູນ ລວມເຖິງຊ່ວຍປະເມີນຄວາມສ່ຽງ ທີ່ກ່ຽວກັບປະເດັນການລັກຂໍ້ມູນໄດ້ ລວມເຖິງໃນບາງເທື່ອ ອາດມີການເຮັດເຄື່ອງມື ເພື່ອຖອດຫັດໂດຍບໍ່ຕ້ອງຈ່າຍຄ່າໄຖ່ແລ້ວ.

ນອກຈາກການວິເຄາະເບື້ອງຕົ້ນແລ້ວ ຄວນມີການວິເຄາະເຊີງເລິກເພື່ອລະບຸຂອບເຂດຄວາມເສຍຫາຍຢ່າງຊັດເຈນ ໂດຍອາດເຮັດຫຼັງຈາກທີ່ຄວບຄຸມການແຜ່ກະຈາຍໄດ້ແລ້ວ

5.3 ການຄວບຄຸມ, ກຳຈັດ ແລະ ຟື້ນຟູລະບົບຈາກໄພຄຸກຄາມ (Containment Eradication & Recovery)

5.3.1 ການຄວບຄຸມໄພຄຸກຄາມ Containment

- ຄວນຕັດລະບົບອອກຈາກເຄືອຂ່າຍ ເພື່ອປ້ອງກັນການແຜ່ກະຈາຍໃນລະບົບເຄືອຂ່າຍ ຫຼື ການຕິດຕໍ່ໄປຍັງເຄື່ອງພາຍນອກ ທີ່ເປັນອັນຕະລາຍ ໂດຍສາມາດດຳເນີນການໄດ້ຄື:

- ຈາກລະບົບປະຕິບັດການ ເຊັ່ນ: ປິດການໃຊ້ງານລະບົບເຄືອຂ່າຍຊົ່ວຄາວ

- ທາງກາຍະພາບໂດຍກົງ ເຊັ່ນ: ການຖອດສາຍແລນ

- ຫຼື ຈາກຜະລິດຕະພັນ Endpoint Detection and Response (EDR) ທີ່ມີຄວາມສາມາດໃນການ Containment

- ປ່ຽນລະຫັດຜ່ານໃນລະບົບທັງໝົດ ໂດຍສະເພາະລະຫັດຜ່ານ ທີ່ໃຊ້ຊ້ຳກັບລະບົບທີ່ພົບ ransomware

- ໃຫ້ຜູ້ເບິ່ງແຍງລະບົບເຂົ້າດຳເນີນການສຳຮອງຂໍ້ມູນ ທີ່ຖືກເຂົ້າລະຫັດໄວ້ໃນກໍລະນີທີ່ອາດມີຄວາມເປັນໄປໄດ້ໃນການ ທີ່ຈະຖອດລະຫັດໄຟລ໌ ແລະ ຂໍ້ມູນທີ່ຖືກເຂົ້າລະຫັດໃນອະນາຄົດ ທັງນີ້ຜູ້ເບິ່ງແຍງລະບົບຄວນຮຽນຮູ້ວິທີການໃນການຈັດເກັບຂໍ້ມູນໃນໜ່ວຍຄວາມຈຳ ຊຶ່ງອາດມີຂໍ້ມູນ ທີ່ກ່ຽວຂ້ອງກັບກະແຈທີ່ໃຊ້ໃນການເຂົ້າລະຫັດຫຼົງເຫຼືອຢູ່ດ້ວຍ

- ອາດພິຈາລະນາການຈັດເກັບຫຼັກຖານດິຈິຕອນຈາກເຄື່ອງຄອມພິວເຕີ ທີ່ຕິດມັນແວຮຽກຄ່າໄຖ່ ເພື່ອກວດສອບຕື່ມໃນອະນາຄົດ ຊຶ່ງການຈັດເກັບຫຼັກຖານດິຈິຕອນດັ່ງກ່າວ ຄວນເກັບຕາມມາດຕະຖານການຈັດການອຸປະກອນດິຈິຕອນໃນການພິສູດພະຍານຫຼັກຖານ version1.0

5.3.2 ການກຳຈັດໄພຄຸກຄາມ Eradication

ເມື່ອມີການວິເຄາະ ເພື່ອລະບຸຂອບເຂດຄວາມເສຍຫາຍຢ່າງຊັດເຈນ ສາມາດລະບຸໄຟລ໌ ທີ່ກ່ຽວຂ້ອງກັບ ransomware ທັງໝົດໄດ້ແລ້ວ ອົງກອນຈະສາມາດຕັດສິນໃຈໃນການກຳຈັດໄພຄຸກຄາມໄດ້ທັງການລົບໄຟລ໌ ທີ່ກ່ຽວຂ້ອງທັງໝົດ ຂື້ນລະບົບໃໝ່ ຫຼື ກູ້ຄືນຈາກສຳເນົາຂໍ້ມູນທີ່ບໍ່ຕິດເຊື້ອ

ທັງນີ້ບໍ່ແນະນຳໃຫ້ມີການໃຊ້ງານລະບົບ ທີ່ມີການແຜ່ກະຈາຍຂອງມັນແວຮຽກຄ່າໄຖ່ຊ້ຳ ໂດຍທີ່ບໍ່ມີການລ້າງ ແລະ ຕິດຕັ້ງລະບົບໃໝ່ ເນື່ອງຈາກມັນແວຮຽກຄ່າໄຖ່ ອາດຍັງເຮັດວຽກຢູ່ ແລະ ແຜ່ກະຈາຍໄປຍັງລະບົບອື່ນໆ ໄດ້ ຫຼື ມີການຕິດຕັ້ງ backdoor ຖິ້ມໄວ້

5.3.3 ການຟື້ນຟູລະບົບຈາກໄພຄຸກຄາມ Recovery

ໃນການກູ້ຄືນລະບົບ ອົງກອນສາມາດຕັດສິນໃຈຟື້ນຟູລະບົບໄດ້ຕາມປັດໃຈ ທີ່ພົບຈາກການວິເຄາະຄວາມເສຍຫາຍ ອາດເປັນ

- ການນຳສຳເນົາຂໍ້ມູນມາຮຽກຄືນລະບົບໄດ້ຫຼັງຈາກ ທີ່ມີການຕິດຕັ້ງລະບົບໃໝ່

- ການຖອດລະຫັດດ້ວຍເຄື່ອງມືຖອດລະຫັດ ID Ransomware ຫຼື https://www.nomoreransom.org/

- ການ rebuild ລະບົບໃໝ່ທັງໝົດ ຫຼື

- ການຈ່າຍຄ່າໄຖ່ (ບໍ່ແນະນຳຢ່າງຍິ່ງ)

ທີມຕອບສະໜອງການໂຈມຕີ ແລະ ໄພຄຸກຄາມ (Intelligent Response) ບໍລິສັດ ໄອ-ຊີຄຽວ (i-secure) ຈຳກັດ ບໍ່ແນະນຳໃຫ້ອົງກອນທີ່ໄດ້ຮັບຜົນກະທົບຈາກ ransomware ຈ່າຍຄ່າໄຖ່ ເນື່ອງຈາກເຫດຜົນດັ່ງຕໍ່ໄປນີ້:

- ບໍ່ສາມາດຮັບປະກັນໄດ້ວ່າ ຄົນຮຽກຄ່າໄຖ່ຈະຖອດລະຫັດໄຟລ໌ໃຫ້ຈິງແທ້ ອາດພົບການຂົ່ມຂູ່ໃຫ້ຈ່າຍຄ່າໄຖ່ຫຼາຍຂື້ນ

- ມັນແວດັ່ງກ່າວ ອາດມີຂະບວນການເຂົ້າລະຫັດ ຫຼື ຖອດລະຫັດ ທີ່ຜິດພາດຈົນເຮັດໃຫ້ບໍ່ສາມາດເຮັດໃຫ້ໄຟລ໌ກັບສູ່ສະພາບເດີມໄດ້ເຖິງຈ່າຍຄ່າໄຖ່ ແລະ ໄດ້ຮັບຕົວຖອດລະຫັດຈາກຜູ້ໂຈມຕີ

- ການຈ່າຍຄ່າໄຖ່ບໍ່ຮັບປະກັນວ່າຜູ້ໂຈມຕີຈະລົບຂໍ້ມູນທີ່ລັກໄປ ແລະ

- ການຈ່າຍຄ່າໄຖ່ເປັນການສະໜັບສະໜູນເງິນທືນໃຫ້ກັບກຸ່ມຜູ້ໂຈມຕີທຳການໂຈມຕີຕໍ່ໄປ

ອົງກອນຄວນພິຈາລະນາຢ່າງຖີ່ຖ້ວນກ່ອນຈ່າຍຄ່າໄຖ່ ຄວນມີການປືກສາຜູ້ຊ່ຽວຊານ, ທີ່ປືກສາທາງກົດໝາຍ, ບໍລິສັດປະກັນໄພລວມເຖິງໜ່ວຍງານທາງກົດໝາຍທີ່ກ່ຽວຂ້ອງກ່ອນຕັດສິນໃຈ ແລະ ຄວນເຮັດການສຶກສາແນວທາງຈາກ Forrester's Guide To Paying Ransomware ຊຶ່ງລະບຸແນວທາງການປະເມີນສະຖານນະການ ລວມເຖິງລະບຸຊື່ບໍລິສັດທີ່ຊ່ຽວຊານໃນດ້ານການຮັບມື ransomware ລວມເຖິງຊ່ຽວຊານໃນການຈ່າຍຄ່າໄຖ່ໄວ້

ພາບຈາກ Forrester's Guide To Paying Ransomware

ທັງນີ້ຫຼັງຈາກການກູ້ຄືນລະບົບດ້ວຍວິທີໃດໆ ກໍ່ຕາມ ຄວນມີການເຝົ້າລະວັງການຕິດມັນແວຮຽກຄ່າໄຖ່ຊ້ຳອີກດ້ວຍ

5.4 ກິດຈະກຳຫຼັງໄພຄຸກຄາມ (Post- incident Activity)

ອົງກອນຄວນມີການຈັດປະຊຸມ lesson learned ໂດຍເປັນການທົບທວນເຫດການລວມເຖິງການເຮັດລາຍງານສະຫຼູບເຫດການໄພຄຸກຄາມ ເພື່ອໃຊ້ອ້າງອິງໃນອະນາຄົດ ຊຶ່ງອາດປະກອບດ້ວຍຫົວຂໍ້ເຫຼົ່ານີ້

- ລາຍລະອຽດເຫດການ

- ເວລາທີ່ເກີດເຫດການ

- ບຸກຄະລາກອນຕອບສະໜອງເຫດການແນວໃດ

- ມີການບັນທຶກຂໍ້ມູນລະຫວ່າງການຕອບສະໜອງເຫດການ ຫຼື ບໍ່

- ແຜນການຮັບມື ທີ່ສ້າງໄວ້ສາມາດໃຊ້ໄດ້ຈິງແທ້ ຫຼື ບໍ່

- ສິ່ງທີ່ພົບ ແລະ ຂໍ້ສະເໜີ

- ຜົນໄດ້ຮັບຈາກການດຳເນີນການຮັບມື ແລະ ແກ້ໄຂເຫດໄພຄຸກຄາມ ເປັນຕົ້ນ

ເອກະສານອ້າງອີງ

- https://www.forrester.com/report/Forresters+Guide+To+Paying+Ransomware/-/E-RES154595

- https://www.microsoft.com/security/blog/2020/04/28/ransomware-groups-continue-to-target-healthcare-critical-services-heres-how-to-reduce-risk/

- https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

- https://www.coveware.com/blog/q2-2020-ransomware-marketplace-report

- https://news.sophos.com/en-us/2020/08/04/the-realities-of-ransomware-five-signs-youre-about-to-be-attacked/

- https://www.zdnet.com/article/why-and-when-it-makes-sense-to-pay-the-ransom-in-ransomware-attacks/

- https://assets.sentinelone.com/ransom/sentinalone_understa?lb-mode=overlay

- https://us-cert.cisa.gov/ncas/tips/ST19-001

- https://www.ncsc.gov.uk/guidance/mitigating-malware-and-ransomware-attacks#stepsifinfected