ຮູ້ຈັກກັບ Business Email Compromise (BEC) ການໂຈມຕີຜ່ານອີເມວ ເພື່ອຫຼອກເອົາເງິນຈາກອົງກອນ

Business Email Compromise (BEC) ແມ່ນຫຍັງ

Business Email Compromise (BEC) ໝາຍເຖິງການໂຈມຕີຜ່ານອີເມວ ເພື່ອຫຼອກໃຫ້ສູນເສຍລາຍໄດ້ຜ່ານທາງອີເມວ ເປັນລັກສະນະຂອງການເຮັດ Social Engineering ນອກຈາກການຫຼອກລວງທາງອີເມວແລ້ວ ອາດມີການໃຊ້ວິທີເພີ່ມເຕີມເພື່ອເລັ່ງໃຫ້ເຫຍື່ອຕົກໃຈ ແລະ ດຳເນີນການຕື່ມດ້ວຍການໂທລະສັບ ຊຶ່ງສະຖິຕິຈາກ FBI ລະບຸວ່າມີການໂຈມຕີໃນຮູບແບບດັ່ງກ່າວເລີ່ມຕັ້ງແຕ່ປີ 2013 ໂດຍທາງ FBI ໄດ້ຍົກຕົວຢ່າງສະຖານະການການໂຈມຕີແບບ BEC ໄວ້ 5 ສະຖານະການ ດັ່ງຕໍ່ໄປນີ້:

ສະຖານນະການແບບທີ 1: ເຫຍື່ອຂອງການໂຈມຕີໃນລັກສະນະນີ້ມັກເປັນອົງກອນທີ່ມີການ ຊື້-ຂາຍ ກັບຄູ່ຮ່ວມການຄ້າຈາກຕ່າງປະເທດ ຊຶ່ງຜູ້ໂຈມຕີຈະເຮັດອີເມວປອມໃບແຈ້ງໜີ້ ຫຼອກໃຫ້ເຫຍື່ອເຊື່ອວ່າມີການປ່ຽນແປງເລກບັນຊີ ຈົນເຫຍື່ອຫຼົງໂອນເງິນໄປຫາບັນຊີຂອງຜູ້ໂຈມຕີ.

ສະຖານນະການແບບທີ 2: ຜູ້ໂຈມຕີຈະປອມເປັນ CEO ຫຼື ຜູ້ບໍລິຫານລະດັບສູງຕຳແໜ່ງຕ່າງໆ ຂອງອົງກອນ ແລ້ວກໍ່ສົ່ງອີເມວສັ່ງພະນັກງານວ່າໃຫ້ໂອນເງິນດ່ວນ ເພື່ອເຮັດກິດຈະກຳບາງຢ່າງ ໂດຍອີເມວຂອງ CEO ອາດຖືກແຮັກມາກ່ອນແລ້ວ ຫຼື ຜູ້ໂຈມຕີໃຊ້ວິທີປອມແປງອີເມນວ.

ສະຖານນະການແບບທີ 3: ອີເມວຂອງບຸກຄະລາກອນທີ່ເປັນຜູ້ຕິດຕໍ່ທຸລະກິດຖືກແຮັກ ເຮັດໃຫ້ຜູ້ໂຈມຕີສາມາດສົ່ງອີເມວຫາລູກຄ້າຂອງອົງກອນ ວ່າມີການປ່ຽນແປງໃຫ້ໂອນເງິນໄປຫາບັນຊີອື່ນໆ ເພື່ອຊຳລະຄ່າສິນຄ້າ.

ສະຖານນະການແບບທີ 4: ຜູ້ໂຈມຕີຕິດຕໍ່ມາຫາອົງກອນ ໂດຍຫຼອກວ່າຕົນເອງເປັນທະນາຍ ຫຼື ທີ່ປຶກສາດ້ານກົດໝາຍ ຫຼອກວ່າສາມາດຊ່ວຍເຫຼືອອົງກອນດ້ານກົດໝາຍໄດ້ ແລ້ວກົດດັນໃຫ້ເຫຍື່ອໂອນເງິນ ເພື່ອດຳເນີນການດ່ວນ.

ສະຖານນະການແບບທີ 5: ຜູ້ໂຈມຕີແຮັກເຂົ້າເຖິງບັນຊີອີເມວຂອງພະນັກງານໃນອົງກອນ ແລ້ວຫຼອກສອບຖາມເພື່ອໂຈລະກຳຂໍ້ມູນ ຊຶ່ງ FBI ໄດ້ລະບຸວ່າ ຮູບແບບນີ້ເລີ່ມຕົ້ນໃນລະຫວ່າງປີ 2016.

ທັັ້ງ 5 ສະຖານະການນີ້ ເປັນພຽງຕົວຢ່າງ ໃນການຫຼອກລວງເທົ່ານັ້ນ ອາດພົບເຫັນການຫຼອກລວງໄດ້ອີກຫຼາຍຮູບແບບ ລວມເຖິງອາດມີການໃຊ້ເຕັກນິກອື່ນໆ ເພື່ອນຳໄປສູ່ການໂອນເງິນໄປຫາບັນຊີຂອງຜູ້ໂຈມຕີໄດ້ອີກ.

ຂໍ້ມູນທີ່ໜ້າສົນໃຈກ່ຽວກັບ BEC

ລາຍງານກ່ຽວກັບສະຖານະການໄພຄຸກຄາມທາງອີເມວໃນ Q2 2019 ຂອງ FireEye ລະບຸວ່າໄພຄຸກຄາມທາງອີເມວ ມີມັນແວ (Malware) ມາພ້ອມ ພຽງແຕ່ 14% ສ່ວນອີກ 86% ບໍ່ມີມັນແວ ແຕ່ເປັນໄພຄຸກຄາມປະເພດອື່ນໆ ເຊັ່ນ: ອີເມວປອມເປັນ CEO (CEO fraud), ອີເມວປອມຕົວເປັນຄົນອື່ນ ແລະ spear phishing ໂດຍມີອີເມວໃນຮູບແບບ Business Email Compromise (BEC) ເພີ່ມຂຶ້ນ 25%.

ລາຍງານກ່ຽວກັບສະຖານະການໄພຄຸກຄາມທາງອີເມວໃນ Q2 2019 ຂອງ FireEye https://www.fireeye.com/blog/products-and-services/2019/10/how-attackers-are-getting-ahead-in-the-cloud.html

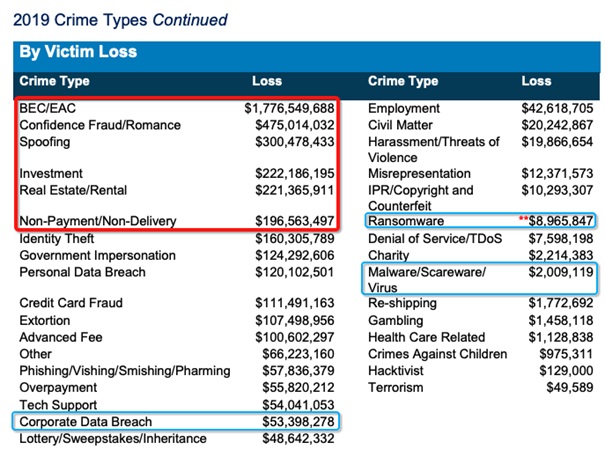

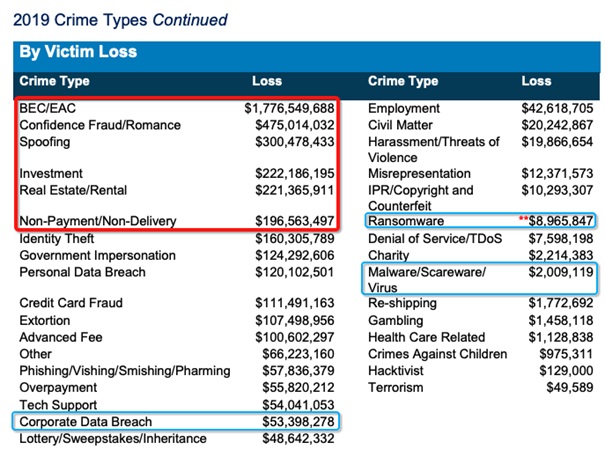

FBI's 2019 Internet Crime Report ລາຍງານຫຼ້າສຸດຂອງ FBI ທີ່ຫາກໍ່ອອກໃນລະຫວ່າງຕົ້ນເດືອນກຸມພາ 2020 ລະບຸວ່າ ຈາກການແຈ້ງຄວາມກ່ຽວກັບການໂຈມຕີທາງໄຊເບີ ທັງໝົດ 467,361 ລາຍການ ຄິດເປັນການສູນເສຍເງິນຫຼາຍເຖິງ 3.5 ພັນລ້ານດອນລາ ໂດຍກວ່າເຄິ່ງໜຶ່ງຂອງການສູນເສຍເງິນ (1.77 ພັນລ້ານດອນລາ) ເກີດຈາກການໂຈມຕີໃນຮູບແບບຂອງ BEC.

FBI's 2019 Internet Crime Report https://pdf.ic3.gov/2019_IC3Report.pdf https://twitter.com/iHeartMalware/status/1227314522530230272

ອົງການຕຳຫຼວດອາຊະຍາກອນລະຫວ່າງປະເທດ (INTERPOL) ອອກລາຍງານສະຫຼຸບໄພຄຸກຄາມທາງໄຊເບີ ໃນພູມິພາກອາຊຽນ ເມື່ອວັນທີ 17 ກຸມພາ 2020 ລະບຸວ່າໃນພູມິພາກອາຊຽນນີ້ ຖືກໂຈມຕີໃນລັກສະນະຂອງ BEC ຄິດເປັນ 5% ຂອງໂລກ.

INTERPOL ລະບຸວ່າການຖືກໂຈມຕີແບບ BEC ສ່ວນຫຼາຍຈະບໍ່ໄດ້ຮັບລາຍງານ ເພາະອົງກອນຢ້ານເສຍຊື່ສຽງ ເຮັດໃຫ້ບໍ່ສາມາດວິເຄາະຂໍ້ມູນຄວາມສູນເສຍທີ່ແທ້ຈິງ ແລະ ແນວໂນ້ມໄດ້ ລວມເຖິງການນໍາເງິນຄືນຈາກ BEC ມັກພົບທາງຕັນເມື່ອພົບຂະບວນການຟອກເງີນ ສະເລ່ຍແລ້ວການໂຈມຕີ BEC ທີ່ສຳເລັດຈະໄດ້ເງິນເກືອບ 130,500 ດອນລາ (ປະມານ 1,161 ລ້ານກີບ)

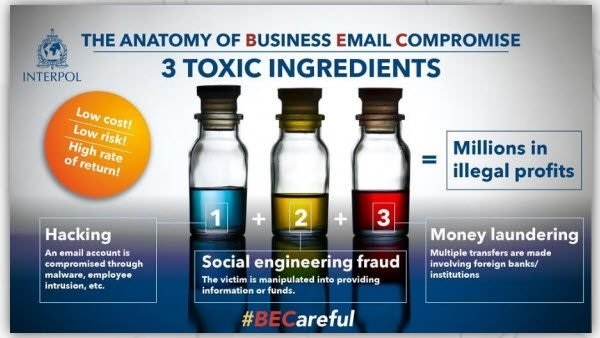

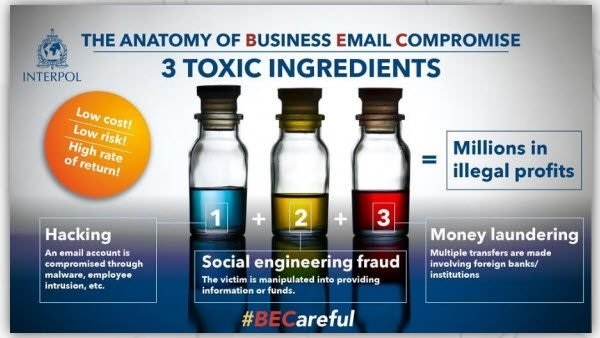

INTERPOL ວິເຄາະວ່າການໂຈມຕີແບບ BEC ຈະບໍ່ຫາຍໄປໃນໄວໆນີ້ຢ່າງແນ່ນອນ ເພາະລົງທຶນໜ້ອຍແຕ່ໄດ້ເງິນຫຼາຍ ຜູ້ໂຈມຕີທີ່ ຫຼອກລວງໃນຮູບແບບອື່ນໆ ກໍ່ຫັນມາໂຈມຕີແບບ BEC ແລະ ບໍ່ໂຈມຕີແບບຫວ່ານແຫ ເນັ້ນໄປທາງ targeted attack ເພື່ອຫວັງຜົນ.

ແນວທາງການປ້ອງກັນ ແລະ ຮັບມືການໂຈມຕີ BEC ໃນລັກສະນະດັ່ງກ່າວ

ຈາກລັກສະນະຮູບແບບການໂຈມຕີ ທີ່ໄດ້ກ່າວມານັ້ນ ສາມາດແບ່ງອອກເປັນສາມພາກສ່ວນ ດັ່ງນີ້:

- ຜູ້ໂຈມຕີເຂົ້າເຖິງອີເມວໄດ້;

- ກຽມຕົວໂອນເງິນ;

- ເມື່ອໂອນເງິນໄປແລ້ວ ພົບວ່າຕົກເປັນເຫຍື່ອ.

ເຮົາສາມາດປ້ອງກັນການເຂົ້າເຖິງອີເມວຂອງຜູ້ໂຈມຕີໄດ້ຄື:

- ກວດສອບການເຂົ້າເຖິງບັນຊີອີເມວ ທີ່ຜິດປົກກະຕິ ເຊັ່ນ: ການກວດຈັບຄວາມຜິດປົກກະຕິ ເມື່ອພົບເຫັນການເຂົ້າສູ່ລະບົບຈາກຕ່າງປະເທດ;

- ເປີດໃຊ້ງານຄຸນສົມບັດ ເພີ່ມຄວາມປອດໄພ ເຊັ່ນ: ການຢືນຢັນຕົວຕົນຫຼາຍຂັ້ນຕອນ;

- ກວດສອບ ແລະ ປະເມີນຄວາມປອດໄພ ລະບົບເປັນແຕ່ລະໄລຍະ.

ເຮົາສາມາດເພີ່ມຄວາມລະມັດລະວັງໃນການກຽມຕົວໂອນເງິນ ເພື່ອປ້ອງກັນການໂອນເງິນໄປຫາບັນຊີ ທີ່ຜິດໄດ້ຄື:

- ກວດສອບ ແລະ ຢືນຢັນຂໍ້ມູນບັນຊີປາຍທາງ;

- ກວດສອບຊື່ຜູ້ສົ່ງອີເມວເມື່ອຈະໂອນເງິນ;

- ເພີ່ມຂະບວນການກວດສອບອີເມວຂາເຂົ້າ ຕັ້ງຄ່າອີເມວໃຫ້ຖືກຕ້ອງ (SPF, DKIM, DMARC) ເພື່ອປ້ອງກັນການໄດ້ຮັບອີເມວປອມ;

- ເພີ່ມຂະບວນການກວດສອບການປ່ຽນແປງບັນຊີ ເຊັ່ນ: ຂໍຫນັງສືຮັບຮອງການປ່ຽນບັນຊີຢ່າງເປັນທາງການ.

ເມື່ອເກີດເຫດການຂຶ້ນແລ້ວ ອົງກອນສາມາດຫາທາງຮັບມືດ້ວຍການວິເຄາະປະເດັນ ດັ່ງນີ້:

- ຂະບວນການໂອນເງິນເກີດຂຶ້ນໃນລັກສະນະໃດ ສາມາດ recall ກັບມາໄດ້ ຫຼື ບໍ່?;

- ກວດສອບທາງເລືອກໃນການລະບຸຫາຍອດເງິນທີ່ໂອນ ແລະ ຂໍ freeze account;

- ອົງກອນມີການຄຸ້ມຄອງໃນກໍລະນີ ທີ່ເກີດຂຶ້ນ ຫຼື ບໍ່ ເຊັ່ນ: ມີຄ່າຊົດເຊີຍ ທີ່ຊ່ວຍຫຼຸດຜ່ອນຄວາມເສຍຫາຍໄດ້.

ແຫຼ່ງຄວາມຮູ້ເພີ່ມເຕີມ

- Seven ways to spot a business email compromise in Office 365 https://expel.io/blog/seven-ways-to-spot-business-email-compromise-office-365/

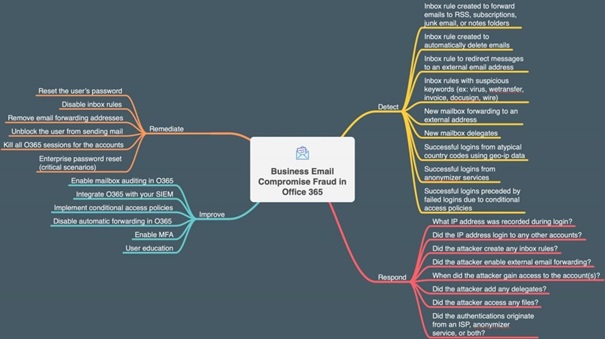

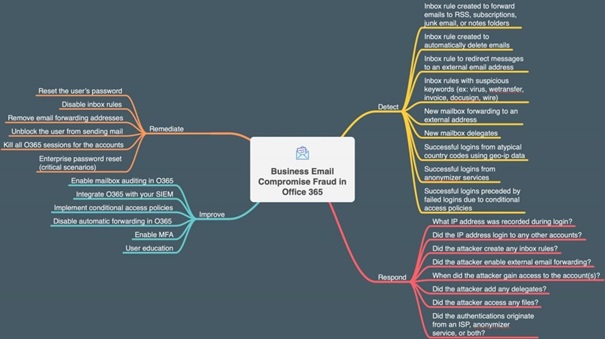

- A #mindmap on how to detect, respond, and remediate Business Email Compromise (#BEC) fraud in #O365 + posturing recommendations. https://twitter.com/jhencinski/status/1150417878602199041?s=19

3. #BECareful - don’t let scammers trick you into making payments to their accounts https://www.interpol.int/en/Crimes/Financial-crime/Business-Email-Compromise-Fraud

ແຫຼ່ງຂໍ້ມູນອ້າງອີງ:

- ລາຍງານກ່ຽວກັບສະຖານະການໄພຄຸກຄາມທາງອີເມວໃນ Q2 2019 ຂອງ FireEye https://www.fireeye.com/blog/products-and-services/2019/10/how-attackers-are-getting-ahead-in-the-cloud.html

- May 04, 2017 BUSINESS E-MAIL COMPROMISE

E-MAIL ACCOUNT COMPROMISE

THE 5 BILLION DOLLAR SCAM

https://www.ic3.gov/media/2017/170504.aspx

- September 10, 2019 BUSINESS EMAIL COMPROMISE THE $26 BILLION SCAM

https://www.ic3.gov/media/2019/190910.aspx

- FBI's 2019 Internet Crime Report https://pdf.ic3.gov/2019_IC3Report.pdf https://twitter.com/iHeartMalware/status/122731452253023027

- INTERPOL report highlights key cyberthreats in Southeast Asia https://www.interpol.int/News-and-Events/News/2020/INTERPOL-report-highlights-key-cyberthreats-in-Southeast-Asia

ເອກະສານອ້າງອີງ:

Porher 10 March 2020 24183 reads

Print

Business Email Compromise (BEC) ແມ່ນຫຍັງ

Business Email Compromise (BEC) ໝາຍເຖິງການໂຈມຕີຜ່ານອີເມວ ເພື່ອຫຼອກໃຫ້ສູນເສຍລາຍໄດ້ຜ່ານທາງອີເມວ ເປັນລັກສະນະຂອງການເຮັດ Social Engineering ນອກຈາກການຫຼອກລວງທາງອີເມວແລ້ວ ອາດມີການໃຊ້ວິທີເພີ່ມເຕີມເພື່ອເລັ່ງໃຫ້ເຫຍື່ອຕົກໃຈ ແລະ ດຳເນີນການຕື່ມດ້ວຍການໂທລະສັບ ຊຶ່ງສະຖິຕິຈາກ FBI ລະບຸວ່າມີການໂຈມຕີໃນຮູບແບບດັ່ງກ່າວເລີ່ມຕັ້ງແຕ່ປີ 2013 ໂດຍທາງ FBI ໄດ້ຍົກຕົວຢ່າງສະຖານະການການໂຈມຕີແບບ BEC ໄວ້ 5 ສະຖານະການ ດັ່ງຕໍ່ໄປນີ້:

ສະຖານນະການແບບທີ 1: ເຫຍື່ອຂອງການໂຈມຕີໃນລັກສະນະນີ້ມັກເປັນອົງກອນທີ່ມີການ ຊື້-ຂາຍ ກັບຄູ່ຮ່ວມການຄ້າຈາກຕ່າງປະເທດ ຊຶ່ງຜູ້ໂຈມຕີຈະເຮັດອີເມວປອມໃບແຈ້ງໜີ້ ຫຼອກໃຫ້ເຫຍື່ອເຊື່ອວ່າມີການປ່ຽນແປງເລກບັນຊີ ຈົນເຫຍື່ອຫຼົງໂອນເງິນໄປຫາບັນຊີຂອງຜູ້ໂຈມຕີ.

ສະຖານນະການແບບທີ 2: ຜູ້ໂຈມຕີຈະປອມເປັນ CEO ຫຼື ຜູ້ບໍລິຫານລະດັບສູງຕຳແໜ່ງຕ່າງໆ ຂອງອົງກອນ ແລ້ວກໍ່ສົ່ງອີເມວສັ່ງພະນັກງານວ່າໃຫ້ໂອນເງິນດ່ວນ ເພື່ອເຮັດກິດຈະກຳບາງຢ່າງ ໂດຍອີເມວຂອງ CEO ອາດຖືກແຮັກມາກ່ອນແລ້ວ ຫຼື ຜູ້ໂຈມຕີໃຊ້ວິທີປອມແປງອີເມນວ.

ສະຖານນະການແບບທີ 3: ອີເມວຂອງບຸກຄະລາກອນທີ່ເປັນຜູ້ຕິດຕໍ່ທຸລະກິດຖືກແຮັກ ເຮັດໃຫ້ຜູ້ໂຈມຕີສາມາດສົ່ງອີເມວຫາລູກຄ້າຂອງອົງກອນ ວ່າມີການປ່ຽນແປງໃຫ້ໂອນເງິນໄປຫາບັນຊີອື່ນໆ ເພື່ອຊຳລະຄ່າສິນຄ້າ.

ສະຖານນະການແບບທີ 4: ຜູ້ໂຈມຕີຕິດຕໍ່ມາຫາອົງກອນ ໂດຍຫຼອກວ່າຕົນເອງເປັນທະນາຍ ຫຼື ທີ່ປຶກສາດ້ານກົດໝາຍ ຫຼອກວ່າສາມາດຊ່ວຍເຫຼືອອົງກອນດ້ານກົດໝາຍໄດ້ ແລ້ວກົດດັນໃຫ້ເຫຍື່ອໂອນເງິນ ເພື່ອດຳເນີນການດ່ວນ.

ສະຖານນະການແບບທີ 5: ຜູ້ໂຈມຕີແຮັກເຂົ້າເຖິງບັນຊີອີເມວຂອງພະນັກງານໃນອົງກອນ ແລ້ວຫຼອກສອບຖາມເພື່ອໂຈລະກຳຂໍ້ມູນ ຊຶ່ງ FBI ໄດ້ລະບຸວ່າ ຮູບແບບນີ້ເລີ່ມຕົ້ນໃນລະຫວ່າງປີ 2016.

ທັັ້ງ 5 ສະຖານະການນີ້ ເປັນພຽງຕົວຢ່າງ ໃນການຫຼອກລວງເທົ່ານັ້ນ ອາດພົບເຫັນການຫຼອກລວງໄດ້ອີກຫຼາຍຮູບແບບ ລວມເຖິງອາດມີການໃຊ້ເຕັກນິກອື່ນໆ ເພື່ອນຳໄປສູ່ການໂອນເງິນໄປຫາບັນຊີຂອງຜູ້ໂຈມຕີໄດ້ອີກ.

ຂໍ້ມູນທີ່ໜ້າສົນໃຈກ່ຽວກັບ BEC

ລາຍງານກ່ຽວກັບສະຖານະການໄພຄຸກຄາມທາງອີເມວໃນ Q2 2019 ຂອງ FireEye ລະບຸວ່າໄພຄຸກຄາມທາງອີເມວ ມີມັນແວ (Malware) ມາພ້ອມ ພຽງແຕ່ 14% ສ່ວນອີກ 86% ບໍ່ມີມັນແວ ແຕ່ເປັນໄພຄຸກຄາມປະເພດອື່ນໆ ເຊັ່ນ: ອີເມວປອມເປັນ CEO (CEO fraud), ອີເມວປອມຕົວເປັນຄົນອື່ນ ແລະ spear phishing ໂດຍມີອີເມວໃນຮູບແບບ Business Email Compromise (BEC) ເພີ່ມຂຶ້ນ 25%.

ລາຍງານກ່ຽວກັບສະຖານະການໄພຄຸກຄາມທາງອີເມວໃນ Q2 2019 ຂອງ FireEye https://www.fireeye.com/blog/products-and-services/2019/10/how-attackers-are-getting-ahead-in-the-cloud.html

FBI's 2019 Internet Crime Report ລາຍງານຫຼ້າສຸດຂອງ FBI ທີ່ຫາກໍ່ອອກໃນລະຫວ່າງຕົ້ນເດືອນກຸມພາ 2020 ລະບຸວ່າ ຈາກການແຈ້ງຄວາມກ່ຽວກັບການໂຈມຕີທາງໄຊເບີ ທັງໝົດ 467,361 ລາຍການ ຄິດເປັນການສູນເສຍເງິນຫຼາຍເຖິງ 3.5 ພັນລ້ານດອນລາ ໂດຍກວ່າເຄິ່ງໜຶ່ງຂອງການສູນເສຍເງິນ (1.77 ພັນລ້ານດອນລາ) ເກີດຈາກການໂຈມຕີໃນຮູບແບບຂອງ BEC.

FBI's 2019 Internet Crime Report https://pdf.ic3.gov/2019_IC3Report.pdf https://twitter.com/iHeartMalware/status/1227314522530230272

ອົງການຕຳຫຼວດອາຊະຍາກອນລະຫວ່າງປະເທດ (INTERPOL) ອອກລາຍງານສະຫຼຸບໄພຄຸກຄາມທາງໄຊເບີ ໃນພູມິພາກອາຊຽນ ເມື່ອວັນທີ 17 ກຸມພາ 2020 ລະບຸວ່າໃນພູມິພາກອາຊຽນນີ້ ຖືກໂຈມຕີໃນລັກສະນະຂອງ BEC ຄິດເປັນ 5% ຂອງໂລກ.

INTERPOL ລະບຸວ່າການຖືກໂຈມຕີແບບ BEC ສ່ວນຫຼາຍຈະບໍ່ໄດ້ຮັບລາຍງານ ເພາະອົງກອນຢ້ານເສຍຊື່ສຽງ ເຮັດໃຫ້ບໍ່ສາມາດວິເຄາະຂໍ້ມູນຄວາມສູນເສຍທີ່ແທ້ຈິງ ແລະ ແນວໂນ້ມໄດ້ ລວມເຖິງການນໍາເງິນຄືນຈາກ BEC ມັກພົບທາງຕັນເມື່ອພົບຂະບວນການຟອກເງີນ ສະເລ່ຍແລ້ວການໂຈມຕີ BEC ທີ່ສຳເລັດຈະໄດ້ເງິນເກືອບ 130,500 ດອນລາ (ປະມານ 1,161 ລ້ານກີບ)

INTERPOL ວິເຄາະວ່າການໂຈມຕີແບບ BEC ຈະບໍ່ຫາຍໄປໃນໄວໆນີ້ຢ່າງແນ່ນອນ ເພາະລົງທຶນໜ້ອຍແຕ່ໄດ້ເງິນຫຼາຍ ຜູ້ໂຈມຕີທີ່ ຫຼອກລວງໃນຮູບແບບອື່ນໆ ກໍ່ຫັນມາໂຈມຕີແບບ BEC ແລະ ບໍ່ໂຈມຕີແບບຫວ່ານແຫ ເນັ້ນໄປທາງ targeted attack ເພື່ອຫວັງຜົນ.

ແນວທາງການປ້ອງກັນ ແລະ ຮັບມືການໂຈມຕີ BEC ໃນລັກສະນະດັ່ງກ່າວ

ຈາກລັກສະນະຮູບແບບການໂຈມຕີ ທີ່ໄດ້ກ່າວມານັ້ນ ສາມາດແບ່ງອອກເປັນສາມພາກສ່ວນ ດັ່ງນີ້:

- ຜູ້ໂຈມຕີເຂົ້າເຖິງອີເມວໄດ້;

- ກຽມຕົວໂອນເງິນ;

- ເມື່ອໂອນເງິນໄປແລ້ວ ພົບວ່າຕົກເປັນເຫຍື່ອ.

ເຮົາສາມາດປ້ອງກັນການເຂົ້າເຖິງອີເມວຂອງຜູ້ໂຈມຕີໄດ້ຄື:

- ກວດສອບການເຂົ້າເຖິງບັນຊີອີເມວ ທີ່ຜິດປົກກະຕິ ເຊັ່ນ: ການກວດຈັບຄວາມຜິດປົກກະຕິ ເມື່ອພົບເຫັນການເຂົ້າສູ່ລະບົບຈາກຕ່າງປະເທດ;

- ເປີດໃຊ້ງານຄຸນສົມບັດ ເພີ່ມຄວາມປອດໄພ ເຊັ່ນ: ການຢືນຢັນຕົວຕົນຫຼາຍຂັ້ນຕອນ;

- ກວດສອບ ແລະ ປະເມີນຄວາມປອດໄພ ລະບົບເປັນແຕ່ລະໄລຍະ.

ເຮົາສາມາດເພີ່ມຄວາມລະມັດລະວັງໃນການກຽມຕົວໂອນເງິນ ເພື່ອປ້ອງກັນການໂອນເງິນໄປຫາບັນຊີ ທີ່ຜິດໄດ້ຄື:

- ກວດສອບ ແລະ ຢືນຢັນຂໍ້ມູນບັນຊີປາຍທາງ;

- ກວດສອບຊື່ຜູ້ສົ່ງອີເມວເມື່ອຈະໂອນເງິນ;

- ເພີ່ມຂະບວນການກວດສອບອີເມວຂາເຂົ້າ ຕັ້ງຄ່າອີເມວໃຫ້ຖືກຕ້ອງ (SPF, DKIM, DMARC) ເພື່ອປ້ອງກັນການໄດ້ຮັບອີເມວປອມ;

- ເພີ່ມຂະບວນການກວດສອບການປ່ຽນແປງບັນຊີ ເຊັ່ນ: ຂໍຫນັງສືຮັບຮອງການປ່ຽນບັນຊີຢ່າງເປັນທາງການ.

ເມື່ອເກີດເຫດການຂຶ້ນແລ້ວ ອົງກອນສາມາດຫາທາງຮັບມືດ້ວຍການວິເຄາະປະເດັນ ດັ່ງນີ້:

- ຂະບວນການໂອນເງິນເກີດຂຶ້ນໃນລັກສະນະໃດ ສາມາດ recall ກັບມາໄດ້ ຫຼື ບໍ່?;

- ກວດສອບທາງເລືອກໃນການລະບຸຫາຍອດເງິນທີ່ໂອນ ແລະ ຂໍ freeze account;

- ອົງກອນມີການຄຸ້ມຄອງໃນກໍລະນີ ທີ່ເກີດຂຶ້ນ ຫຼື ບໍ່ ເຊັ່ນ: ມີຄ່າຊົດເຊີຍ ທີ່ຊ່ວຍຫຼຸດຜ່ອນຄວາມເສຍຫາຍໄດ້.

ແຫຼ່ງຄວາມຮູ້ເພີ່ມເຕີມ

- Seven ways to spot a business email compromise in Office 365 https://expel.io/blog/seven-ways-to-spot-business-email-compromise-office-365/

- A #mindmap on how to detect, respond, and remediate Business Email Compromise (#BEC) fraud in #O365 + posturing recommendations. https://twitter.com/jhencinski/status/1150417878602199041?s=19

ແຫຼ່ງຂໍ້ມູນອ້າງອີງ:

- ລາຍງານກ່ຽວກັບສະຖານະການໄພຄຸກຄາມທາງອີເມວໃນ Q2 2019 ຂອງ FireEye https://www.fireeye.com/blog/products-and-services/2019/10/how-attackers-are-getting-ahead-in-the-cloud.html

- May 04, 2017 BUSINESS E-MAIL COMPROMISE

E-MAIL ACCOUNT COMPROMISE

THE 5 BILLION DOLLAR SCAM

https://www.ic3.gov/media/2017/170504.aspx - September 10, 2019 BUSINESS EMAIL COMPROMISE THE $26 BILLION SCAM

https://www.ic3.gov/media/2019/190910.aspx - FBI's 2019 Internet Crime Report https://pdf.ic3.gov/2019_IC3Report.pdf https://twitter.com/iHeartMalware/status/122731452253023027

- INTERPOL report highlights key cyberthreats in Southeast Asia https://www.interpol.int/News-and-Events/News/2020/INTERPOL-report-highlights-key-cyberthreats-in-Southeast-Asia