FBI ສະຫຼຸບ 10 ຊ່ອງໂຫວ່ ທີ່ຖືກໃຊ້ໂຈມຕີຫຼາຍທີ່ສຸດ ໃນໄລຍະປີ 2016 ຫາ 2019

FBI ສະຫຼຸບ 10 ຊ່ອງໂຫວ່ ທີ່ຖືກໃຊ້ໂຈມຕີຫຼາຍທີ່ສຸດ ໃນໄລຍະປີ 2016 ຫາ 2019

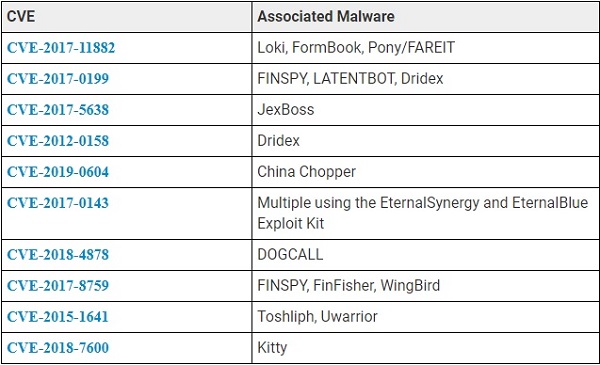

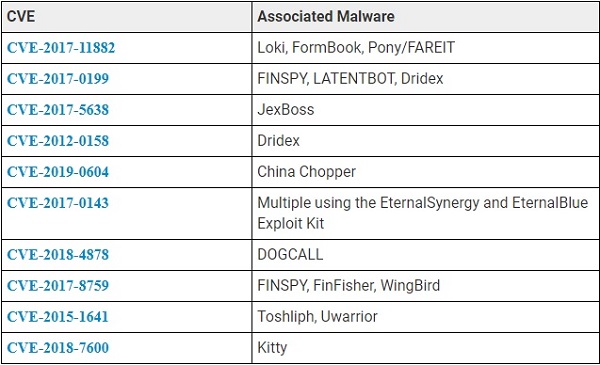

ສໍານັກງານຄວາມໝັ້ນຄົງທາງໄຊເບີ ແລະ ໂຄງສ້າງພື້ນຖານ (CISA), ໜ່ວຍງານສຶບສວນຄະດີອາຍາຂອງກະຊວງຍຸດຕິທໍາອາເມລິກາ (FBI) ແລະ ລັດຖະບານສະຫາລັດອາເມລິກາ ໄດ້ຮ່ວມກັນໃຫ້ຄໍາແນະນໍາທາງເຕັກນິກວິຊາການດ້ານຄວາມປອດໄພທາງໄຊເບີ ໃຫ້ກັບອົງກອນຂອງພາກລັດ ແລະ ເອກະຊົນ ໂດຍການສະຫຼຸບ 10 ຊ່ອງໂຫວ່ ທີ່ຖືກໃຊ້ໂຈມຕີເປັນປະຈໍາໃນໄລຍະປີ 2016 ຫາ 2019 ດັ່ງນີ້:

ຮູບພາບຈາກ: www.bleepingcomputer.com

ຈາກຂໍ້ມູນໃນຕາຕະລາງຂ້າງເທິງສະແດງໃຫ້ເຫັນວ່າ ອັນດັບທີ 1 ແມ່ນຊ່ອງໂຫວ່ຂອງ Microsoft’s Object Linking and Embedding (OLE) ໄດ້ຖືກນຳມາໃຊ້ໂຈມຕີຫຼາຍທີ່ສຸດ ໃນຊ່ວງໄລຍະເວລາສາມປີທີ່ຜ່ານມາ ແລະ ອັນດັບທີ 2 ກໍ່ຄື Apache struts web framework. ນອກຈາກນີ້, ຍັງເຫັນວ່າການໂຈມຕີສ່ວນຫຼາຍ ແມ່ນມາຈາກປະເທດຈີນ, ອິຣ່ານ, ເກົາຫຼີເໜືອ ແລະ ຣັດເຊຍ ໂດຍໄດ້ລວບລວມຂໍ້ມູນການໂຈມຕີຂອງປີ 2020 ໃນໄລຍະ 5 ເດືອນທໍາອິດໄວ້ ດັ່ງນີ້:

- ແຮັກເກີ້ ແນໃສ່ການໂຈມຕີເປົ້າໝາຍໄປທີ່ 2 ຊ່ອງໂຫວ່ເທິງ VPN ທີ່ເຫັນວ່າຖືກນຳໃຊ້ຫຼາຍ ກໍ່ຄື:

- CVE-2019-19781 Arbitrary code execution ໃນ Citrix VPN appliances

- CVE-2019-11510 Arbitrary file reading ໃນ Pulse Secure VPN servers

2. Microsoft Office 365 (O365) on Cloud service ຕົກເປັນເປົ້າການໂຈມຕີໃນຊ່ວງເດືອນ ມີນາ 2020 ເນື່ອງຈາກວ່າ ການແຜ່ລະບາດຂອງ Coronavirus ສົ່ງຜົນໃຫ້ອົງກອນທົ່ວໂລກຈຳເປັນຕ້ອງ Work from home ຈຶ່ງເກີດການຍ້າຍລະບົບເຂົ້າສູ່ Cloud service ຢ່າງກະທັນຫັນ ຊຶ່ງອາດຈະເຮັດໃຫ້ການຍ້າຍຂໍ້ມູນບໍ່ສົມບູນ ຈຶ່ງເກີດເປັນຊ່ອງໂຫວ່ໄດ້.

3. Social engineering attacks ຖືກນຳມາໃຊ້ຫາປະໂຫຍດໃນຊ່ວງທີ່ຜູ້ຄົນທົ່ວໂລກຕ້ອງໄດ້ເຮັດວຽກຢູ່ເຮືອນ ແລະ ນັ້ນກໍ່ເປັນເຫດໃຫ້ເກີດ Ransomware attacks ໃນປີ 2020 ເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍ.

ຍ້ອນສາເຫດເຫຼົ່ານີ້ ສໍານັກງານຄວາມໝັ້ນຄົງທາງໄຊເບີ ແລະ ໂຄງສ້າງພື້ນຖານ (CISA) ຈຶ່ງເນັ້ນໃຫ້ຜູ້ເບິ່ງແຍງລະບົບ ແລະ ຜູ້ໃຊ້ງານທົ່ວໄປ ໃຫ້ຕິດຕາມຂໍ້ມູນຂ່າວສານຢ່າງໃກ້ຊິດ ແລະ ອັບເດດລະບົບຢ່າງສະໝ່ຳມະ ເໝີ, ຫຼີກເວັ້ນການໃຊ້ງານລະບົບຄອມພິວເຕີ ທີ່ບໍ່ໄດ້ອັບເດດ ຫຼື ຊ໋ອບແວ/ຮາດແວ ທີ່ບໍ່ໄດ້ຮັບການສະໜັບສະໜູນແລ້ວ ເພື່ອປ້ອງກັນຄວາມສ່ຽງ. ຖ້າຫາກວ່າມີຄວາມຈຳເປັນຕ້ອງຍ້າຍລະບົບເກົ່າເຂົ້າສູ່ Cloud ກໍ່ຄວນກວດສອບການຕັ້ງຄ່າຢ່າງລະອຽດ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ເກີດມີຊ່ອງໂຫວ່ຈາກການຕັ້ງຄ່າທີ່ຜິດພາດ.

ໝາຍເຫດ: ຖ້າຫາກສົນໃຈລາຍລະອຽດເພີ່ມຕື່ມ ກໍ່ສາມາດອ່ານຂໍ້ມູນຊ່ອງໂຫວ່, ວິທີການແກ້ໄຂ ແລະ ຕົວຊີ້ບອກວິທີການບຸກລຸກ (IOCs) ໄດ້ທີ່ລາຍງານສະບັບນີ້ https://www.us-cert.gov/ncas/alerts/aa20-133a

ເອກະສານອ້າງອີງ:

Porher 15 October 2020 3377 reads

Print

FBI ສະຫຼຸບ 10 ຊ່ອງໂຫວ່ ທີ່ຖືກໃຊ້ໂຈມຕີຫຼາຍທີ່ສຸດ ໃນໄລຍະປີ 2016 ຫາ 2019

ສໍານັກງານຄວາມໝັ້ນຄົງທາງໄຊເບີ ແລະ ໂຄງສ້າງພື້ນຖານ (CISA), ໜ່ວຍງານສຶບສວນຄະດີອາຍາຂອງກະຊວງຍຸດຕິທໍາອາເມລິກາ (FBI) ແລະ ລັດຖະບານສະຫາລັດອາເມລິກາ ໄດ້ຮ່ວມກັນໃຫ້ຄໍາແນະນໍາທາງເຕັກນິກວິຊາການດ້ານຄວາມປອດໄພທາງໄຊເບີ ໃຫ້ກັບອົງກອນຂອງພາກລັດ ແລະ ເອກະຊົນ ໂດຍການສະຫຼຸບ 10 ຊ່ອງໂຫວ່ ທີ່ຖືກໃຊ້ໂຈມຕີເປັນປະຈໍາໃນໄລຍະປີ 2016 ຫາ 2019 ດັ່ງນີ້:

ຮູບພາບຈາກ: www.bleepingcomputer.com

ຈາກຂໍ້ມູນໃນຕາຕະລາງຂ້າງເທິງສະແດງໃຫ້ເຫັນວ່າ ອັນດັບທີ 1 ແມ່ນຊ່ອງໂຫວ່ຂອງ Microsoft’s Object Linking and Embedding (OLE) ໄດ້ຖືກນຳມາໃຊ້ໂຈມຕີຫຼາຍທີ່ສຸດ ໃນຊ່ວງໄລຍະເວລາສາມປີທີ່ຜ່ານມາ ແລະ ອັນດັບທີ 2 ກໍ່ຄື Apache struts web framework. ນອກຈາກນີ້, ຍັງເຫັນວ່າການໂຈມຕີສ່ວນຫຼາຍ ແມ່ນມາຈາກປະເທດຈີນ, ອິຣ່ານ, ເກົາຫຼີເໜືອ ແລະ ຣັດເຊຍ ໂດຍໄດ້ລວບລວມຂໍ້ມູນການໂຈມຕີຂອງປີ 2020 ໃນໄລຍະ 5 ເດືອນທໍາອິດໄວ້ ດັ່ງນີ້:

- ແຮັກເກີ້ ແນໃສ່ການໂຈມຕີເປົ້າໝາຍໄປທີ່ 2 ຊ່ອງໂຫວ່ເທິງ VPN ທີ່ເຫັນວ່າຖືກນຳໃຊ້ຫຼາຍ ກໍ່ຄື:

- CVE-2019-19781 Arbitrary code execution ໃນ Citrix VPN appliances

- CVE-2019-11510 Arbitrary file reading ໃນ Pulse Secure VPN servers

2. Microsoft Office 365 (O365) on Cloud service ຕົກເປັນເປົ້າການໂຈມຕີໃນຊ່ວງເດືອນ ມີນາ 2020 ເນື່ອງຈາກວ່າ ການແຜ່ລະບາດຂອງ Coronavirus ສົ່ງຜົນໃຫ້ອົງກອນທົ່ວໂລກຈຳເປັນຕ້ອງ Work from home ຈຶ່ງເກີດການຍ້າຍລະບົບເຂົ້າສູ່ Cloud service ຢ່າງກະທັນຫັນ ຊຶ່ງອາດຈະເຮັດໃຫ້ການຍ້າຍຂໍ້ມູນບໍ່ສົມບູນ ຈຶ່ງເກີດເປັນຊ່ອງໂຫວ່ໄດ້.

3. Social engineering attacks ຖືກນຳມາໃຊ້ຫາປະໂຫຍດໃນຊ່ວງທີ່ຜູ້ຄົນທົ່ວໂລກຕ້ອງໄດ້ເຮັດວຽກຢູ່ເຮືອນ ແລະ ນັ້ນກໍ່ເປັນເຫດໃຫ້ເກີດ Ransomware attacks ໃນປີ 2020 ເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍ.

ຍ້ອນສາເຫດເຫຼົ່ານີ້ ສໍານັກງານຄວາມໝັ້ນຄົງທາງໄຊເບີ ແລະ ໂຄງສ້າງພື້ນຖານ (CISA) ຈຶ່ງເນັ້ນໃຫ້ຜູ້ເບິ່ງແຍງລະບົບ ແລະ ຜູ້ໃຊ້ງານທົ່ວໄປ ໃຫ້ຕິດຕາມຂໍ້ມູນຂ່າວສານຢ່າງໃກ້ຊິດ ແລະ ອັບເດດລະບົບຢ່າງສະໝ່ຳມະ ເໝີ, ຫຼີກເວັ້ນການໃຊ້ງານລະບົບຄອມພິວເຕີ ທີ່ບໍ່ໄດ້ອັບເດດ ຫຼື ຊ໋ອບແວ/ຮາດແວ ທີ່ບໍ່ໄດ້ຮັບການສະໜັບສະໜູນແລ້ວ ເພື່ອປ້ອງກັນຄວາມສ່ຽງ. ຖ້າຫາກວ່າມີຄວາມຈຳເປັນຕ້ອງຍ້າຍລະບົບເກົ່າເຂົ້າສູ່ Cloud ກໍ່ຄວນກວດສອບການຕັ້ງຄ່າຢ່າງລະອຽດ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ເກີດມີຊ່ອງໂຫວ່ຈາກການຕັ້ງຄ່າທີ່ຜິດພາດ.

ໝາຍເຫດ: ຖ້າຫາກສົນໃຈລາຍລະອຽດເພີ່ມຕື່ມ ກໍ່ສາມາດອ່ານຂໍ້ມູນຊ່ອງໂຫວ່, ວິທີການແກ້ໄຂ ແລະ ຕົວຊີ້ບອກວິທີການບຸກລຸກ (IOCs) ໄດ້ທີ່ລາຍງານສະບັບນີ້ https://www.us-cert.gov/ncas/alerts/aa20-133a

ເອກະສານອ້າງອີງ: