9 ພຶດຕິກໍາ ສ່ຽງອັນຕະລາຍ ເລື່ອງງ່າຍໆ ທີ່ບໍ່ຄວນເບິ່ງຂ້າມ

9 ພຶດຕິກໍາສ່ຽງອັນຕະລາຍ ເລື່ອງງ່າຍໆ ທີ່ບໍ່ຄວນເບິ່ງຂ້າມ

ໃນການໃຊ້ງານຄອມພິວເຕີໂດຍທົ່ວໄປ ຜູ້ໃຊ້ສ່ວນໃຫຍ່ມັກຈະບໍ່ຄ່ອຍເຫັນຄວາມສຳຄັນຂອງຄວາມ ປອດໄພເທົ່າໃດ ເນື່ອງຈາກຫາກກຳນົດຄ່າໃຫ້ຄອມພິວເຕີມີຄວາມປອດໄພຫຼາຍຂຶ້ນ ກໍ່ຈະເຮັດໃຫ້ການໃຊ້ງານໃນແຕ່ລະມື້ລຳບາກຂຶ້ນ ປຽບເໝືອນກັບການລັອກປະຕູເຮືອນຢ່າງແໜ້ນໜາດ້ວຍກະແຈຫຼາຍສິບຊັ້ນ ຈຶ່ງຈະຊ່ວຍປ້ອງກັນບໍ່ໃຫ້ຜູ້ບຸກລຸກເຂົ້າມາໃນເຮືອນໄດ້ງ່າຍ ແຕ່ກໍ່ເຮັດໃຫ້ເຈົ້າຂອງເຮືອນຕ້ອງເສຍແຮງ, ເສຍເວລາໄປກັບການປົດລັອກກະແຈທັງຫຼາຍສິບຊັ້ນນັ້ນ ດັ່ງນັ້ນເມື່ອຜູ້ໃຊ້ຄອມພິວເຕີສ່ວນໃຫຍ່ເນັ້ນຄວາມສະດວກສະບາຍເປັນຫຼັກ ຈຶ່ງອາດເຮັດໃຫ້ພຶດຕິກຳການໃຊ້ງານຄອມພິວເຕີໃນແຕ່ລະມື້ ມີຄວາມສ່ຽງທີ່ຈະຖືກໂຈມຕີ ຫຼື ຖືກຫຼອກລວງຈາກຜູ້ບໍ່ຫວັງດີໄດ້ງ່າຍ ມາເບິ່ງກັນວ່າມີພຶດຕິກຳຫຍັງແດ່ທີ່ຈະເຮັດໃຫ້ເກີດຄວາມສ່ຽງເຫຼົ່ານັ້ນ

1. ຕິດຕັ້ງໂປຼແກມໂດຍບໍ່ອ່ານລາຍລະອຽດ

ເມື່ອເວົ້າເຖິງການຕິດຕັ້ງໂປຼແກມຄອມພິວເຕີ ຜູ້ໃຊ້ສ່ວນໃຫຍ່ມັກຈະເຂົ້າໃຈວ່າເປັນການຄິກທີ່ປຸ່ມ Next, Next, Next ຕໍ່ໄປເລື້ອຍໆຈົນສຸດທ້າຍຄືຄິກປຸ່ມ Finish ຊຶ່ງແນ່ນອນວ່າຄົນທີ່ອ່ານ End User License Agreement (EULA) [1] ຫຼື ພັນທະສັນຍາທາງກົດໝາຍຂອງແຕ່ລະໂປຼແກມນັ້ນເກືອບຈະບໍ່ມີ ຫຼື ແມ່ນກະທັ່ງຫາກຖາມວ່າໃນໜ້າຈໍການຕິດຕັ້ງນັ້ນມີຂໍ້ມູນຫຍັງປາກົດຢູ່ນຳ ບາງຄົນເມື່ອຕິດຕັ້ງໂປຼແກມສຳເລັດແລ້ວກໍ່່ຍັງບໍ່ຮູ້ຊ້ຳ ຊຶ່ງຈາກພຶດຕິກຳດັ່ງກ່າວນີ້ ເຮັດໃຫ້ມີຜູ້ພັດທະນາໂປຼແກມຫຼາຍລາຍ ໃສ່ Adware ເຂົ້າມາໃນໂປຼແກມຂອງຕົນດ້ວຍ

ແລ້ວ Adware ແມ່ນຫຍັງ? ເນື່ອງຈາກຜູ້ພັດທະນາໂປຼແກມຫຼາຍລາຍ ຫຼົງເຜີຍແຜ່ໂປຼແກມຂອງຕົນໃຫ້ຜູ້ໃຊ້ສາມາດນຳໄປໃຊ້ງານໄດ້ຟຣີໆ ແຕ່ທາງຜູ້ພັດທະນາເອງກໍ່ມີຄວາມຈຳເປັນຕ້ອງໃຊ້ເງິນ ຈຶ່ງໄດ້ຕິດຕໍ່ກັບຜູ້ສະໜັບສະໜູນ ເພື່ອຂໍໃຫ້ຊ່ວຍຈ່າຍເງິນໃຫ້ກັບຜູ້ພັດທະນາໂປຼແກມນັ້ນໆ ໂດຍແລກກັບການທີ່ຈະແນບໂປຼແກມຂອງຜູ້ສະໜັບສະໜູນໄປກັບໂປຼແກມຂອງຜູ້ພັດທະນາດ້ວຍ ຕົວໂປຼແກມຂອງຜູ້ສະໜັບສະໜູນນັ້ນອາດເຮັດມາເພື່ອການປະຊາສຳພັນ ຫຼື ໂຄສະນາຕົວຜູ້ສະໜັບສະໜູນເອງ ດັ່ງນັ້ນໂປຼແກມທີ່ມີລັກສະນະດັ່ງກ່າວນີ້ ຈຶ່ງຖືກເອີ້ນວ່າ Adware ຊຶ່ງໝາຍເຖິງ ໂປຼແກມທີ່ມີໂຄສະນາ ການໂຄສະນານັ້ນອາດຈະມາໃນຫຼາຍຮູບແບບ ເຊັ່ນ Toolbar ຂອງໂປຼແກມບາວເຊີ ຫຼື ການປ່ຽນໜ້າຈໍ Home page ຂອງບາວເຊີໃຫ້ໄປທີ່ເວັບໄຊຂອງຜູ້ສະໜັບສະໜູນ ເປັນຕົ້ນ ຕົວຢ່າງໂປຼແກມ Adware ທີ່ພົບເຫັນໄດ້ເລື້ອຍໆ ເຊັ່ນ Google toolbar, Ask. com toolbar ເປັນຕົ້ນ ແຕ່ໂປຼແກມ Adware ຫຼາຍຕົວກໍ່ຖືກສ້າງຂຶ້ນມາໂດຍມີວັດຖຸປະສົງລັກແຝງ ໂດຍເຮັດໜ້າທີ່ເປັນ Spyware ດ້ວຍ ຊຶ່ງຈະລັກເກັບຂໍ້ມູນຂອງຜູ້ໃຊ້ແລ້ວສົ່ງໄປໃຫ້ກັບຜູ້ພັດທະນາ Adware ນັ້ນໆ [2]

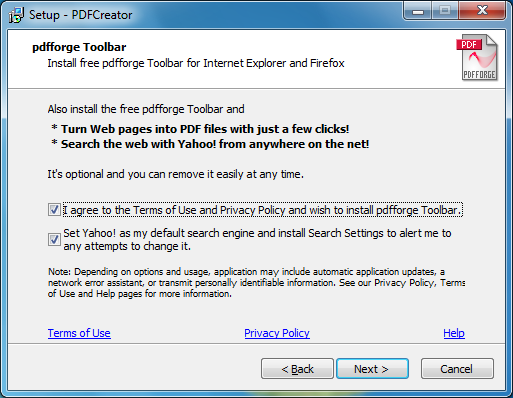

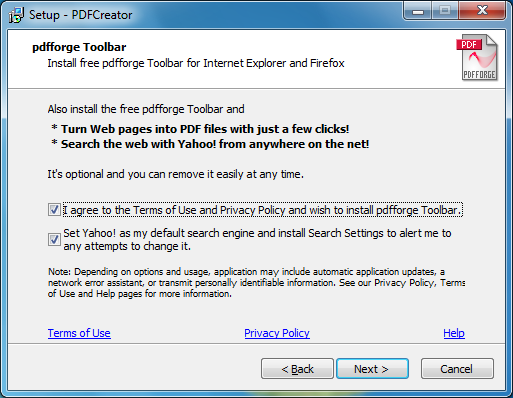

ດັ່ງນັ້ນ ການອ່ານ EULA ຫຼື ການສັງເກດຂໍ້ມູນທີ່ປາກົດໃນໜ້າຈໍການຕິດຕັ້ງໂປຼແກມ ຈຶ່ງເປັນເລື່ອງສຳຄັນ ເນື່ອງຈາກໃນຫຼາຍໂປຼແກມ ໄດ້ຂຽນຂໍ້ຕົກລົງການໃຊ້ງານໄວ້ວ່າ ຜູ້ໃຊ້ຕ້ອງຍອມໃຫ້ມີການຕິດຕັ້ງໂປຼແກມ Adware ໄວ້ໃນເຄື່ອງດ້ວຍ ຈຶ່ງຈະສາມາດໃຊ້ງານໂປຼແກມນັ້ນໄດ້ ຊຶ່ງຫາກຜູ້ໃຊ້ບໍ່ຍອມຮັບກໍ່ຈະບໍ່ສາມາດຕິດຕັ້ງ ແລະ ໃຊ້ງານໂປຼແກມນັ້ນໄດ້ ໃນບາງໂປຼແກມ ລະຫວ່າງການຕິດຕັ້ງຈະມີການຖາມວ່າຕ້ອງການຕິດຕັ້ງໂປຼແກມ Adware ດ້ວຍ ຫຼື ບໍ່ ດັ່ງຮູບທີ 1 ຊຶ່ງໂປຼແກມໂດຍສ່ວນໃຫຍ່ຈະອະນຸຍາດໃຫ້ຜູ້ໃຊ້ສາມາດຕິດຕັ້ງໂປຼແກມນັ້ນໄດ້ໂດຍບໍ່ຈຳເປັນຕ້ອງຕິດຕັ້ງ Adware

ຮູບທີ 1 ໜ້າຈໍການຖາມວ່າຕ້ອງການຕິດຕັ້ງໂປຼແກມ Adware ຫຼື ບໍ່

ຫາກຜູ້ໃຊ້ຫຼົງຕິດຕັ້ງ Adware ໂດຍບໍ່ໄດ້ຕັ້ງໃຈ ກໍ່ຍັງສາມາດລົບ Adware ນັ້ນອອກຈາກເຄື່ອງໄດ້ງ່າຍ ໂດຍການ Uninstall ອອກ ແຕ່ໂປຼແກມ Adware ບາງຕົວອາດບໍ່ຍອມໃຫ້ຜູ້ໃຊ້ລົບ ເພາະເຖິງແມ່ນວ່າຈະນຳໄປລົບໄຟລ໌ຂອງ Adware ນັ້ນອອກຈາກລະບົບແລ້ວ ແຕ່ເມື່ອເຊື່ອມຕໍ່ກັບອິນເຕີເນັດ Adware ນັ້ນກໍ່ຈະຖືກດາວໂຫຼດມາຕິດຕັ້ງໃໝ່ຢູ່ດີ ຊຶ່ງການກຳຈັດ Adware ທີ່ມີພຶດຕິກຳດັ່ງກ່າວນີ້ ຈຳເປັນຕ້ອງໃຊ້ໂປຼແກມປະເພດ Anti-Adware ຫຼື Anti-Spyware ຊ່ວຍ.

2. ລັກຫຼິ້ນອິນເຕີເນັດໄຮ້ສາຍຟຣີ

ເຈົ້າຈະເຮັດຢ່າງໃດຫາກພົບວ່າສາມາດເຊື່ອມຕໍ່ເຂົ້າກັບເຄືອຂ່າຍໄຮ້ສາຍຂອງເພື່ອນບ້ານທີ່ປ່ອຍອອກມາໃຫ້ຫຼິ້ນອິນເຕີເນັດໄດ້ຟຣີໆ? ສິ່ງໜຶ່ງທີ່ຜູ້ໃຊ້ຫຼາຍຄົນເບິ່ງຂ້າມໄປຄື ເມື່ອເຄື່ອງຄອມພິວເຕີເຊື່ອມຕໍ່ເຂົ້າກັບລະບົບເຄືອຂ່າຍໄຮ້ສາຍໃດໆ ກໍ່ຈະຕ້ອງການຮັບສົ່ງຂໍ້ມູນກັບອຸປະກອນທີ່ເປັນຕົວຮັບສົ່ງສັນຍານໄຮ້ສາຍນັ້ນໆ ດັ່ງນັ້ນຫາກຜູ້ໃຊ້ເຊື່ອມຕໍ່ຄອມພິວເຕີເພື່ອລັກຫຼິ້ນອິນເຕີເນັດໄຮ້ສາຍຂອງຂ້າງບ້ານ ຂໍ້ມູນຕ່າງໆ ທີ່ຮັບສົ່ງ ບໍ່ວ່າຈະເປັນ ຊື່ຜູ້ໃຊ້ ລະຫັດຜ່ານ ຫຼື ຂໍ້ມູນສຳຄັນອື່ນໆ ກໍ່ຈະຖືກສົ່ງອອກໄປນຳ ຊຶ່ງແນ່ນອນວ່າ ຫາກມີໃຜທີ່ສາມາດເຊື່ອມຕໍ່ເຂົ້າກັບລະບົບໄຮ້ສາຍນີ້ໄດ້ ແລ້ວກໍ່ມີການດັກຮັບຂໍ້ມູນ (Sniff) ກໍ່ຈະໄດ້ຂໍ້ມູນທຸກຢ່າງໄປຢ່າງງ່າຍດາຍ

ແຕ່ເຖິງແມ່ນຜູ້ໃຊ້ຈະໝັ້ນໃຈວ່າໃຊ້ການເຊື່ອມຕໍ່ແບບ HTTPS ທີ່ມີການເຂົ້າລະຫັດລັບຂໍ້ມູນທີ່ຮັບສົ່ງແລ້ວກໍ່ຕາມ ຜູ້ທີ່ສ້າງລະບົບເຄືອຂ່າຍໄຮ້ສາຍອາດເຮັດສິ່ງທີ່ເອີ້ນວ່າ SSL Strip [3] ຊຶ່ງເປັນການຫຼອກຜູ້ໃຊ້ວ່າ: ໄດ້ເຊື່ອມຕໍ່ແບບ HTTPS ແລ້ວ ທັງທີ່ຈິງແລ້ວ ເປັນການເຊື່ອມຕໍ່ແບບ HTTP ທຳມະດາກໍ່ເປັນໄດ້ ໂດຍສະເພາະຢ່າງຍິ່ງໃນໂລກທຸກມື້ນີ້ທີ່ອຸປະກອນເຄື່ອນທີ່ສາມາດຫາໄດ້ງ່າຍ, ມີລາຄາຖືກ ແລະ ອຸປະກອນເຫຼົ່ານັ້ນສາມາດເຊື່ອມຕໍ່ກັບອິນເຕີເນັດແລ້ວເຮັດໜ້າທີ່ເປັນ Access point ເພື່ອໃຫ້ເຄື່ອງອື່ນສາມາດເຊື່ອມຕໍ່ເຂົ້າມາເພື່ອໃຊ້ງານອິນເຕີເນັດໄດ້ ດັ່ງນັ້ນຈຶ່ງອາດມີຜູ້ບໍ່ຫວັງດີໃຊ້ອຸປະກອນເຫຼົ່ານີ້ໃນການສ້າງ Access point ປອມ ເພື່ອໃຫ້ມີຄົນຫຼົງເຊື່ອ ແລະ ເຊື່ອມຕໍ່ເຂົ້າມາ ແລ້ວກໍ່ຈະໄດ້ຂໍ້ມູນທີ່ສຳຄັນຂອງຄົນໆນັ້ນໄປ [4] ຊຶ່ງສະຖານທີ່ທີ່ເໝາະສົມໃນການໂຈມຕີໂດຍວິທີນີ້ມັກຈະເປັນບໍລິເວນທີ່ມີຄົນຢູ່ຫຼາຍ ແລະ ມີໂອກາດທີ່ຄົນຈະໃຊ້ອຸປະກອນເຄື່ອນທີ່ໃນການເຊື່ອມຕໍ່ອິນເຕີເນັດ ເຊັ່ນ: ຫ້ອງອາຫານ ຫຼື ຫ້າງຮ້ານ ເປັນຕົ້ນ ດັ່ງນັ້ນ ເຖິງແມ່ນຈະມີອິນເຕີເນັດມາໃຊ້ຟຣີໆ ແຕ່ສິ່ງທີ່ຕ້ອງເສຍໄປນັ້ນອາດຫຼວງຫຼາຍມະຫາສານກວ່າທີ່ຄິດກໍ່ເປັນໄດ້

3. ຕິດຕັ້ງໂປຼແກມແອນຕີ້ໄວຣັສປອມ

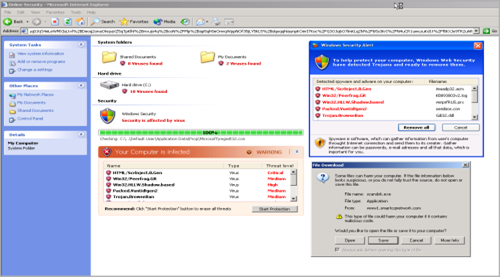

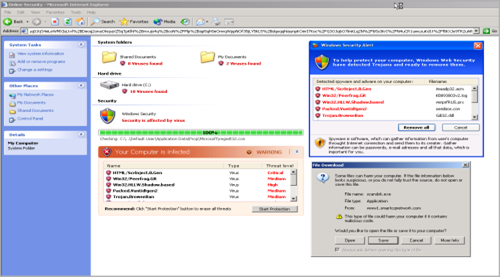

ຜູ້ໃຊ້ຈຳນວນບໍ່ນ້ອຍຖືກຫຼອກລວງໂດຍ Banner ຫຼື Popup ທີ່ໂຜ່ຂຶ້ນມາເມື່ອເປີດເວັບໄຊ ແລ້ວຫຼົງເຊື່ອ ແລະຕິດຕັ້ງໂປຼແກມແອນຕີ້ໄວຣັສປອມ (Rogue Antivirus) ຊຶ່ງຈະມີລັກສະນະຄືກັບໂປຼແກມແອນຕີ້ໄວຣັສທຳມະດາທົ່ວໄປ ແຕ່ມີຈຸດປະສົງເພື່ອຫຼອກລວງ ແລະ ບໍ່ສາມາດກຳຈັດໄວຣັສໄດ້ຈິງ ເມື່ອຜູ້ໃຊ້ຫຼົງຕິດຕັ້ງ ແລະ ເອີ້ນໃຊ້ງານໂປຼແກມ ແອນຕີ້ໄວຣັສປອມ ໂປຼແກມນັ້ນຈະປາກົດໜ້າຈໍທີ່ເບິ່ງຄືວ່າກຳລັງເຮັດການສະແກນໄຟລໃນລະບົບ ແລ້ວຈະແຈ້ງຜົນການສະແກນຂຶ້ນມາແຈ້ງວ່າມີໂປຼແກມອັນຕະລາຍຢູ່ໃນລະບົບຢູ່ເປັນຈຳນວນຫຼາຍ ແຕ່ຜູ້ໃຊ້ຈະຍັງບໍ່ສາມາດກຳຈັດໂປຼແກມອັນຕະລາຍເຫຼົ່ານັ້ນອອກໄດ້ ຈົນກວ່າຈະຈ່າຍເງິນໃຫ້ກັບຜູ້ພັດທະນາໂປຼແກມແອນຕີ້ໄວຣັສປອມນີ້ກ່ອນ ດັ່ງຮູບທີ່ 2 ໂປຼແກມ ແອນຕີ້ໄວຣັສປອມຫຼາຍຕົວ ນອກຈາກຈະບໍ່ສາມາດກຳຈັດໄວຣັສໄດ້ແລ້ວ ຍັງດາວໂຫຼດໂປຼແກມອັນຕະລາຍອື່ນໆ ມາຕິດຕັ້ງເພີ່ມເຕີມໃນເຄື່ອງຂອງຜູ້ໃຊ້ດ້ວຍ

ຮູບທີ 2 ຕົວຢ່າງໂປຼແກມແອນຕີ້ໄວຣັສປອມ (ຮູບປະກອບຈາກ The Hacker News [5])

ໂປຼແກມທີ່ເຮັດວຽກໃນລັກສະນະແບບນີ້ມີຊື່ເອີ້ນວ່າ Rogueware ຫຼື Scareware ຊຶ່ງມີຄວາມໝາຍໂດຍລວມໝາຍເຖິງໂປຼແກມທີ່ຫຼອກລວງຜູ້ໃຊ້ໃຫ້ການຈ່າຍເງິນ [6] ໂດຍທົ່ວໄປ Rogueware ມັກຈະມາໃນຮູບແບບຂອງໂປຼແກມຮັກສາຄວາມປອດໄພ ເນື່ອງຈາກງ່າຍຕໍ່ການຫຼອກລວງໃຫ້ຜູ້ໃຊ້ດາວໂຫຼດໂປຼແກມໄປຕິດຕັ້ງ ເຊັ່ນ ອາດຈະເຮັດ Banner ຫຼື Popup ທີ່ປາກົດຂຶ້ນເມື່ອຜູ້ໃຊ້ເຂົ້າສູ່ເວັບໄຊ ໂດຍເນື້ອຫາຂອງຂໍ້ຄວາມຂ້າງໃນນັ້ນຈະເປັນການແຈ້ງເຕືອນວ່າກວດພົບໂປຼແກມອັນຕະລາຍ ຢູ່ໃນເຄື່ອງຄອມພິວເຕີຂອງຜູ້ໃຊ້ ຕ້ອງຮີບດາວໂຫຼດໂປຼແກມແອນຕີ້ໄວຣັສໄປກວດສອບໂດຍດ່ວນ [7]ໃນການປ້ອງກັນຕົວຈາກ Rogueware ກ່ອນດາວໂຫຼດໂປຼແກມທີ່ກ່ຽວຂ້ອງກັບຄວາມປອດໄພ ຜູ້ໃຊ້ຄວນກວດສອບລາຍຊື່ໂປຼແກມໃນ List of rogue security software [8] ເພື່ອໃຫ້ແນ່ໃຈວ່າຈະບໍ່ຕົກເປັນເຫຍື່ອຂອງໂປຼແກມຫຼອກລວງ

4. ຄິກລິ້ງ ຫຼື ເປີດໄຟລທີ່ແນບມາກັບອີເມລໂດຍບໍ່ກວດສອບ

ການໂຈມຕີຜ່ານອີເມລ ເປັນວິທີການທີ່ມີມາດົນແລ້ວ ແລະ ປະຈຸບັນກໍ່ຍັງຄົງໃຊ້ໄດ້ຜົນ ຊຶ່ງວິທີການໂຈມຕີກໍ່ມີຫຼາຍຮູບແບບແຕກຕ່າງກັນໄປ ບໍ່ວ່າຈະເປັນການໂຈມຕີແບບສ້າງຄວາມເສຍຫາຍໜ້ອຍເຊັ່ນ: ຫຼົງເຜີຍແຜ່ຂ່າວສານຫຼອກລວງ (Hoax) ຊຶ່ງມີຈຸດມຸ້ງໝາຍເພື່ອໃຫ້ຄົນຫຼົງເຊື່ອ ແລະ ກໍ່ການສົ່ງຕໍ່ (Forward) ອີເມລສະບັບນັ້ນໄປໃຫ້ໄດ້ຫຼາຍໆ ເພື່ອໃຫ້ຜູ້ທີ່ຫຼົງເຜີຍແຜ່ຂ່າວສານຫຼອກລວງນັ້ນຈະໄດ້ລວບລວມລາຍຊື່ອີເມລ ແລະ ຈະໄດ້ສົ່ງສະແປມ (Spam) ອອກໄປເປັນຕົ້ນ [9]

ສ່ວນການໂຈມຕີທີ່ມີຈຸດປະສົງເພື່ອຕ້ອງການສ້າງຄວາມເສຍຫາຍກໍ່ມີຫຼາຍແບບ ບໍ່ວ່າຈະເປັນ ການສ້າງໜ້າເວັບໄຊຫຼອກລວງ (Phishing) ແລ້ວຫຼົງເຜີຍແຜ່ລິ້ງຂອງເວັບໄຊນັ້ນທາງອີເມລ ຊຶ່ງເປົ້າໝາຍຂອງການເຮັດໜ້າເວັບໄຊຫຼອກລວງໂດຍສ່ວນໃຫຍ່ຈະປອມເປັນເວັບໄຊ ຂອງສະຖາບັນການເງິນເຊັ່ນ: ຜູ້ໂຈມຕີຈະສ້າງໜ້າ Login ໃຫ້ ຄືກັບໜ້າເວັບໄຊຂອງທະນາຄານ ເພື່ອຫຼອກໃຫ້ລູກຄ້າຂອງທະນາຄານນັ້ນຫຼົງເຊື່ອ ແລະ ສຳເນົາຂໍ້ມູນຊື່ຜູ້ໃຊ້ ແລະ ລະຫັດຜ່ານລົງໄປ ຂໍ້ສັງເກດຂອງອີເມລ Phishing ຄື ຈະມີລິ້ງທີ່ບອກວ່າເປັນເວັບໄຊຂອງທະນາຄານຢູ່ໃນອີເມລແຕ່ URL ຂອງລິ້ງນັ້ນບໍ່ແມ່ນເວັບໄຊຂອງທະນາຄານທີ່ຖືກກ່າວອ້າງ [10]

ການຫຼົງເຜີຍແຜ່ມັນແວ (Malware) ດ້ວຍວິທີການແນບໄຟລມາກັບອີເມລນັ້ນປະຈຸບັນກໍ່ຍັງຄົງໄດ້ຜົນຢູ່ ເຖິງແມ່ນວ່າຜູ້ໃຫ້ບໍລິການອີເມລຫຼາຍລາຍຈະມີການສະແກນໄວຣັສໃນໄຟລທີ່ແນບມາທາງອີເມລທີ່ໄດ້ຮັບເຂົ້າມາ ແລ້ວອີເມລທີ່ຖືກສົ່ງອອກໄປແລ້ວກໍ່ຕາມ [11] ແຕ່ກໍ່ຍັງມີໂອກາດທີ່ມັນແວບາງຕົວຈະຫຼຸດລອດການກວດຈັບແລະ ເຂົ້າມາຢູ່ໃນກ່ອງອີເມລຂອງຜູ້ໃຊ້ໄດ້ ປະຈຸບັນມັນແວບໍ່ໄດ້ເຜີຍແຜ່ຜ່ານໄຟລທີ່ມີນາມສະກຸນ. exe ພຽງຢ່າງດຽວ ແຕ່ຍັງສາມາດເຜີຍແຜ່ຜ່ານໄຟລເອກະສານທົ່ວໄປເຊັ່ນ: ໄຟລຂອງໂປຼແກມ Office ໄຟລ.pdf ຫຼື ໄຟລຮູບພາບໄດ້ອີກດ້ວຍ [12] ດັ່ງນັ້ນຄວນກວດສອບກັບຜູ້ສົ່ງ ແລະ ເຮັດການສະແກນໄວຣັສກ່ອນເປີດໄຟລແນບທຸກຄັ້ງ.

5. Remember my password

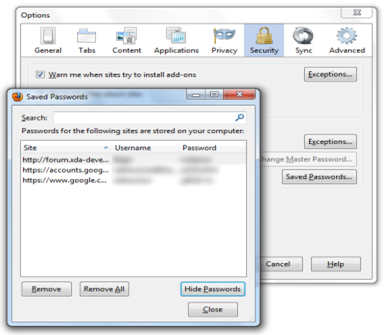

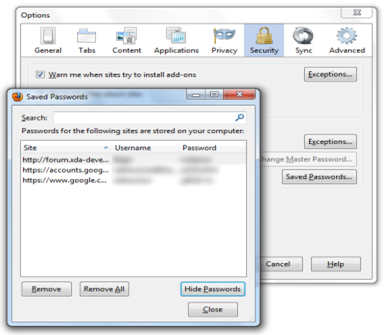

ຄວາມສາມາດໜຶ່ງຂອງໂປຼແກມບາວເຊີທີ່ຄົນສ່ວນໃຫຍ່ນິຍົມໃຊ້ ຄື ການສັ່ງໃຫ້ບາວເຊີຈື່ຊື່ຜູ້ໃຊ້ ແລະ ລະຫັດຜ່ານຂອງເວັບໄຊນັ້ນ ເພື່ອຈະໄດ້ບໍ່ຕ້ອງພິມໃໝ່ໃນພາຍຫຼັງ ຊຶ່ງວິທີການທີ່ວ່ານີ້ກໍ່ສາມາດເຮັດໄດ້ງ່າຍໆ ໂດຍການຄິກທີ່ປຸ່ມ Remember my password ເມື່ອລັອກອິນເຂົ້າສູ່ເວັບໄຊ ແຕ່ການສັ່ງໃຫ້ບາວເຊີຈື່ລະຫັດຜ່ານກໍ່ມີຂໍ້ເສຍເຊັ່ນກັນ ຄື ຫາກເຄື່ອງຄອມພິວເຕີສູນຫາຍ ຫຼື ຖືກເຂົ້າເຖິງໄດ້ໂດຍບຸກຄົນອື່ນ ຜູ້ທີ່ສາມາດເຂົ້າເຖິງໂປຼແກມບາວເຊີໄດ້ກໍ່ຈະສາມາດເຂົ້າໃຊ້ງານເວັບໄຊທີ່ຖືກສັ່ງໃຫ້ຈື່ລະຫັດຜ່ານໄດ້ເລີຍ ແຕ່ທີ່ສຳຄັນກວ່ານັ້ນ ຄື ບາວເຊີໂດຍສ່ວນໃຫຍ່ອະນຸຍາດໃຫ້ຜູ້ໃຊ້ສາມາດເບິ່ງລະຫັດຜ່ານທັງໝົດທີ່ຖືກເກັບໄວ້ໄດ້ງ່າຍ ດັ່ງຮູບທີ 3

ຮູບທີ 3 ຕົວຢ່າງການສະແດງລະຫັດຜ່ານທັງໝົດທີ່ເກັບໄວ້ໃນ Mozilla Firefox

ຢ່າງໃດກໍ່ຕາມ ໃນບາງບາວເຊີ ເຊັ່ນ Mozilla Firefox ຜູ້ໃຊ້ສາມາດກຳນົດ Master Password ເພື່ອປ້ອງກັນການລັກເບິ່ງລະຫັດຜ່ານທີ່ຖືກບັນທຶກໄວ້ໄດ້ ໂດຍຜູ້ທີ່ຕ້ອງການເບິ່ງຂໍ້ມູນລະຫັດຜ່ານ ຈະຕ້ອງໃສ່ Master Password ໃຫ້ຖືກຕ້ອງເຖິງຈະສາມາດເຂົ້າເບິ່ງໄດ້ [13]

6. ເປີດໃຊ້ງານຟັງຊັນ Autorun ໃນ Removable drive

Autorun ເປັນຄວາມສາມາດໜຶ່ງຂອງ Windows ທີ່ໃຊ້ລະບຸວ່າ ເມື່ອເຊື່ອມຕໍ່ Disk ເຂົ້າກັບເຄື່ອງຄອມພິວເຕີແລ້ວຈະເຮັດຫຍັງຕໍ່ໄປ ຕົວຢ່າງປະໂຫຍດຂອງຟັງຊັນ Autorun ເຊັ່ນ ເມື່ອໃສ່ແຜ່ນຊີດີສຳລັບຕິດຕັ້ງໂປຼແກມເຂົ້າໄປໃນ Drive ຈະປາກົດໜ້າຈໍການຕິດຕັ້ງໂປຼແກມຂຶ້ນມາໂດຍອັດຕະໂນມັດ ຊຶ່ງການກະທຳດັ່ງກ່າວນີ້ຈະຖືກລະບຸໃນໄຟລຊື່ autorun.inf ຊຶ່ງເປັນໄຟລຂໍ້ຄວາມທຳມະດາ [14] ຟັງຊັນ Autorun ນອກຈາກຈະເຮັດວຽກເມື່ອເຊື່ອມຕໍ່ Drive ເຂົ້າກັບເຄື່ອງແລ້ວ ຫາກວ່າຜູ້ໃຊ້ດັບເບີ້ນຄິກທີ່ໄອຄອນຂອງ Drive ນັ້ນ ຟັງຊັນ Autorun ກໍ່ຈະຖືກເອີ້ນໃຊ້ງານເຊັ່ນກັນ

ຈາກປະໂຫຍດຂອງຟັງຊັນ Autorun ທີ່ສາມາດສັ່ງໃຫ້ລະບົບເປີດໂປຼແກມທີ່ກຳນົດໂດຍອັດຕະໂນມັດເມື່ອຜູ້ໃຊ້ເຊື່ອມຕໍ່ Drive ຫຼື ດັບເບີ້ນຄິກທີ່ໄອຄອນ ເຮັດໃຫ້ມີຜູ້ພັດທະນາມັນແວທີ່ເຜີຍແຜ່ຜ່ານທາງ USB Drive ເນື່ອງຈາກມີການໃຊ້ງານທີ່ແພ່ຫຼາຍ ແລະ ສາມາດຂຽນໄຟລໄດ້ ທີ່ສຳຄັນຜູ້ໃຊ້ງານສ່ວນໃຫຍ່ນິຍົມເປີດເບິ່ງຂໍ້ມູນໃນ USB Drive ດ້ວຍການດັບເບີ້ນຄິກທີ່ໄອຄອນ ຈະເຮັດໃຫ້ມັນແວແພ່ກະຈາຍໄດ້ບໍ່ຍາກ

ດັ່ງນັ້ນ ກ່ອນທີ່ຈະເປີດເບິ່ງຂໍ້ມູນໃນ USB Drive ຄວນຈະສະແກນໄວຣັສ ລວມເຖິງໃຊ້ໂປຼແກມປະເພດ Autorun remover ເພື່ອລົບໄຟລ autorun.inf ອອກຈາກ USB Drive ດ້ວຍ ນອກຈາກນີ້ ການປິດຟັງຊັນ Autorun ໃນ Windows ກໍ່ຍັງສາມາດຊ່ວຍປ້ອງກັນບັນຫານີ້ໄດ້ ໂດຍ Microsoft ໄດ້ເຜີຍແຜ່ໂປຼແກມອັບເດດໝາຍເລກ 967940 ເພື່ອປິດການເຮັດວຽກຂອງຟັງຊັນ Autorun ໃນ Drive ແບບຖອດໄດ້ (Removable drive) ເພື່ອຊ່ວຍຫຼຸດການແພ່ກະຈາຍຂອງໄວຣັສ Autorun [15]

7. Login ເປັນ Administrator

ໃນລະບົບປະຕິບັດການ Windows ມີການແບ່ງປະເພດຂອງບັນຊີຜູ້ໃຊ້ອອກເປັນ 2 ແບບ ຄື Administrator ແລະ Limited ໂດຍທີ່ Administrator ໝາຍເຖິງຜູ້ເບິ່ງແຍງລະບົບ ຊຶ່ງມີສິດໃນການເຮັດວຽກງານທຸກຢ່າງໃນລະບົບ ບໍ່ວ່າຈະເປັນການຕິດຕັ້ງໂປຼແກມ ແກ້ໄຂການຕັ້ງຄ່າຂອງລະບົບ ລວມເຖິງສ້າງບັນຊີຜູ້ໃຊ້ໃໝ່ສ່ວນLimited ໝາຍເຖິງຜູ້ໃຊ້ງານທຳມະດາ ທີ່ຖືກຈຳກັດສິດໃຫ້ສາມາດເຂົ້າໃຊ້ງານ ຫຼື ປ່ຽນແປງການຕັ້ງຄ່າຂອງລະບົບໄດ້ ພາຍໃນຂອບເຂດທີ່ຖືກກຳນົດເທົ່ານັ້ນ ເຊັ່ນ ບໍ່ສາມາດຕິດຕັ້ງໂປຼແກມເພີ່ມເຕີມໄດ້ເປັນຕົ້ນ [16] ເນື່ອງຈາກຂໍ້ຈຳກັດຂອງບັນຊີຜູ້ໃຊ້ແບບ Limited ເຮັດໃຫ້ຜູ້ໃຊ້ທົ່ວໄປນິຍົມໃຊ້ງານຄອມພິວເຕີໂດຍໃຊ້ສິດຂອງ Administrator ຊຶ່ງຫາກຜູ້ໃຊ້ຫຼົງເອີ້ນໃຊ້ງານໂປຼແກມມັນແວ ກໍ່ຈະເຮັດໃຫ້ລະບົບຕິດມັນແວນັ້ນໄດ້ໂດຍງ່າຍ

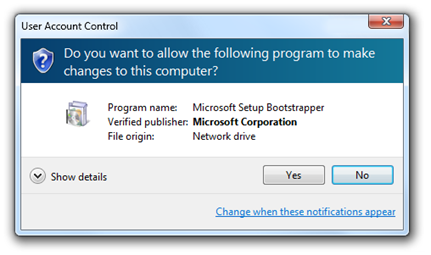

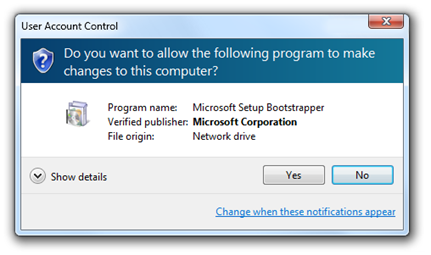

ຕັ້ງແຕ່ Windows Vista ເປັນຕົ້ນມາ ໄດ້ມີການພັດທະນາລະບົບ User Account Control (UAC) ຊຶ່ງຈະກຳນົດບໍ່ໃຫ້ຜູ້ໃຊ້ງານລະບົບມີສິດເປັນ Administrator ເພື່ອປ້ອງກັນຄວາມເສຍຫາຍທີ່ອາດຈະເກີດຂຶ້ນກັບລະບົບ ຫາກຜູ້ໃຊ້ຈຳເປັນຕ້ອງໃຊ້ງານສິດຂອງຜູ້ເບິ່ງແຍງລະບົບ ເຊັ່ນ ຕິດຕັ້ງໂປຼແກມ ຫຼື ເປີດໂປຼແກມທີ່ມີສິດແກ້ໄຂຄ່າຂອງລະບົບ ກໍ່ຈະປາກົດໜ້າຈໍເພື່ອສອບຖາມຄວາມຕ້ອງການ ແລະ ໃຫ້ຜູ້ໃຊ້ຄິກເພື່ອຢືນຢັນການເຮັດວຽກອີກຄັ້ງ [17] ຕົວຢ່າງໜ້າຈໍຂອງລະບົບ User Account Control ເປັນດັ່ງຮູບທີ 4

ຮູບທີ 4 ຕົວຢ່າງໜ້າຈໍຂອງລະບົບ User Account Control (ຮູບປະກອບຈາກ MSDN [17])

ຜູ້ໃຊ້ຫຼາຍລາຍປິດການເຮັດວຽກງານຂອງລະບົບ User Account Control ຫຼື ເຂົ້າສູ່ລະບົບໂດຍໃຊ້ສິດຂອງ Administrator ຊຶ່ງນັ້ນອາດເປັນຊ່ອງທາງໜຶ່ງທີ່ເຮັດໃຫ້ລະບົບຖືກໂຈມຕີຈາກມັນແວໄດ້ງ່າຍ ສິ່ງສຳຄັນທີ່ຄວນຄຳນຶງຄື ຄວາມສະດວກສະບາຍ ແລະ ຄວາມປອດໄພ ເປັນສິ່ງທີ່ຢູ່ກົງກັນຂ້າມກັນ ດັ່ງນັ້ນຫາກເພີ່ມຄວາມສະດວກສະບາຍຈົນເກີນໄປ ກໍ່ອາດບໍ່ມີຄວາມປອດໄພເຫຼືອຢູ່ເລີຍກໍ່ເປັນໄດ້

8. ປິດ Windows Update

Windows Update ເປັນລະບົບທີ່ Microsoft ສ້າງຂຶ້ນມາເພື່ອປັບປຸງແກ້ໄຂຊ່ອງໂຫວ່ຂອງລະບົບປະຕິບັດການ Windows ແລະ ຊອບແວອື່ນໆຂອງ Microsoft ທີ່ຕິດຕັ້ງຢູ່ໃນລະບົບ ໂດຍທົ່ວໄປແລ້ວ Microsoft ຈະເຜີຍແຜ່ອັບເດດຍ່ອຍໃນທຸກອາທິດ ແລະ ຈະເຜິຍແຜ່ອັບເດດໃຫຍ່ທີ່ແກ້ໄຂຊ່ອງໂຫວ່ຮ້າຍແຮງໃນວັນອັງຄານທີ 2 ຂອງທຸກໆເດືອນ ໂດຍໃສ່ຊື່ເອີ້ນວ່າ Patch Tuesday [18]

ປົກກະຕິແລ້ວເມື່ອລະບົບ Windows Update ກວດສອບພົບວ່າມີການເຜີຍແຜ່ອັບເດດໃໝ່ອອກມາ ກໍ່ຈະມີການດາວໂຫຼດ ແລະ ຕິດຕັ້ງອັບເດດໃໝ່ນັ້ນໂດຍອັດຕະໂນມັດ ແຕ່ຜູ້ໃຊ້ຫຼາຍລາຍກໍ່ປິດລະບົບ Windows Update ດ້ວຍເຫດຜົນບາງປະການ ເຊັ່ນ ບໍ່ມີອິນເຕີເນັດ ເຊື່ອມຕໍ່ກັບອິນເຕີເນັດຄວາມໄວຕ່ຳ ຫຼື ໃຊ້ງານ Windows ແບບລະເມີດລິຂະສິດ ເປັນຕົ້ນ ຈຶ່ງເຮັດໃຫ້ບໍ່ສາມາດຕິດຕັ້ງການອັບເດດລ່າສຸດໄດ້

ການປິດ Windows Update ນັ້ນເຮັດໃຫ້ລະບົບມີຄວາມສ່ຽງຕໍ່ການຖືກໂຈມຕີຈາກຊ່ອງໂຫວ່ 0-day ຊຶ່ງເປັນຊ່ອງໂຫວ່ທີ່ໄດ້ຮັບການເປີດເຜີຍແລ້ວແຕ່ຍັງບໍ່ໄດ້ມີການແກ້ໄຂ [19]ຫາກເປັນໄປໄດ້ຜູ້ໃຊ້ຄວນດາວໂຫຼດອັບເດດທີ່ແກ້ໄຂຊ່ອງໂຫວ່ຮ້າຍແຮງມາຕິດຕັ້ງດ້ວຍຕົນເອງຊຶ່ງສາມາດດາວໂຫຼດໄດ້ຈາກເວັບໄຊຂອງ Microsoft ສາມາດຕິດຕັ້ງໄດ້ໂດຍບໍ່ຕ້ອງເຊື່ອມຕໍ່ອິນເຕີເນັດ

9. ບໍ່ອັບເດດໂປຼແກມແອນຕີ້ໄວຣັສ

ໂປຼແກມແອນຕີ້ໄວຣັສຈະມີວິທີການກວດສອບໄວຣັສໂດຍຫຼັກໆ ຢູ່ 2 ວິທີ ຄື ກວດສອບຈາກ Signature ແລະກວດສອບແບບ Heuristics ໂດຍການກວດສອບຈາກ Signature ນັ້ນຈະເປັນການວິເຄາະວ່າໄຟລທີ່ກວດສອບນັ້ນມີລັກສະນະສະເພາະກົງກັບຂໍ້ມູນຂອງ ໄວຣັສທີ່ມີຢູ່ ຫຼື ບໍ່ ຖ້າກົງກັນ ກໍ່ສະແດງວ່າໄຟລນັ້ນມີໂອກາດທີ່ຈະເປັນໄວຣັສ ການກວດສອບດ້ວຍວິທີນີ້ມີຂໍ້ດີຄືເຮັດວຽກໄດ້ໄວ ແລະ ມີໂອກາດຜິດພາດໜ້ອຍ ແຕ່ມີຂໍ້ເສຍຄືຖ້າພົບໄວຣັສທີ່ບໍ່ຮູ້ຈັກມາກ່ອນ ແລະ ບໍ່ມີໃນຖານຂໍ້ມູນ ກໍ່ຈະບໍ່ສາມາດກວດຈັບໄວຣັສນັ້ນໄດ້ ສ່ວນການກວດສອບແບບ Heuristics ຈະບໍ່ໄດ້ເບິ່ງເນື້ອຫາຂອງໄຟລ ແຕ່ຈະເປັນການວິເຄາະພຶດຕິກຳຂອງໂປຼແກມ ວ່າມີການເຮັດວຽກທີ່ເຂົ້າຂ່າຍທີ່ຈະສ້າງຄວາມເສຍຫາຍໃຫ້ກັບລະບົບ ຫຼື ບໍ່ ຖ້າແມ່ນກໍ່ຈະແຈ້ງເຕືອນໃຫ້ກັບຜູ້ໃຊ້ຮູ້ ຂໍ້ດີຂອງວິທີນີ້ຄືສາມາດກວດຈັບໄວຣັສທີ່ບໍ່ເຄີຍຮູ້ຈັກມາກ່ອນໄດ້ ແຕ່ຂໍ້ເສຍຄືມີໂອກາດສູງທີ່ຈະເບິ່ງວ່າໂປຼແກມທີ່ເຮັດວຽກຕາມປົກກະຕິນັ້ນເປັນໄວຣັສ [20] [21]

ໂດຍທົ່ວໄປແລ້ວ ໂປຼແກມແອນຕີ້ໄວຣັສສ່ວນໃຫຍ່ຈະເນັ້ນໄປທີ່ການກວດສອບໄວຣັສຈາກ Signature ເປັນຫຼັກ ຫາກຜູ້ພັດທະນາໂປຼແກມແອນຕີ້ໄວຣັສຄົ້ນພົບໄວຣັສຊະນິດໃໝ່ ກໍ່ຈະສ້າງໄຟລ Signature update ແລ້ວເຜີຍແຜ່ອອກມາໃຫ້ຜູ້ໃຊ້ງານໂປຼແກມແອນຕີ້ໄວຣັສດາວໂຫຼດໄປອັບເດດຖານຂໍ້ມູນຂອງໂປຼແກມ ຫາກຜູ້ໃຊ້ບໍ່ອັບເດດຖານຂໍ້ມູນ ໂປຼແກມກໍ່ອາດຈະບໍ່ສາມາດກວດຈັບໄວຣັສຊະນິດໃໝ່ໄດ້ ແລະ ທີ່ສຳຄັນຜູ້ພັດທະນາໂປຼແກມແອນຕີ້ໄວຣັສຫຼາຍລາຍ ຈະບໍ່ອະນຸຍາດໃຫ້ຜູ້ທີ່ໃຊ້ຊອບແວແອນຕີ້ໄວຣັສແບບລະເມີດລິຂະສິດເຂົ້າໄປດາວໂຫຼດໄຟລ ອັບເດດຖານຂໍ້ມູນໄວຣັສໄດ້ ດັ່ງນັ້ນເຖິງແມ່ນວ່າຜູ້ໃຊ້ງານ ໂປຼແກມແອນຕີ້ໄວຣັສທີ່ເຮັດວຽກໄດ້ດີຂະໜາດໃດ ແຕ່ຖ້າບໍ່ອັບເດດ ກໍ່ຈະກວດຈັບໄວຣັສບໍ່ໄດ້ຜົນ

ສະຫຼຸບ

ເຄື່ອງຄອມພິວເຕີທີ່ເຊື່ອມຕໍ່ກັບລະບົບອິນເຕີເນັດໄດ້ ມີໂອກາດສ່ຽງທີ່ຈະຖືກໂຈມຕີງ່າຍກວ່າເຄື່ອງທີ່ບໍ່ໄດ້ເຊື່ອມຕໍ່ອິນເຕີເນັດ ດັ່ງນັ້ນຫາກມີການໃຊ້ງານອິນເຕີເນັດຢູ່ເປັນປະຈຳ ຜູ້ໃຊ້ຄວນຕິດຕາມຂໍ້ມູນຂ່າວສານທີ່ກ່ຽວຂ້ອງກັບຄວາມປອດໄພຢູ່ຢ່າງສະໝ່ຳສະເໝີ ເພາະນອກຈາກທີ່ຈະປ້ອງກັນລະບົບຂອງຕົນແລ້ວ ຍັງຊ່ວຍປ້ອງກັນບໍ່ໃຫ້ເຄື່ອງຄອມພິວເຕີທີ່ໃຊ້ງານຢູ່ຖືກໃຊ້ເປັນເຄື່ອງມືໃນການໂຈມຕີຜູ້ອື່ນອີກດ້ວຍ

ພຶດຕິກຳການໃຊ້ງານຫຼາຍຢ່າງ ເປັນສາເຫດຫຼັກທີ່ເຮັດໃຫ້ເກີດຄວາມສ່ຽງໃນເລື່ອງຂອງຄວາມປອດໄພ ແລະ ເປັນຊ່ອງທາງໃຫ້ຜູ້ບໍ່ຫວັງດີໃຊ້ໃນການໂຈມຕີລະບົບ ດັ່ງນັ້ນການປ້ອງກັນໄພຄຸກຄາມທີ່ດີທີ່ສຸດຈຶ່ງເປັນການປ້ອງກັນທີ່ຕົວຜູ້ໃຊ້ນັ້ນເອງ

ອ້າງອິງ

- http://www.webopedia.com/TERM/E/EULA.html

- http://books.google.com/books?id=Fo2a7YtU1GUC&pg=PA10

- http://www.thoughtcrime.org/software/sslstrip/

- http://www.wi-fiplanet.com/tutorials/article.php/1564431

- http://thehackernews.com/2012/03/rogue-antivirus-advertised-on-200000.html

- http://www.pandasecurity.com/img/enc/The Business of Rogueware.pdf

- http://www.microsoft.com/security/pc-security/antivirus-rogue.aspx

- http://en.wikipedia.org/wiki/List_of_rogue_security_software

- http://urbanlegends.about.com/cs/nethoaxes/ht/emailhoax.htm

- http://www.webopedia.com/TERM/P/phishing.html

- http://support.google.com/mail/bin/answer.py?hl=en&answer=25760

- http://computer.howstuffworks.com/question339.htm

- http://kb.mozillazine.org/Master_password

- http://msdn.microsoft.com/en-us/library/cc144206(VS.85).aspx

- http://technet.microsoft.com/en-us/security/advisory/967940

- http://www.microsoft.com/resources/documentation/windows/xp/all/proddocs/en-us/ua_c_account_types.mspx?mfr=true

- http://msdn.microsoft.com/en-us/library/windows/desktop/aa511445.aspx

- http://download.microsoft.com/download/a/9/4/a94af289-a798-4143-a3f8-77004f7c2fd3/Windows Update Explained.docx

- http://netsecurity.about.com/od/newsandeditorial1/a/aazeroday.htm

- http://www.antivirusworld.com/articles/antivirus.php

- http://antivirus.about.com/od/antivirusglossary/g/heuristics.htm

laocert 04 February 2020 5718 reads

Print

9 ພຶດຕິກໍາສ່ຽງອັນຕະລາຍ ເລື່ອງງ່າຍໆ ທີ່ບໍ່ຄວນເບິ່ງຂ້າມ

ໃນການໃຊ້ງານຄອມພິວເຕີໂດຍທົ່ວໄປ ຜູ້ໃຊ້ສ່ວນໃຫຍ່ມັກຈະບໍ່ຄ່ອຍເຫັນຄວາມສຳຄັນຂອງຄວາມ ປອດໄພເທົ່າໃດ ເນື່ອງຈາກຫາກກຳນົດຄ່າໃຫ້ຄອມພິວເຕີມີຄວາມປອດໄພຫຼາຍຂຶ້ນ ກໍ່ຈະເຮັດໃຫ້ການໃຊ້ງານໃນແຕ່ລະມື້ລຳບາກຂຶ້ນ ປຽບເໝືອນກັບການລັອກປະຕູເຮືອນຢ່າງແໜ້ນໜາດ້ວຍກະແຈຫຼາຍສິບຊັ້ນ ຈຶ່ງຈະຊ່ວຍປ້ອງກັນບໍ່ໃຫ້ຜູ້ບຸກລຸກເຂົ້າມາໃນເຮືອນໄດ້ງ່າຍ ແຕ່ກໍ່ເຮັດໃຫ້ເຈົ້າຂອງເຮືອນຕ້ອງເສຍແຮງ, ເສຍເວລາໄປກັບການປົດລັອກກະແຈທັງຫຼາຍສິບຊັ້ນນັ້ນ ດັ່ງນັ້ນເມື່ອຜູ້ໃຊ້ຄອມພິວເຕີສ່ວນໃຫຍ່ເນັ້ນຄວາມສະດວກສະບາຍເປັນຫຼັກ ຈຶ່ງອາດເຮັດໃຫ້ພຶດຕິກຳການໃຊ້ງານຄອມພິວເຕີໃນແຕ່ລະມື້ ມີຄວາມສ່ຽງທີ່ຈະຖືກໂຈມຕີ ຫຼື ຖືກຫຼອກລວງຈາກຜູ້ບໍ່ຫວັງດີໄດ້ງ່າຍ ມາເບິ່ງກັນວ່າມີພຶດຕິກຳຫຍັງແດ່ທີ່ຈະເຮັດໃຫ້ເກີດຄວາມສ່ຽງເຫຼົ່ານັ້ນ

1. ຕິດຕັ້ງໂປຼແກມໂດຍບໍ່ອ່ານລາຍລະອຽດ

ເມື່ອເວົ້າເຖິງການຕິດຕັ້ງໂປຼແກມຄອມພິວເຕີ ຜູ້ໃຊ້ສ່ວນໃຫຍ່ມັກຈະເຂົ້າໃຈວ່າເປັນການຄິກທີ່ປຸ່ມ Next, Next, Next ຕໍ່ໄປເລື້ອຍໆຈົນສຸດທ້າຍຄືຄິກປຸ່ມ Finish ຊຶ່ງແນ່ນອນວ່າຄົນທີ່ອ່ານ End User License Agreement (EULA) [1] ຫຼື ພັນທະສັນຍາທາງກົດໝາຍຂອງແຕ່ລະໂປຼແກມນັ້ນເກືອບຈະບໍ່ມີ ຫຼື ແມ່ນກະທັ່ງຫາກຖາມວ່າໃນໜ້າຈໍການຕິດຕັ້ງນັ້ນມີຂໍ້ມູນຫຍັງປາກົດຢູ່ນຳ ບາງຄົນເມື່ອຕິດຕັ້ງໂປຼແກມສຳເລັດແລ້ວກໍ່່ຍັງບໍ່ຮູ້ຊ້ຳ ຊຶ່ງຈາກພຶດຕິກຳດັ່ງກ່າວນີ້ ເຮັດໃຫ້ມີຜູ້ພັດທະນາໂປຼແກມຫຼາຍລາຍ ໃສ່ Adware ເຂົ້າມາໃນໂປຼແກມຂອງຕົນດ້ວຍ

ແລ້ວ Adware ແມ່ນຫຍັງ? ເນື່ອງຈາກຜູ້ພັດທະນາໂປຼແກມຫຼາຍລາຍ ຫຼົງເຜີຍແຜ່ໂປຼແກມຂອງຕົນໃຫ້ຜູ້ໃຊ້ສາມາດນຳໄປໃຊ້ງານໄດ້ຟຣີໆ ແຕ່ທາງຜູ້ພັດທະນາເອງກໍ່ມີຄວາມຈຳເປັນຕ້ອງໃຊ້ເງິນ ຈຶ່ງໄດ້ຕິດຕໍ່ກັບຜູ້ສະໜັບສະໜູນ ເພື່ອຂໍໃຫ້ຊ່ວຍຈ່າຍເງິນໃຫ້ກັບຜູ້ພັດທະນາໂປຼແກມນັ້ນໆ ໂດຍແລກກັບການທີ່ຈະແນບໂປຼແກມຂອງຜູ້ສະໜັບສະໜູນໄປກັບໂປຼແກມຂອງຜູ້ພັດທະນາດ້ວຍ ຕົວໂປຼແກມຂອງຜູ້ສະໜັບສະໜູນນັ້ນອາດເຮັດມາເພື່ອການປະຊາສຳພັນ ຫຼື ໂຄສະນາຕົວຜູ້ສະໜັບສະໜູນເອງ ດັ່ງນັ້ນໂປຼແກມທີ່ມີລັກສະນະດັ່ງກ່າວນີ້ ຈຶ່ງຖືກເອີ້ນວ່າ Adware ຊຶ່ງໝາຍເຖິງ ໂປຼແກມທີ່ມີໂຄສະນາ ການໂຄສະນານັ້ນອາດຈະມາໃນຫຼາຍຮູບແບບ ເຊັ່ນ Toolbar ຂອງໂປຼແກມບາວເຊີ ຫຼື ການປ່ຽນໜ້າຈໍ Home page ຂອງບາວເຊີໃຫ້ໄປທີ່ເວັບໄຊຂອງຜູ້ສະໜັບສະໜູນ ເປັນຕົ້ນ ຕົວຢ່າງໂປຼແກມ Adware ທີ່ພົບເຫັນໄດ້ເລື້ອຍໆ ເຊັ່ນ Google toolbar, Ask. com toolbar ເປັນຕົ້ນ ແຕ່ໂປຼແກມ Adware ຫຼາຍຕົວກໍ່ຖືກສ້າງຂຶ້ນມາໂດຍມີວັດຖຸປະສົງລັກແຝງ ໂດຍເຮັດໜ້າທີ່ເປັນ Spyware ດ້ວຍ ຊຶ່ງຈະລັກເກັບຂໍ້ມູນຂອງຜູ້ໃຊ້ແລ້ວສົ່ງໄປໃຫ້ກັບຜູ້ພັດທະນາ Adware ນັ້ນໆ [2]

ດັ່ງນັ້ນ ການອ່ານ EULA ຫຼື ການສັງເກດຂໍ້ມູນທີ່ປາກົດໃນໜ້າຈໍການຕິດຕັ້ງໂປຼແກມ ຈຶ່ງເປັນເລື່ອງສຳຄັນ ເນື່ອງຈາກໃນຫຼາຍໂປຼແກມ ໄດ້ຂຽນຂໍ້ຕົກລົງການໃຊ້ງານໄວ້ວ່າ ຜູ້ໃຊ້ຕ້ອງຍອມໃຫ້ມີການຕິດຕັ້ງໂປຼແກມ Adware ໄວ້ໃນເຄື່ອງດ້ວຍ ຈຶ່ງຈະສາມາດໃຊ້ງານໂປຼແກມນັ້ນໄດ້ ຊຶ່ງຫາກຜູ້ໃຊ້ບໍ່ຍອມຮັບກໍ່ຈະບໍ່ສາມາດຕິດຕັ້ງ ແລະ ໃຊ້ງານໂປຼແກມນັ້ນໄດ້ ໃນບາງໂປຼແກມ ລະຫວ່າງການຕິດຕັ້ງຈະມີການຖາມວ່າຕ້ອງການຕິດຕັ້ງໂປຼແກມ Adware ດ້ວຍ ຫຼື ບໍ່ ດັ່ງຮູບທີ 1 ຊຶ່ງໂປຼແກມໂດຍສ່ວນໃຫຍ່ຈະອະນຸຍາດໃຫ້ຜູ້ໃຊ້ສາມາດຕິດຕັ້ງໂປຼແກມນັ້ນໄດ້ໂດຍບໍ່ຈຳເປັນຕ້ອງຕິດຕັ້ງ Adware

ຮູບທີ 1 ໜ້າຈໍການຖາມວ່າຕ້ອງການຕິດຕັ້ງໂປຼແກມ Adware ຫຼື ບໍ່

ຫາກຜູ້ໃຊ້ຫຼົງຕິດຕັ້ງ Adware ໂດຍບໍ່ໄດ້ຕັ້ງໃຈ ກໍ່ຍັງສາມາດລົບ Adware ນັ້ນອອກຈາກເຄື່ອງໄດ້ງ່າຍ ໂດຍການ Uninstall ອອກ ແຕ່ໂປຼແກມ Adware ບາງຕົວອາດບໍ່ຍອມໃຫ້ຜູ້ໃຊ້ລົບ ເພາະເຖິງແມ່ນວ່າຈະນຳໄປລົບໄຟລ໌ຂອງ Adware ນັ້ນອອກຈາກລະບົບແລ້ວ ແຕ່ເມື່ອເຊື່ອມຕໍ່ກັບອິນເຕີເນັດ Adware ນັ້ນກໍ່ຈະຖືກດາວໂຫຼດມາຕິດຕັ້ງໃໝ່ຢູ່ດີ ຊຶ່ງການກຳຈັດ Adware ທີ່ມີພຶດຕິກຳດັ່ງກ່າວນີ້ ຈຳເປັນຕ້ອງໃຊ້ໂປຼແກມປະເພດ Anti-Adware ຫຼື Anti-Spyware ຊ່ວຍ.

2. ລັກຫຼິ້ນອິນເຕີເນັດໄຮ້ສາຍຟຣີ

ເຈົ້າຈະເຮັດຢ່າງໃດຫາກພົບວ່າສາມາດເຊື່ອມຕໍ່ເຂົ້າກັບເຄືອຂ່າຍໄຮ້ສາຍຂອງເພື່ອນບ້ານທີ່ປ່ອຍອອກມາໃຫ້ຫຼິ້ນອິນເຕີເນັດໄດ້ຟຣີໆ? ສິ່ງໜຶ່ງທີ່ຜູ້ໃຊ້ຫຼາຍຄົນເບິ່ງຂ້າມໄປຄື ເມື່ອເຄື່ອງຄອມພິວເຕີເຊື່ອມຕໍ່ເຂົ້າກັບລະບົບເຄືອຂ່າຍໄຮ້ສາຍໃດໆ ກໍ່ຈະຕ້ອງການຮັບສົ່ງຂໍ້ມູນກັບອຸປະກອນທີ່ເປັນຕົວຮັບສົ່ງສັນຍານໄຮ້ສາຍນັ້ນໆ ດັ່ງນັ້ນຫາກຜູ້ໃຊ້ເຊື່ອມຕໍ່ຄອມພິວເຕີເພື່ອລັກຫຼິ້ນອິນເຕີເນັດໄຮ້ສາຍຂອງຂ້າງບ້ານ ຂໍ້ມູນຕ່າງໆ ທີ່ຮັບສົ່ງ ບໍ່ວ່າຈະເປັນ ຊື່ຜູ້ໃຊ້ ລະຫັດຜ່ານ ຫຼື ຂໍ້ມູນສຳຄັນອື່ນໆ ກໍ່ຈະຖືກສົ່ງອອກໄປນຳ ຊຶ່ງແນ່ນອນວ່າ ຫາກມີໃຜທີ່ສາມາດເຊື່ອມຕໍ່ເຂົ້າກັບລະບົບໄຮ້ສາຍນີ້ໄດ້ ແລ້ວກໍ່ມີການດັກຮັບຂໍ້ມູນ (Sniff) ກໍ່ຈະໄດ້ຂໍ້ມູນທຸກຢ່າງໄປຢ່າງງ່າຍດາຍ

ແຕ່ເຖິງແມ່ນຜູ້ໃຊ້ຈະໝັ້ນໃຈວ່າໃຊ້ການເຊື່ອມຕໍ່ແບບ HTTPS ທີ່ມີການເຂົ້າລະຫັດລັບຂໍ້ມູນທີ່ຮັບສົ່ງແລ້ວກໍ່ຕາມ ຜູ້ທີ່ສ້າງລະບົບເຄືອຂ່າຍໄຮ້ສາຍອາດເຮັດສິ່ງທີ່ເອີ້ນວ່າ SSL Strip [3] ຊຶ່ງເປັນການຫຼອກຜູ້ໃຊ້ວ່າ: ໄດ້ເຊື່ອມຕໍ່ແບບ HTTPS ແລ້ວ ທັງທີ່ຈິງແລ້ວ ເປັນການເຊື່ອມຕໍ່ແບບ HTTP ທຳມະດາກໍ່ເປັນໄດ້ ໂດຍສະເພາະຢ່າງຍິ່ງໃນໂລກທຸກມື້ນີ້ທີ່ອຸປະກອນເຄື່ອນທີ່ສາມາດຫາໄດ້ງ່າຍ, ມີລາຄາຖືກ ແລະ ອຸປະກອນເຫຼົ່ານັ້ນສາມາດເຊື່ອມຕໍ່ກັບອິນເຕີເນັດແລ້ວເຮັດໜ້າທີ່ເປັນ Access point ເພື່ອໃຫ້ເຄື່ອງອື່ນສາມາດເຊື່ອມຕໍ່ເຂົ້າມາເພື່ອໃຊ້ງານອິນເຕີເນັດໄດ້ ດັ່ງນັ້ນຈຶ່ງອາດມີຜູ້ບໍ່ຫວັງດີໃຊ້ອຸປະກອນເຫຼົ່ານີ້ໃນການສ້າງ Access point ປອມ ເພື່ອໃຫ້ມີຄົນຫຼົງເຊື່ອ ແລະ ເຊື່ອມຕໍ່ເຂົ້າມາ ແລ້ວກໍ່ຈະໄດ້ຂໍ້ມູນທີ່ສຳຄັນຂອງຄົນໆນັ້ນໄປ [4] ຊຶ່ງສະຖານທີ່ທີ່ເໝາະສົມໃນການໂຈມຕີໂດຍວິທີນີ້ມັກຈະເປັນບໍລິເວນທີ່ມີຄົນຢູ່ຫຼາຍ ແລະ ມີໂອກາດທີ່ຄົນຈະໃຊ້ອຸປະກອນເຄື່ອນທີ່ໃນການເຊື່ອມຕໍ່ອິນເຕີເນັດ ເຊັ່ນ: ຫ້ອງອາຫານ ຫຼື ຫ້າງຮ້ານ ເປັນຕົ້ນ ດັ່ງນັ້ນ ເຖິງແມ່ນຈະມີອິນເຕີເນັດມາໃຊ້ຟຣີໆ ແຕ່ສິ່ງທີ່ຕ້ອງເສຍໄປນັ້ນອາດຫຼວງຫຼາຍມະຫາສານກວ່າທີ່ຄິດກໍ່ເປັນໄດ້

3. ຕິດຕັ້ງໂປຼແກມແອນຕີ້ໄວຣັສປອມ

ຜູ້ໃຊ້ຈຳນວນບໍ່ນ້ອຍຖືກຫຼອກລວງໂດຍ Banner ຫຼື Popup ທີ່ໂຜ່ຂຶ້ນມາເມື່ອເປີດເວັບໄຊ ແລ້ວຫຼົງເຊື່ອ ແລະຕິດຕັ້ງໂປຼແກມແອນຕີ້ໄວຣັສປອມ (Rogue Antivirus) ຊຶ່ງຈະມີລັກສະນະຄືກັບໂປຼແກມແອນຕີ້ໄວຣັສທຳມະດາທົ່ວໄປ ແຕ່ມີຈຸດປະສົງເພື່ອຫຼອກລວງ ແລະ ບໍ່ສາມາດກຳຈັດໄວຣັສໄດ້ຈິງ ເມື່ອຜູ້ໃຊ້ຫຼົງຕິດຕັ້ງ ແລະ ເອີ້ນໃຊ້ງານໂປຼແກມ ແອນຕີ້ໄວຣັສປອມ ໂປຼແກມນັ້ນຈະປາກົດໜ້າຈໍທີ່ເບິ່ງຄືວ່າກຳລັງເຮັດການສະແກນໄຟລໃນລະບົບ ແລ້ວຈະແຈ້ງຜົນການສະແກນຂຶ້ນມາແຈ້ງວ່າມີໂປຼແກມອັນຕະລາຍຢູ່ໃນລະບົບຢູ່ເປັນຈຳນວນຫຼາຍ ແຕ່ຜູ້ໃຊ້ຈະຍັງບໍ່ສາມາດກຳຈັດໂປຼແກມອັນຕະລາຍເຫຼົ່ານັ້ນອອກໄດ້ ຈົນກວ່າຈະຈ່າຍເງິນໃຫ້ກັບຜູ້ພັດທະນາໂປຼແກມແອນຕີ້ໄວຣັສປອມນີ້ກ່ອນ ດັ່ງຮູບທີ່ 2 ໂປຼແກມ ແອນຕີ້ໄວຣັສປອມຫຼາຍຕົວ ນອກຈາກຈະບໍ່ສາມາດກຳຈັດໄວຣັສໄດ້ແລ້ວ ຍັງດາວໂຫຼດໂປຼແກມອັນຕະລາຍອື່ນໆ ມາຕິດຕັ້ງເພີ່ມເຕີມໃນເຄື່ອງຂອງຜູ້ໃຊ້ດ້ວຍ

ຮູບທີ 2 ຕົວຢ່າງໂປຼແກມແອນຕີ້ໄວຣັສປອມ (ຮູບປະກອບຈາກ The Hacker News [5])

ໂປຼແກມທີ່ເຮັດວຽກໃນລັກສະນະແບບນີ້ມີຊື່ເອີ້ນວ່າ Rogueware ຫຼື Scareware ຊຶ່ງມີຄວາມໝາຍໂດຍລວມໝາຍເຖິງໂປຼແກມທີ່ຫຼອກລວງຜູ້ໃຊ້ໃຫ້ການຈ່າຍເງິນ [6] ໂດຍທົ່ວໄປ Rogueware ມັກຈະມາໃນຮູບແບບຂອງໂປຼແກມຮັກສາຄວາມປອດໄພ ເນື່ອງຈາກງ່າຍຕໍ່ການຫຼອກລວງໃຫ້ຜູ້ໃຊ້ດາວໂຫຼດໂປຼແກມໄປຕິດຕັ້ງ ເຊັ່ນ ອາດຈະເຮັດ Banner ຫຼື Popup ທີ່ປາກົດຂຶ້ນເມື່ອຜູ້ໃຊ້ເຂົ້າສູ່ເວັບໄຊ ໂດຍເນື້ອຫາຂອງຂໍ້ຄວາມຂ້າງໃນນັ້ນຈະເປັນການແຈ້ງເຕືອນວ່າກວດພົບໂປຼແກມອັນຕະລາຍ ຢູ່ໃນເຄື່ອງຄອມພິວເຕີຂອງຜູ້ໃຊ້ ຕ້ອງຮີບດາວໂຫຼດໂປຼແກມແອນຕີ້ໄວຣັສໄປກວດສອບໂດຍດ່ວນ [7]ໃນການປ້ອງກັນຕົວຈາກ Rogueware ກ່ອນດາວໂຫຼດໂປຼແກມທີ່ກ່ຽວຂ້ອງກັບຄວາມປອດໄພ ຜູ້ໃຊ້ຄວນກວດສອບລາຍຊື່ໂປຼແກມໃນ List of rogue security software [8] ເພື່ອໃຫ້ແນ່ໃຈວ່າຈະບໍ່ຕົກເປັນເຫຍື່ອຂອງໂປຼແກມຫຼອກລວງ

4. ຄິກລິ້ງ ຫຼື ເປີດໄຟລທີ່ແນບມາກັບອີເມລໂດຍບໍ່ກວດສອບ

ການໂຈມຕີຜ່ານອີເມລ ເປັນວິທີການທີ່ມີມາດົນແລ້ວ ແລະ ປະຈຸບັນກໍ່ຍັງຄົງໃຊ້ໄດ້ຜົນ ຊຶ່ງວິທີການໂຈມຕີກໍ່ມີຫຼາຍຮູບແບບແຕກຕ່າງກັນໄປ ບໍ່ວ່າຈະເປັນການໂຈມຕີແບບສ້າງຄວາມເສຍຫາຍໜ້ອຍເຊັ່ນ: ຫຼົງເຜີຍແຜ່ຂ່າວສານຫຼອກລວງ (Hoax) ຊຶ່ງມີຈຸດມຸ້ງໝາຍເພື່ອໃຫ້ຄົນຫຼົງເຊື່ອ ແລະ ກໍ່ການສົ່ງຕໍ່ (Forward) ອີເມລສະບັບນັ້ນໄປໃຫ້ໄດ້ຫຼາຍໆ ເພື່ອໃຫ້ຜູ້ທີ່ຫຼົງເຜີຍແຜ່ຂ່າວສານຫຼອກລວງນັ້ນຈະໄດ້ລວບລວມລາຍຊື່ອີເມລ ແລະ ຈະໄດ້ສົ່ງສະແປມ (Spam) ອອກໄປເປັນຕົ້ນ [9]

ສ່ວນການໂຈມຕີທີ່ມີຈຸດປະສົງເພື່ອຕ້ອງການສ້າງຄວາມເສຍຫາຍກໍ່ມີຫຼາຍແບບ ບໍ່ວ່າຈະເປັນ ການສ້າງໜ້າເວັບໄຊຫຼອກລວງ (Phishing) ແລ້ວຫຼົງເຜີຍແຜ່ລິ້ງຂອງເວັບໄຊນັ້ນທາງອີເມລ ຊຶ່ງເປົ້າໝາຍຂອງການເຮັດໜ້າເວັບໄຊຫຼອກລວງໂດຍສ່ວນໃຫຍ່ຈະປອມເປັນເວັບໄຊ ຂອງສະຖາບັນການເງິນເຊັ່ນ: ຜູ້ໂຈມຕີຈະສ້າງໜ້າ Login ໃຫ້ ຄືກັບໜ້າເວັບໄຊຂອງທະນາຄານ ເພື່ອຫຼອກໃຫ້ລູກຄ້າຂອງທະນາຄານນັ້ນຫຼົງເຊື່ອ ແລະ ສຳເນົາຂໍ້ມູນຊື່ຜູ້ໃຊ້ ແລະ ລະຫັດຜ່ານລົງໄປ ຂໍ້ສັງເກດຂອງອີເມລ Phishing ຄື ຈະມີລິ້ງທີ່ບອກວ່າເປັນເວັບໄຊຂອງທະນາຄານຢູ່ໃນອີເມລແຕ່ URL ຂອງລິ້ງນັ້ນບໍ່ແມ່ນເວັບໄຊຂອງທະນາຄານທີ່ຖືກກ່າວອ້າງ [10]

ການຫຼົງເຜີຍແຜ່ມັນແວ (Malware) ດ້ວຍວິທີການແນບໄຟລມາກັບອີເມລນັ້ນປະຈຸບັນກໍ່ຍັງຄົງໄດ້ຜົນຢູ່ ເຖິງແມ່ນວ່າຜູ້ໃຫ້ບໍລິການອີເມລຫຼາຍລາຍຈະມີການສະແກນໄວຣັສໃນໄຟລທີ່ແນບມາທາງອີເມລທີ່ໄດ້ຮັບເຂົ້າມາ ແລ້ວອີເມລທີ່ຖືກສົ່ງອອກໄປແລ້ວກໍ່ຕາມ [11] ແຕ່ກໍ່ຍັງມີໂອກາດທີ່ມັນແວບາງຕົວຈະຫຼຸດລອດການກວດຈັບແລະ ເຂົ້າມາຢູ່ໃນກ່ອງອີເມລຂອງຜູ້ໃຊ້ໄດ້ ປະຈຸບັນມັນແວບໍ່ໄດ້ເຜີຍແຜ່ຜ່ານໄຟລທີ່ມີນາມສະກຸນ. exe ພຽງຢ່າງດຽວ ແຕ່ຍັງສາມາດເຜີຍແຜ່ຜ່ານໄຟລເອກະສານທົ່ວໄປເຊັ່ນ: ໄຟລຂອງໂປຼແກມ Office ໄຟລ.pdf ຫຼື ໄຟລຮູບພາບໄດ້ອີກດ້ວຍ [12] ດັ່ງນັ້ນຄວນກວດສອບກັບຜູ້ສົ່ງ ແລະ ເຮັດການສະແກນໄວຣັສກ່ອນເປີດໄຟລແນບທຸກຄັ້ງ.

5. Remember my password

ຄວາມສາມາດໜຶ່ງຂອງໂປຼແກມບາວເຊີທີ່ຄົນສ່ວນໃຫຍ່ນິຍົມໃຊ້ ຄື ການສັ່ງໃຫ້ບາວເຊີຈື່ຊື່ຜູ້ໃຊ້ ແລະ ລະຫັດຜ່ານຂອງເວັບໄຊນັ້ນ ເພື່ອຈະໄດ້ບໍ່ຕ້ອງພິມໃໝ່ໃນພາຍຫຼັງ ຊຶ່ງວິທີການທີ່ວ່ານີ້ກໍ່ສາມາດເຮັດໄດ້ງ່າຍໆ ໂດຍການຄິກທີ່ປຸ່ມ Remember my password ເມື່ອລັອກອິນເຂົ້າສູ່ເວັບໄຊ ແຕ່ການສັ່ງໃຫ້ບາວເຊີຈື່ລະຫັດຜ່ານກໍ່ມີຂໍ້ເສຍເຊັ່ນກັນ ຄື ຫາກເຄື່ອງຄອມພິວເຕີສູນຫາຍ ຫຼື ຖືກເຂົ້າເຖິງໄດ້ໂດຍບຸກຄົນອື່ນ ຜູ້ທີ່ສາມາດເຂົ້າເຖິງໂປຼແກມບາວເຊີໄດ້ກໍ່ຈະສາມາດເຂົ້າໃຊ້ງານເວັບໄຊທີ່ຖືກສັ່ງໃຫ້ຈື່ລະຫັດຜ່ານໄດ້ເລີຍ ແຕ່ທີ່ສຳຄັນກວ່ານັ້ນ ຄື ບາວເຊີໂດຍສ່ວນໃຫຍ່ອະນຸຍາດໃຫ້ຜູ້ໃຊ້ສາມາດເບິ່ງລະຫັດຜ່ານທັງໝົດທີ່ຖືກເກັບໄວ້ໄດ້ງ່າຍ ດັ່ງຮູບທີ 3

ຮູບທີ 3 ຕົວຢ່າງການສະແດງລະຫັດຜ່ານທັງໝົດທີ່ເກັບໄວ້ໃນ Mozilla Firefox

ຢ່າງໃດກໍ່ຕາມ ໃນບາງບາວເຊີ ເຊັ່ນ Mozilla Firefox ຜູ້ໃຊ້ສາມາດກຳນົດ Master Password ເພື່ອປ້ອງກັນການລັກເບິ່ງລະຫັດຜ່ານທີ່ຖືກບັນທຶກໄວ້ໄດ້ ໂດຍຜູ້ທີ່ຕ້ອງການເບິ່ງຂໍ້ມູນລະຫັດຜ່ານ ຈະຕ້ອງໃສ່ Master Password ໃຫ້ຖືກຕ້ອງເຖິງຈະສາມາດເຂົ້າເບິ່ງໄດ້ [13]

6. ເປີດໃຊ້ງານຟັງຊັນ Autorun ໃນ Removable drive

Autorun ເປັນຄວາມສາມາດໜຶ່ງຂອງ Windows ທີ່ໃຊ້ລະບຸວ່າ ເມື່ອເຊື່ອມຕໍ່ Disk ເຂົ້າກັບເຄື່ອງຄອມພິວເຕີແລ້ວຈະເຮັດຫຍັງຕໍ່ໄປ ຕົວຢ່າງປະໂຫຍດຂອງຟັງຊັນ Autorun ເຊັ່ນ ເມື່ອໃສ່ແຜ່ນຊີດີສຳລັບຕິດຕັ້ງໂປຼແກມເຂົ້າໄປໃນ Drive ຈະປາກົດໜ້າຈໍການຕິດຕັ້ງໂປຼແກມຂຶ້ນມາໂດຍອັດຕະໂນມັດ ຊຶ່ງການກະທຳດັ່ງກ່າວນີ້ຈະຖືກລະບຸໃນໄຟລຊື່ autorun.inf ຊຶ່ງເປັນໄຟລຂໍ້ຄວາມທຳມະດາ [14] ຟັງຊັນ Autorun ນອກຈາກຈະເຮັດວຽກເມື່ອເຊື່ອມຕໍ່ Drive ເຂົ້າກັບເຄື່ອງແລ້ວ ຫາກວ່າຜູ້ໃຊ້ດັບເບີ້ນຄິກທີ່ໄອຄອນຂອງ Drive ນັ້ນ ຟັງຊັນ Autorun ກໍ່ຈະຖືກເອີ້ນໃຊ້ງານເຊັ່ນກັນ

ຈາກປະໂຫຍດຂອງຟັງຊັນ Autorun ທີ່ສາມາດສັ່ງໃຫ້ລະບົບເປີດໂປຼແກມທີ່ກຳນົດໂດຍອັດຕະໂນມັດເມື່ອຜູ້ໃຊ້ເຊື່ອມຕໍ່ Drive ຫຼື ດັບເບີ້ນຄິກທີ່ໄອຄອນ ເຮັດໃຫ້ມີຜູ້ພັດທະນາມັນແວທີ່ເຜີຍແຜ່ຜ່ານທາງ USB Drive ເນື່ອງຈາກມີການໃຊ້ງານທີ່ແພ່ຫຼາຍ ແລະ ສາມາດຂຽນໄຟລໄດ້ ທີ່ສຳຄັນຜູ້ໃຊ້ງານສ່ວນໃຫຍ່ນິຍົມເປີດເບິ່ງຂໍ້ມູນໃນ USB Drive ດ້ວຍການດັບເບີ້ນຄິກທີ່ໄອຄອນ ຈະເຮັດໃຫ້ມັນແວແພ່ກະຈາຍໄດ້ບໍ່ຍາກ

ດັ່ງນັ້ນ ກ່ອນທີ່ຈະເປີດເບິ່ງຂໍ້ມູນໃນ USB Drive ຄວນຈະສະແກນໄວຣັສ ລວມເຖິງໃຊ້ໂປຼແກມປະເພດ Autorun remover ເພື່ອລົບໄຟລ autorun.inf ອອກຈາກ USB Drive ດ້ວຍ ນອກຈາກນີ້ ການປິດຟັງຊັນ Autorun ໃນ Windows ກໍ່ຍັງສາມາດຊ່ວຍປ້ອງກັນບັນຫານີ້ໄດ້ ໂດຍ Microsoft ໄດ້ເຜີຍແຜ່ໂປຼແກມອັບເດດໝາຍເລກ 967940 ເພື່ອປິດການເຮັດວຽກຂອງຟັງຊັນ Autorun ໃນ Drive ແບບຖອດໄດ້ (Removable drive) ເພື່ອຊ່ວຍຫຼຸດການແພ່ກະຈາຍຂອງໄວຣັສ Autorun [15]

7. Login ເປັນ Administrator

ໃນລະບົບປະຕິບັດການ Windows ມີການແບ່ງປະເພດຂອງບັນຊີຜູ້ໃຊ້ອອກເປັນ 2 ແບບ ຄື Administrator ແລະ Limited ໂດຍທີ່ Administrator ໝາຍເຖິງຜູ້ເບິ່ງແຍງລະບົບ ຊຶ່ງມີສິດໃນການເຮັດວຽກງານທຸກຢ່າງໃນລະບົບ ບໍ່ວ່າຈະເປັນການຕິດຕັ້ງໂປຼແກມ ແກ້ໄຂການຕັ້ງຄ່າຂອງລະບົບ ລວມເຖິງສ້າງບັນຊີຜູ້ໃຊ້ໃໝ່ສ່ວນLimited ໝາຍເຖິງຜູ້ໃຊ້ງານທຳມະດາ ທີ່ຖືກຈຳກັດສິດໃຫ້ສາມາດເຂົ້າໃຊ້ງານ ຫຼື ປ່ຽນແປງການຕັ້ງຄ່າຂອງລະບົບໄດ້ ພາຍໃນຂອບເຂດທີ່ຖືກກຳນົດເທົ່ານັ້ນ ເຊັ່ນ ບໍ່ສາມາດຕິດຕັ້ງໂປຼແກມເພີ່ມເຕີມໄດ້ເປັນຕົ້ນ [16] ເນື່ອງຈາກຂໍ້ຈຳກັດຂອງບັນຊີຜູ້ໃຊ້ແບບ Limited ເຮັດໃຫ້ຜູ້ໃຊ້ທົ່ວໄປນິຍົມໃຊ້ງານຄອມພິວເຕີໂດຍໃຊ້ສິດຂອງ Administrator ຊຶ່ງຫາກຜູ້ໃຊ້ຫຼົງເອີ້ນໃຊ້ງານໂປຼແກມມັນແວ ກໍ່ຈະເຮັດໃຫ້ລະບົບຕິດມັນແວນັ້ນໄດ້ໂດຍງ່າຍ

ຕັ້ງແຕ່ Windows Vista ເປັນຕົ້ນມາ ໄດ້ມີການພັດທະນາລະບົບ User Account Control (UAC) ຊຶ່ງຈະກຳນົດບໍ່ໃຫ້ຜູ້ໃຊ້ງານລະບົບມີສິດເປັນ Administrator ເພື່ອປ້ອງກັນຄວາມເສຍຫາຍທີ່ອາດຈະເກີດຂຶ້ນກັບລະບົບ ຫາກຜູ້ໃຊ້ຈຳເປັນຕ້ອງໃຊ້ງານສິດຂອງຜູ້ເບິ່ງແຍງລະບົບ ເຊັ່ນ ຕິດຕັ້ງໂປຼແກມ ຫຼື ເປີດໂປຼແກມທີ່ມີສິດແກ້ໄຂຄ່າຂອງລະບົບ ກໍ່ຈະປາກົດໜ້າຈໍເພື່ອສອບຖາມຄວາມຕ້ອງການ ແລະ ໃຫ້ຜູ້ໃຊ້ຄິກເພື່ອຢືນຢັນການເຮັດວຽກອີກຄັ້ງ [17] ຕົວຢ່າງໜ້າຈໍຂອງລະບົບ User Account Control ເປັນດັ່ງຮູບທີ 4

ຮູບທີ 4 ຕົວຢ່າງໜ້າຈໍຂອງລະບົບ User Account Control (ຮູບປະກອບຈາກ MSDN [17])

ຜູ້ໃຊ້ຫຼາຍລາຍປິດການເຮັດວຽກງານຂອງລະບົບ User Account Control ຫຼື ເຂົ້າສູ່ລະບົບໂດຍໃຊ້ສິດຂອງ Administrator ຊຶ່ງນັ້ນອາດເປັນຊ່ອງທາງໜຶ່ງທີ່ເຮັດໃຫ້ລະບົບຖືກໂຈມຕີຈາກມັນແວໄດ້ງ່າຍ ສິ່ງສຳຄັນທີ່ຄວນຄຳນຶງຄື ຄວາມສະດວກສະບາຍ ແລະ ຄວາມປອດໄພ ເປັນສິ່ງທີ່ຢູ່ກົງກັນຂ້າມກັນ ດັ່ງນັ້ນຫາກເພີ່ມຄວາມສະດວກສະບາຍຈົນເກີນໄປ ກໍ່ອາດບໍ່ມີຄວາມປອດໄພເຫຼືອຢູ່ເລີຍກໍ່ເປັນໄດ້

8. ປິດ Windows Update

Windows Update ເປັນລະບົບທີ່ Microsoft ສ້າງຂຶ້ນມາເພື່ອປັບປຸງແກ້ໄຂຊ່ອງໂຫວ່ຂອງລະບົບປະຕິບັດການ Windows ແລະ ຊອບແວອື່ນໆຂອງ Microsoft ທີ່ຕິດຕັ້ງຢູ່ໃນລະບົບ ໂດຍທົ່ວໄປແລ້ວ Microsoft ຈະເຜີຍແຜ່ອັບເດດຍ່ອຍໃນທຸກອາທິດ ແລະ ຈະເຜິຍແຜ່ອັບເດດໃຫຍ່ທີ່ແກ້ໄຂຊ່ອງໂຫວ່ຮ້າຍແຮງໃນວັນອັງຄານທີ 2 ຂອງທຸກໆເດືອນ ໂດຍໃສ່ຊື່ເອີ້ນວ່າ Patch Tuesday [18]

ປົກກະຕິແລ້ວເມື່ອລະບົບ Windows Update ກວດສອບພົບວ່າມີການເຜີຍແຜ່ອັບເດດໃໝ່ອອກມາ ກໍ່ຈະມີການດາວໂຫຼດ ແລະ ຕິດຕັ້ງອັບເດດໃໝ່ນັ້ນໂດຍອັດຕະໂນມັດ ແຕ່ຜູ້ໃຊ້ຫຼາຍລາຍກໍ່ປິດລະບົບ Windows Update ດ້ວຍເຫດຜົນບາງປະການ ເຊັ່ນ ບໍ່ມີອິນເຕີເນັດ ເຊື່ອມຕໍ່ກັບອິນເຕີເນັດຄວາມໄວຕ່ຳ ຫຼື ໃຊ້ງານ Windows ແບບລະເມີດລິຂະສິດ ເປັນຕົ້ນ ຈຶ່ງເຮັດໃຫ້ບໍ່ສາມາດຕິດຕັ້ງການອັບເດດລ່າສຸດໄດ້

ການປິດ Windows Update ນັ້ນເຮັດໃຫ້ລະບົບມີຄວາມສ່ຽງຕໍ່ການຖືກໂຈມຕີຈາກຊ່ອງໂຫວ່ 0-day ຊຶ່ງເປັນຊ່ອງໂຫວ່ທີ່ໄດ້ຮັບການເປີດເຜີຍແລ້ວແຕ່ຍັງບໍ່ໄດ້ມີການແກ້ໄຂ [19]ຫາກເປັນໄປໄດ້ຜູ້ໃຊ້ຄວນດາວໂຫຼດອັບເດດທີ່ແກ້ໄຂຊ່ອງໂຫວ່ຮ້າຍແຮງມາຕິດຕັ້ງດ້ວຍຕົນເອງຊຶ່ງສາມາດດາວໂຫຼດໄດ້ຈາກເວັບໄຊຂອງ Microsoft ສາມາດຕິດຕັ້ງໄດ້ໂດຍບໍ່ຕ້ອງເຊື່ອມຕໍ່ອິນເຕີເນັດ

9. ບໍ່ອັບເດດໂປຼແກມແອນຕີ້ໄວຣັສ

ໂປຼແກມແອນຕີ້ໄວຣັສຈະມີວິທີການກວດສອບໄວຣັສໂດຍຫຼັກໆ ຢູ່ 2 ວິທີ ຄື ກວດສອບຈາກ Signature ແລະກວດສອບແບບ Heuristics ໂດຍການກວດສອບຈາກ Signature ນັ້ນຈະເປັນການວິເຄາະວ່າໄຟລທີ່ກວດສອບນັ້ນມີລັກສະນະສະເພາະກົງກັບຂໍ້ມູນຂອງ ໄວຣັສທີ່ມີຢູ່ ຫຼື ບໍ່ ຖ້າກົງກັນ ກໍ່ສະແດງວ່າໄຟລນັ້ນມີໂອກາດທີ່ຈະເປັນໄວຣັສ ການກວດສອບດ້ວຍວິທີນີ້ມີຂໍ້ດີຄືເຮັດວຽກໄດ້ໄວ ແລະ ມີໂອກາດຜິດພາດໜ້ອຍ ແຕ່ມີຂໍ້ເສຍຄືຖ້າພົບໄວຣັສທີ່ບໍ່ຮູ້ຈັກມາກ່ອນ ແລະ ບໍ່ມີໃນຖານຂໍ້ມູນ ກໍ່ຈະບໍ່ສາມາດກວດຈັບໄວຣັສນັ້ນໄດ້ ສ່ວນການກວດສອບແບບ Heuristics ຈະບໍ່ໄດ້ເບິ່ງເນື້ອຫາຂອງໄຟລ ແຕ່ຈະເປັນການວິເຄາະພຶດຕິກຳຂອງໂປຼແກມ ວ່າມີການເຮັດວຽກທີ່ເຂົ້າຂ່າຍທີ່ຈະສ້າງຄວາມເສຍຫາຍໃຫ້ກັບລະບົບ ຫຼື ບໍ່ ຖ້າແມ່ນກໍ່ຈະແຈ້ງເຕືອນໃຫ້ກັບຜູ້ໃຊ້ຮູ້ ຂໍ້ດີຂອງວິທີນີ້ຄືສາມາດກວດຈັບໄວຣັສທີ່ບໍ່ເຄີຍຮູ້ຈັກມາກ່ອນໄດ້ ແຕ່ຂໍ້ເສຍຄືມີໂອກາດສູງທີ່ຈະເບິ່ງວ່າໂປຼແກມທີ່ເຮັດວຽກຕາມປົກກະຕິນັ້ນເປັນໄວຣັສ [20] [21]

ໂດຍທົ່ວໄປແລ້ວ ໂປຼແກມແອນຕີ້ໄວຣັສສ່ວນໃຫຍ່ຈະເນັ້ນໄປທີ່ການກວດສອບໄວຣັສຈາກ Signature ເປັນຫຼັກ ຫາກຜູ້ພັດທະນາໂປຼແກມແອນຕີ້ໄວຣັສຄົ້ນພົບໄວຣັສຊະນິດໃໝ່ ກໍ່ຈະສ້າງໄຟລ Signature update ແລ້ວເຜີຍແຜ່ອອກມາໃຫ້ຜູ້ໃຊ້ງານໂປຼແກມແອນຕີ້ໄວຣັສດາວໂຫຼດໄປອັບເດດຖານຂໍ້ມູນຂອງໂປຼແກມ ຫາກຜູ້ໃຊ້ບໍ່ອັບເດດຖານຂໍ້ມູນ ໂປຼແກມກໍ່ອາດຈະບໍ່ສາມາດກວດຈັບໄວຣັສຊະນິດໃໝ່ໄດ້ ແລະ ທີ່ສຳຄັນຜູ້ພັດທະນາໂປຼແກມແອນຕີ້ໄວຣັສຫຼາຍລາຍ ຈະບໍ່ອະນຸຍາດໃຫ້ຜູ້ທີ່ໃຊ້ຊອບແວແອນຕີ້ໄວຣັສແບບລະເມີດລິຂະສິດເຂົ້າໄປດາວໂຫຼດໄຟລ ອັບເດດຖານຂໍ້ມູນໄວຣັສໄດ້ ດັ່ງນັ້ນເຖິງແມ່ນວ່າຜູ້ໃຊ້ງານ ໂປຼແກມແອນຕີ້ໄວຣັສທີ່ເຮັດວຽກໄດ້ດີຂະໜາດໃດ ແຕ່ຖ້າບໍ່ອັບເດດ ກໍ່ຈະກວດຈັບໄວຣັສບໍ່ໄດ້ຜົນ

ສະຫຼຸບ

ເຄື່ອງຄອມພິວເຕີທີ່ເຊື່ອມຕໍ່ກັບລະບົບອິນເຕີເນັດໄດ້ ມີໂອກາດສ່ຽງທີ່ຈະຖືກໂຈມຕີງ່າຍກວ່າເຄື່ອງທີ່ບໍ່ໄດ້ເຊື່ອມຕໍ່ອິນເຕີເນັດ ດັ່ງນັ້ນຫາກມີການໃຊ້ງານອິນເຕີເນັດຢູ່ເປັນປະຈຳ ຜູ້ໃຊ້ຄວນຕິດຕາມຂໍ້ມູນຂ່າວສານທີ່ກ່ຽວຂ້ອງກັບຄວາມປອດໄພຢູ່ຢ່າງສະໝ່ຳສະເໝີ ເພາະນອກຈາກທີ່ຈະປ້ອງກັນລະບົບຂອງຕົນແລ້ວ ຍັງຊ່ວຍປ້ອງກັນບໍ່ໃຫ້ເຄື່ອງຄອມພິວເຕີທີ່ໃຊ້ງານຢູ່ຖືກໃຊ້ເປັນເຄື່ອງມືໃນການໂຈມຕີຜູ້ອື່ນອີກດ້ວຍ

ພຶດຕິກຳການໃຊ້ງານຫຼາຍຢ່າງ ເປັນສາເຫດຫຼັກທີ່ເຮັດໃຫ້ເກີດຄວາມສ່ຽງໃນເລື່ອງຂອງຄວາມປອດໄພ ແລະ ເປັນຊ່ອງທາງໃຫ້ຜູ້ບໍ່ຫວັງດີໃຊ້ໃນການໂຈມຕີລະບົບ ດັ່ງນັ້ນການປ້ອງກັນໄພຄຸກຄາມທີ່ດີທີ່ສຸດຈຶ່ງເປັນການປ້ອງກັນທີ່ຕົວຜູ້ໃຊ້ນັ້ນເອງ

ອ້າງອິງ

- http://www.webopedia.com/TERM/E/EULA.html

- http://books.google.com/books?id=Fo2a7YtU1GUC&pg=PA10

- http://www.thoughtcrime.org/software/sslstrip/

- http://www.wi-fiplanet.com/tutorials/article.php/1564431

- http://thehackernews.com/2012/03/rogue-antivirus-advertised-on-200000.html

- http://www.pandasecurity.com/img/enc/The Business of Rogueware.pdf

- http://www.microsoft.com/security/pc-security/antivirus-rogue.aspx

- http://en.wikipedia.org/wiki/List_of_rogue_security_software

- http://urbanlegends.about.com/cs/nethoaxes/ht/emailhoax.htm

- http://www.webopedia.com/TERM/P/phishing.html

- http://support.google.com/mail/bin/answer.py?hl=en&answer=25760

- http://computer.howstuffworks.com/question339.htm

- http://kb.mozillazine.org/Master_password

- http://msdn.microsoft.com/en-us/library/cc144206(VS.85).aspx

- http://technet.microsoft.com/en-us/security/advisory/967940

- http://www.microsoft.com/resources/documentation/windows/xp/all/proddocs/en-us/ua_c_account_types.mspx?mfr=true

- http://msdn.microsoft.com/en-us/library/windows/desktop/aa511445.aspx

- http://download.microsoft.com/download/a/9/4/a94af289-a798-4143-a3f8-77004f7c2fd3/Windows Update Explained.docx

- http://netsecurity.about.com/od/newsandeditorial1/a/aazeroday.htm

- http://www.antivirusworld.com/articles/antivirus.php

- http://antivirus.about.com/od/antivirusglossary/g/heuristics.htm