CryptoLocker: ເລື່ອງເກົ່າທີ່ຖືກເອົາມາເລົ່າໃໝ່

ເປັນທີ່ຮູ້ກັນດີວ່າທຸກຄົນເຄີຍມີປະສົບການທີ່ຄອມພິວເຕີຂອງຕົນເອງຕິດມັນແວ ບໍ່ວ່າຈະເປັນໃນຮູບແບບຂອງTrojans, worms, rootkits ຫຼື ທີ່ຜູ້ໃຊ້ທົ່ວໄປມັກເອີ້ນໂປຼແກມບໍ່ພຶງປະສົງເຫລົ່ານີ້ລວມກັນວ່າ:ໄວຣັສ ຊຶ່ງມັນແວແຕ່ລະປະເພດ ແລະ ແຕ່ລະຕົວກໍຈະໃຫ້ເກີດຜົນກະທົບ ແລະ ຄວາມເສຍຫາຍທີ່ແຕກຕ່າງກັນໄປ ຕົວຢ່າງຂອງມັນແວທີ່ຄົນສ່ວນໃຫຍ່ມັກເຄີຍພົບເຈີໄດ້ແກ່ Trojans ປະເພດ Keylogger ທີ່ແອບລັກຂໍ້ມູນການກົດແປ້ນຄີບອດຂອງຜູ້ໃຊ້ສົ່ງກັບໄປຍັງຜູ້ບໍ່ຫວັງດີ ຫຼື ມັນແວທີ່ແອບຕັ້ງຄ່າຕ່າງໆ ໃນລະບົບປະຕິບັດການ ແລະ ປ້ອງກັນບໍ່ໃຫ້ຜູ້ໃຊ້ເຂົ້າໄປແກ້ໄຂຄ່າດັ່ງກ່າວ ຢ່າງໃດກໍຕາມ ຍັງມີມັນແວຢູ່ປະເພດໜຶ່ງທີ່ຮຽກວ່າ Ransomware ຊຶ່ງບໍ່ໄດ້ໃຊ້ວິທີການລັກຂໍ້ມູນສ່ວນບຸກຄົນຂອງຜູ້ໃຊ້ເໝືອນກັບທີ່ມັນແວໃນສະໄໝນີ້ນິຍົມເຮັດກັນ ຄື “ເອີ້ນຄ່າໄຖ່” ໂດຍການເຮັດໃຫ້ຜູ້ໃຊ້ບໍ່ສາມາດເຂົ້າເຖິງລະບົບ ຫຼື ຂໍ້ມູນໃນຄອມພິວເຕີ ຫຼື ຫລອກລໍ້ດ້ວຍວິທີການໃດໆກໍຕາມທີ່ຈະເຮັດໃຫ້ຜູ້ໃຊ້ຍອມຊຳລະເງີນໃຫ້ກັບຜູ້ບໍ່ຫວັງດີເພື່ອທີ່ຈະແກ້ໄຂບັນຫາທີ່ເກີດຂື້ນ ຊຶ່ງວິທີການຂົ່ມຂູ່ ຫຼື ຫລອກລໍ້ໃຫ້ເຫຍື່ອຊຳລະເງີນນັ້ນມີນຳກັນສາລະພັດວິທີ ບໍ່ວ່າຈະເປັນການຂຶ້ນຂໍ້ຄວາມແອບອ້າງວ່າເປັນເຈົ້າຫນ້າທີ່ລັດທີ່ກວດສອບພົບວ່າຄອມພິວເຕີຂອງເຫຍື່ອຖືກນຳໄປໃຊ້ໃນທາງທີ່ຜິດກົດຫມາຍ [1] ຫຼື ຂຶ້ນຂໍ້ຄວາມຫລອກໃຫ້ຜູ້ໃຊ້ Reactivate Windows ດ້ວຍການໂທລະສັບໄປຍັງເບີທີ່ຜູ້ບໍ່ຫວັງດີໃຫ້ບໍລິການ ຊຶ່ງເປັນການໂທທາງໄກທີ່ເສຍຄ່າໃຊ້ຈ່າຍສູງ [2] ເປັນຕົ້ນ ມັນແວປະເພດ Ransomware ນັ້ນເຄີຍມີການຄົ້ນພົບມາດົນຫລາຍສິບປີແລ້ວ ແຕ່ເນື່ອງຈາກໃນຊ່ວງທີ່ຜ່ານມາບໍ່ດົນນີ້ມີການຄົ້ນພົບ Ransomware ຕົວໃໝ່ທີ່ມີຊື່ວ່າ CryptoLocker ຊຶ່ງກຳລັງຕົກເປັນຂ່າວທີ່ຜູ້ຄົນກຳລັງໃຫ້ຄວາມສົນໃຈ ຜູ້ຂຽນຈຶ່ງໄດ້ຂຽນບົດຄວາມນີ້ເພື່ອໃຫ້ຜູ້ອ່ານໄດ້ຮັບຮູ້ ແລະ ຮູ້ເທົ່າທັນເຖິງມັນແວດັ່ງກ່າວ

ວ່າດ້ວຍເລື່ອງຂອງ CryptoLocker

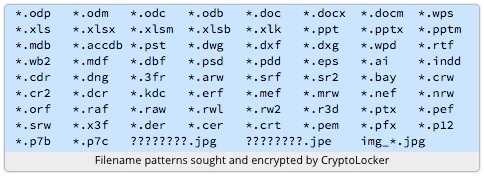

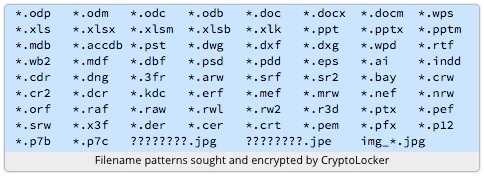

CryptoLocker ເປັນ Ransomware ເທິງລະບົບປະຕິບັດການ Windows ຕົວລ່າສຸດທີ່ຖືກຄົ້ນພົບເມື່ອຊ່ວງເດືອນ ກັນຍາ 2013 ທີ່ຜ່ານມາ ໂດຍຖືກເຜີຍແຜ່ຜ່ານທາງໄຟລແນບໃນອີເມລທີ່ຫລອກລວງ (ຕົວຢ່າງທີ່ມີຜູ້ເຄີຍພົບ ເຊັ່ນ ອີເມລແຈ້ງການຕິດຕາມວັດສະດຸຈາກ FedEx, UHS ຫຼື UPS ພ້ອມກັບແນບໄຟລ ZIP ຊຶ່ງພາຍໃນມີໄຟລ EXE ທີ່ຖືກປອມແປງວ່າເປັນໄຟລ PDF [3]) ຫຼື ຜ່ານທາງມັນແວປະເພດບັອດເນັດທີ່ເຄີຍຖືກຕິດຕັ້ງລົງໃນເຄື່ອງຂອງຜູ້ໃຊ້ມາກ່ອນ ຫລັກການເຮັດວຽກໂດຍທົ່ວໄປຂອງ CryptoLocker ນັ້ນຄ້າຍຄືກັບ Ransomware ຕົວອື່ນໆ ໃນອະດີດທີ່ຜ່ານມາ ນັ້ນຄືການເຂົ້າລະຫັດລັບຂໍ້ມູນບໍ່ວ່າຈະເປັນໄຟລເອກະສານ ຮູບພາບ ແລະ ໄຟລປະເພດອື່ນໆ ໃນເຄື່ອງຄອມພິວເຕີຂອງເຫຍື່ອ ຈາກນັ້ນຈະຂຶ້ນຂໍ້ຄວາມຂົ່ມຂູ່ໃຫ້ຜູ້ໃຊ້ຊຳລະເງີນພາຍໃນເວລາທີ່ກຳນົດ ກ່ອນທີ່ຂໍ້ມູນທັງໝົດຈະບໍ່ສາມາດຖືກຖອດລະຫັດລັບໄດ້ອີກຕະຫລອດໄປ ທັງນີ້ບໍ່ແມ່ນສະເພາະຂໍ້ມູນໃນຄອມພິວເຕີຂອງເຫຍື່ອເທົ່ານັ້ນທີ່ຖືກເຂົ້າລະຫັດລັບ ແຕ່ຂໍ້ມູນທີ່ແຊ່ຮ່ວມກັນໃນລະບົບເຄືອຂ່າຍກໍຖືກເຂົ້າລະຫັດລັບດ້ວຍເຊັ່ນກັນ:

ຮູບທີ່ 1 ນາມສະກຸນຂອງໄຟລທີ່ຖືກ CryptoLocker ເຂົ້າລະຫັດລັບ (ທີ່ມາ: Naked Security )

ຮູບທີ່ 2 ໜ້າຕ່າງຂອງໂປຼແກມ CryptoLocker ທີ່ຂຶ້ນຂໍ້ຄວາມຂົ່ມຂູ່ໃຫ້ຜູ້ໃຊ້ຊຳລະເງີນ (ທີ່ມາ: Naked Security [4])

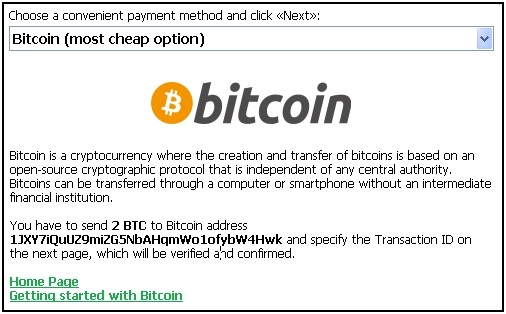

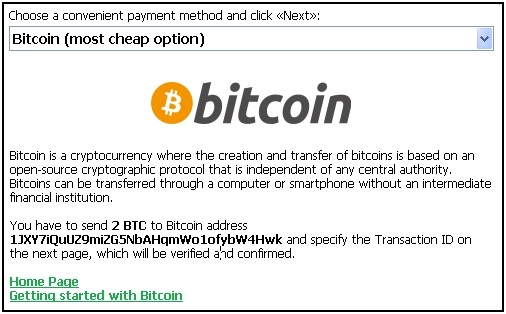

ພຶດຕິກຳທີ່ໜ້າສົນໃຈຂອງ CryptoLocker ຢ່າງໜຶ່ງຫລັງຈາກທີ່ຕິດຕັ້ງຕົວເອງລົງໃນຄອມພິວເຕີແລ້ວ ຄືການສ້າງສຸ່ມຊື່ໂດເມນດ້ວຍເທັກນິກ Domain Generation Algorithm [5]ເພື່ອເຊື່ອມຕໍ່ໄປຍັງເຄື່ອງຄວບຄຸມ ແລະ ສັ່ງການ (Command-and-control server) ໃນການດາວໂຫຼດ Public key ທີ່ໃຊ້ສຳລັບເຂົ້າລະຫັດລັບ ຊຶ່ງເທັກນິກການສຸ່ມຊື່ໂດເມນເພື່ອເຊື່ອມຕໍ່ໄປຍັງເຄື່ອງຄວບຄຸມ ແລະ ສັ່ງການນີ້ມັກພົບເຫັນໃນມັນແວສະໄໝໃໝ່ທີ່ແພ່ລະບາດຢູ່ໃນປະຈຸບັນ ໂດຍ Public key ທີ່ຖືກດາວໂຫຼດມານັ້ນໃຊ້ອັນກໍລິທຶມ RSA ທີ່ມີຄວາມຍາວເຖິງ 2048 bits ຊຶ່ງດ້ວຍສະໝັດຕະພາບຂອງຄອມພິວເຕີໃນປະຈຸບັນຍັງບໍ່ສາມາດສຸ່ມຫາ Private key ທີ່ໃຊ້ໃນການຖອດລະຫັດລັບທີ່ມີຄວາມຍາວຂະໜາດນີ້ໃນທາງປະຕິບັດໄດ້ ທັງນີ້ RSA public key ດັ່ງກ່າວເປັນພຽງ Key ທີ່ໃຊ້ໃນການເຂົ້າລະຫັດລັບ Secret key ທີ່ໃຊ້ໃນການເຂົ້າລະຫັດລັບຂໍ້ມູນໃນຄອມພິວເຕີຂອງເຫຍື່ອແທ້ໆ ອີກຢ່າງໜຶ່ງ ໂດຍ Secret key ດັ່ງກ່າວໃຊ້ອັນກໍລິທຶມ AES ຄວາມຍາວ 256 bits ນອກຈາກນີ້ສິ່ງທີ່ໜ້າສົນໃຈອີກຢ່າງຄືຊ່ອງທາງການຊຳລະເງີນ ຊຶ່ງຜູ້ບໍ່ຫວັງດີເປີດໂອກາດໃຫ້ເຫຍື່ອສາມາດຊຳລະເງີນເພື່ອຂໍຮັບ Private key ດ້ວຍ Bitcoin (ຕົວຫຍໍ້: BTC) ຊຶ່ງເປັນສະກຸນເງີນໃນໂລກດິຈິຕອນທີ່ກຳລັງໄດ້ຮັບຄວາມນິຍົມຢູ່ໃນປະຈຸບັນ

ຮູບທີ່ 3 ໜ້າຕ່າງລະບຸຊ່ອງທາງການຊໍາລະເງີນເປັນ Bitcoin (ທີ່ມາ: Securelist [6])

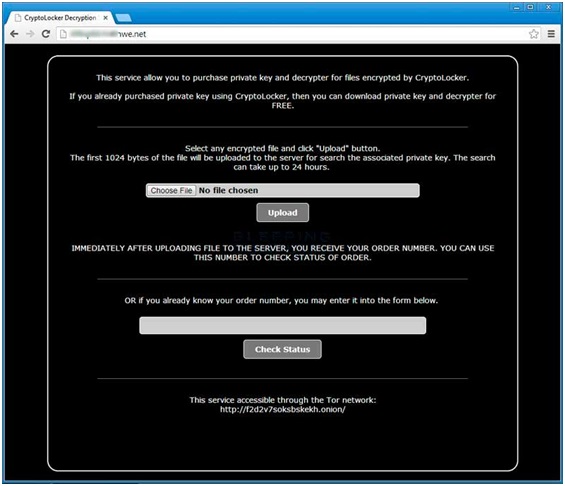

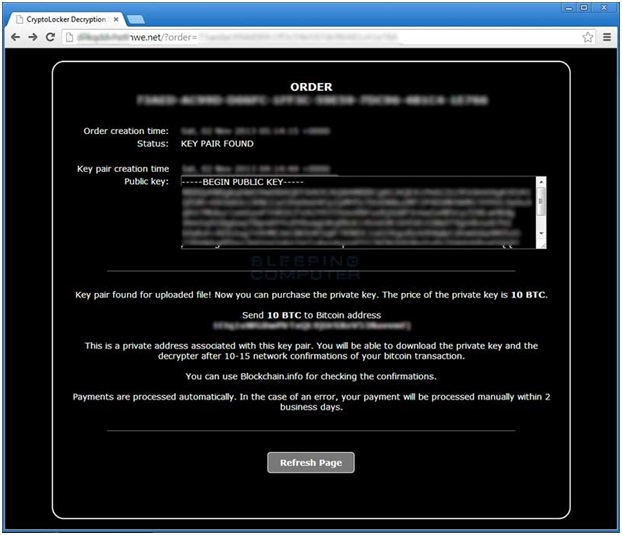

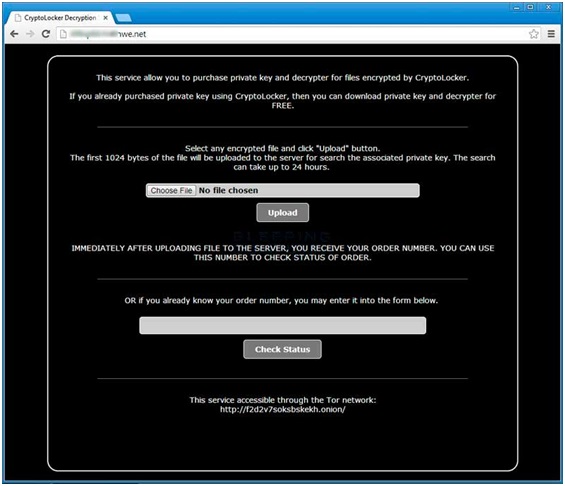

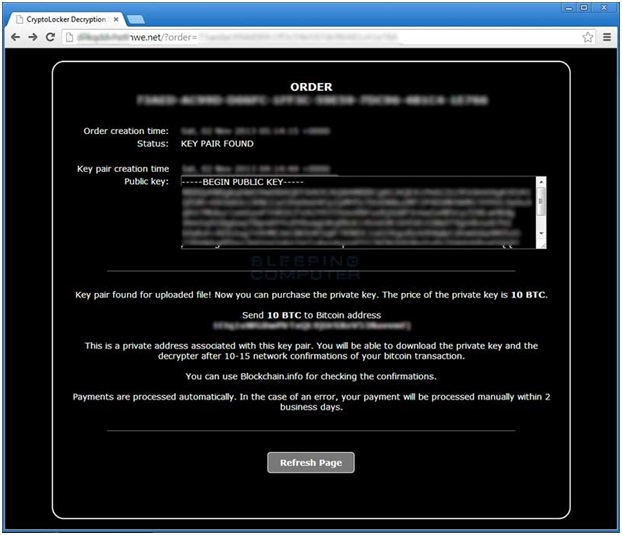

ທັງນີ້ເມື່ອຕົ້ນເດືອນພະຈິກ 2013 ມີການລາຍງານວ່າຜູ້ພັດທະນາ CryptoLocker ໄດ້ຍືດໄລຍະເວລາໃຫ້ກັບຜູ້ໃຊ້ທີ່ຕົກເປັນເຫຍື່ອ ດ້ວຍການເປີດເວັບໄຊຜ່ານເຄືອຂ່າຍ TOR ເພື່ອໃຫ້ບໍລິການຮັບຊຳລະເງີນ ໂດຍວິທີການຊຳລະເງີນນັ້ນຈະເລີ່ມຈາກການໃຫ້ຜູ້ໃຊ້ອັບໂຫຼດໄຟລທີ່ຖືກເຂົ້າລະຫັດລັບຜ່ານໜ້າເວັບໄຊເພື່ອກວດສອບຫາ Private key ທີ່ໃຊ້ໃນການຖອດລະຫັດລັບ ໂດຍອ້າງວ່າໃຊ້ເວລາໃນຂັ້ນຕອນດັ່ງກ່າວປະມານ 24 ຊົ່ວໂມງ ຫລັງຈາກສຳເລັດຈະມີໜ້າຕ່າງປາກົດໃຫ້ຊຳລະເງີນເປັນ Bitcoin ເຊັ່ນເດີມ ແຕ່ມີການຂຶ້ນລາຄາຈາກເດີມ 2 BTC ເປັນ 10 BTC ຫຼື ທຽບເທົ່າກັບລາຄາຈາກເດີມປະມານ 460 USD ເປັນ 2, 300 USD (ຂໍ້ມູນອັດຕາແລກປ່ຽນ ໃນວັນທີ່ 4 ພະຈິກ 2013)

ຮູບທີ່ 4 ໜ້າຫຼັກຂອງເວັບໄຊທີ່ເປີດໃຫ້ບໍລິການຊໍາລະເງີນ (ທີ່ມາ: Bleeping Computer [7])

ຮູບທີ່ 5 ໜ້າຕ່າງຊໍາລະເງີນຫລັງຈາກສໍາເລັດການຄົ້ນຫາ Private key (ທີ່ມາ: Bleeping Computer [7])

ການປ້ອງກັນ ແລະ ແກ້ໄຂ

ປະຈຸບັນຍັງບໍ່ມີວິທີທີ່ຈະແກ້ໄຂບັນຫາຫລັງຈາກທີ່ເຄື່ອງຕິດມັນແວ CryptoLocker ແລະ ຂໍ້ມູນຖືກເຂົ້າລະຫັດລັບໄດ້ຢ່າງສົມບູນ ເພາະເຖິງແມ່ນວ່າການກຳຈັດ CryptoLocker ອອກຈາກຄອມພິວເຕີນັ້ນຈະເປັນເລື່ອງທີ່ງ່າຍເນື່ອງຈາກໂປຼແກມປ້ອງກັນໄວລັດຫຼາຍຕົວໃນປະຈຸບັນສາມາດກວດຈັບໄດ້ແລ້ວ [8][9][10] ແຕ່ຂໍ້ມູນທີ່ຖືກເຂົ້າລະຫັດລັບຢູ່ກໍຍັງບໍ່ສາມາດຖອດລະຫັດລັບອອກມາໄດ້ຢູ່ດີ ຊຶ່ງແນ່ນອນວ່າຜູ້ທີ່ຕົກເປັນເຫຍື່ອຍ່ອມຕ້ອງການໃຫ້ຂໍ້ມູນຂອງຕົນກັບຄືນມາຢູ່ໃນສະພາບເດີມ ນອກຈາກການກຳຈັດມັນແວພຽງຢ່າງດຽວ ດັ່ງນັ້ນໃນເມື່ອຍັງບໍ່ມີວິທີແກ້ໄຂທີ່ສົມບູນ ກໍຄວນຈະປ້ອງກັນຕົນເອງລ່ວງໜ້າກ່ອນທີ່ຈະຕົກເປັນເຫຍື່ອ

ສຳລັບວິທີການປ້ອງກັນນັ້ນ ໄດ້ແກ່:

- Backup ຂໍ້ມູນຢ່າງສະໜໍ່າສະເໝີ ແລະ ຫາກເປັນໄປໄດ້ໃຫ້ເກັບຂໍ້ມູນທີ່ຖືກ Backup ໄວ້ໃນທີ່ໆ ບໍ່ມີການເຊື່ອມຕໍ່ກັບຄອມພິວເຕີ ຫຼື ລະບົບເຄືອຂ່າຍອື່ນໆ

- ຕິດຕັ້ງ/ອັບເດດໂປຼແກມປ້ອງກັນໄວລັດ ລວມເຖິງອັບເດດໂປຼແກມອື່ນໆ ໂດຍສະເພາະໂປຼແກມທີ່ມັກມີຂ່າວເລື່ອງຊ່ອງໂຫວ່ຢູ່ເລື້ອຍໆ ເຊັ່ນ: Java ແລະ Adobe Reader ແລະ ອັບເດດລະບົບປະຕິບັດການຢ່າງສະໜໍ່າສະເໝີ

- ບໍ່ຄິກ ຫຼື ເປີດໄຟລທີ່ມາພ້ອມກັບອີເມລທີ່ໜ້າສົງໄສ ຫາກບໍ່ໝັ່ນໃຈວ່າເປັນອີເມລທີ່ໜ້າເຊື່ອຖື ຫຼື ບໍ່ ໃຫ້ສອບຖາມຈາກຜູ້ສົ່ງໂດຍກົງ

- ຫາກມີການແຊ່ຂໍ້ມູນຮ່ວມກັນຜ່ານລະບົບເຄືອຂ່າຍ ໃຫ້ກວດສອບສິດໃນການເຂົ້າເຖິງຂໍ້ມູນແຕ່ລະສ່ວນ ແລະກຳນົດສິດໃຫ້ຜູ້ໃຊ້ມີສິດອ່ານ ຫຼື ແກ້ໄຂສະເພາະໄຟລທີ່ມີຄວາມຈຳເປັນຕ້ອງໃຊ້ສິດເຫລົ່ານັ້ນ

- ຕັ້ງຄ່າ Policy ຂອງລະບົບປະຕິບັດການ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ມັນແວສາມາດເຮັດວຽກຕາມ Directory ຫຼື Path ທີ່ລະບຸໄດ້ [11]

ຈາກວິທີການປ້ອງກັນຕາມທີ່ກ່າວມາຂ້າງຕົ້ນນັ້ນ ຈະສັງເກດໄດ້ວ່າສ່ວນໃຫຍ່ເປັນວິທີທີ່ຜູ້ໃຊ້ທົ່ວໄປມັກຮູ້ກັນດີຢູ່ແລ້ວ ພຽງແຕ່ອາດບໍ່ໃສ່ໃຈທີ່ຈະປະຕິບັດຕາມ ເນື່ອງຈາກຄິດວ່າຕົນເອງບໍ່ໜ້າມີໂອກາດພົບກັບເຫດການເຫລົ່ານີ້ໄດ້ ຊຶ່ງຜູ້ຂຽນຂໍເນັ້ນອີກວ່າການປ້ອງກັນນັ້ນຍ່ອມດີກວ່າການແກ້ໄຂ ໂດຍສະເພາະກັບ CryptoLocker ທີ່ຫາກຜູ້ໃຊ້ບໍ່ເຄີຍ Backup ຂໍ້ມູນແລ້ວ ຜູ້ໃຊ້ກໍຈະສູນເສຍຂໍ້ມູນທັງໝົດໂດຍຖາວອນ ເວັ້ນແຕ່ຜູ້ໃຊ້ຈະເລືອກວິທີການຊຳລະເງີນໃຫ້ກັບຜູ້ບໍ່ຫວັງດີ ຊຶ່ງໂດຍຄວາມເຫັນສ່ວນຕົວຂອງຜູ້ຂຽນນັ້ນບໍ່ສະໜັບສະໜູນວິທີນີ້ ເນື່ອງຈາກບໍ່ມີຫລັກຮັບປະກັນໃດໆ ວ່າເມື່ອຊຳລະເງີນໄປແລ້ວ ຂໍ້ມູນຂອງຜູ້ໃຊ້ຈະສາມາດຖືກຖອດລະຫັດລັບກັບມາເປັນເໝືອນເດີມໄດ້ ລວມເຖິງການຊຳລະເງີນໃຫ້ກັບຜູ້ບໍ່ຫວັງດີນັ້ນ ເທົ່າກັບວ່າເປັນການສະໜັບສະໜູນໃຫ້ຜູ້ບໍ່ຫວັງດີມີແຮງຈູງໃຈທີ່ຈະກະທຳການໃນລັກສະນະນີ້ຕໍ່ໄປໃນອະນາຄົດອີກ

ສະຫຼຸບ

CryptoLocker ເປັນມັນແວປະເພດ Ransomware ຕົວໜຶ່ງທີ່ກຳລັງແພ່ລະບາດຢູ່ໃນປະຈຸບັນ ຊຶ່ງອາດເຮັດໃຫ້ຜູ້ໃຊ້ສູນເສຍຂໍ້ມູນສຳຄັນທັງໝົດໃນເຄື່ອງຄອມພິວເຕີໄດ້ ວິທີການປ້ອງກັນທີ່ດີທີ່ສຸດໃນຕອນນີ້ຄືການ Backup ຂໍ້ມູນ ຕິດຕັ້ງໂປຼແກມປ້ອງກັນໄວຣັສ ອັບເດດໂປຼແກມ ແລະ ລະບົບປະຕິບັດການຢ່າງສະໜໍ່າສະເໝີ ລວມເຖິງການບໍ່ຄຣິກຫຼື ເປີດໄຟລທີ່ມາພ້ອມກັບອີເມລທີ່ໜ້າສົງໄສ ຊຶ່ງລ້ວນແລ້ວແຕ່ເປັນວິທີປະຕິບັດພື້ນຖານໃນການປ້ອງກັນຕົນເອງຈາກເຫດໄພຄຸກຄາມດ້ານສາລະສົນເທດທີ່ອາດເກີດຂຶ້ນໄດ້ທຸກເມື່ອ

ອ້າງອີງ

- http://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Trojan%3aWin32%2fReveton#tab=1

- http://www.computerworld.com/s/article/9215711/Ransomware_squeezes_users_with_bogus_Windows_activation_demand

- http://www.examiner.com/article/crypto-locker-virus-hijacks-your-computer-makes-you-pay-300-ransom-what-to-do

- http://nakedsecurity.sophos.com/2013/10/12/destructive-malware-cryptolocker-on-the-loose

- http://en.wikipedia.org/wiki/Domain_generation_algorithm

- http://www.securelist.com/en/blog/208214109/Cryptolocker_Wants_Your_Money

- http://www.bleepingcomputer.com/forums/t/512668/cryptolocker-developers-charge-10-bitcoins-to-use-new-decryption-service

- http://www.yac.mx/th/guides/virus-guides/20130909-how-to-remove-cryptolocker-ransomware-through-yac-virus-removal-tool.html

- http://blog.malwarebytes.org/intelligence/2013/10/cryptolocker-ransomware-what-you-need-to-know

- http://nakedsecurity.sophos.com/2013/10/18/cryptolocker-ransomware-see-how-it-works-learn-about-prevention-cleanup-and-recovery

- http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#prevent

- https://thaicert.or.th/papers/technical/2013/pa2013te011.html

Porher 02 September 2020 5833 reads

Print

ເປັນທີ່ຮູ້ກັນດີວ່າທຸກຄົນເຄີຍມີປະສົບການທີ່ຄອມພິວເຕີຂອງຕົນເອງຕິດມັນແວ ບໍ່ວ່າຈະເປັນໃນຮູບແບບຂອງTrojans, worms, rootkits ຫຼື ທີ່ຜູ້ໃຊ້ທົ່ວໄປມັກເອີ້ນໂປຼແກມບໍ່ພຶງປະສົງເຫລົ່ານີ້ລວມກັນວ່າ:ໄວຣັສ ຊຶ່ງມັນແວແຕ່ລະປະເພດ ແລະ ແຕ່ລະຕົວກໍຈະໃຫ້ເກີດຜົນກະທົບ ແລະ ຄວາມເສຍຫາຍທີ່ແຕກຕ່າງກັນໄປ ຕົວຢ່າງຂອງມັນແວທີ່ຄົນສ່ວນໃຫຍ່ມັກເຄີຍພົບເຈີໄດ້ແກ່ Trojans ປະເພດ Keylogger ທີ່ແອບລັກຂໍ້ມູນການກົດແປ້ນຄີບອດຂອງຜູ້ໃຊ້ສົ່ງກັບໄປຍັງຜູ້ບໍ່ຫວັງດີ ຫຼື ມັນແວທີ່ແອບຕັ້ງຄ່າຕ່າງໆ ໃນລະບົບປະຕິບັດການ ແລະ ປ້ອງກັນບໍ່ໃຫ້ຜູ້ໃຊ້ເຂົ້າໄປແກ້ໄຂຄ່າດັ່ງກ່າວ ຢ່າງໃດກໍຕາມ ຍັງມີມັນແວຢູ່ປະເພດໜຶ່ງທີ່ຮຽກວ່າ Ransomware ຊຶ່ງບໍ່ໄດ້ໃຊ້ວິທີການລັກຂໍ້ມູນສ່ວນບຸກຄົນຂອງຜູ້ໃຊ້ເໝືອນກັບທີ່ມັນແວໃນສະໄໝນີ້ນິຍົມເຮັດກັນ ຄື “ເອີ້ນຄ່າໄຖ່” ໂດຍການເຮັດໃຫ້ຜູ້ໃຊ້ບໍ່ສາມາດເຂົ້າເຖິງລະບົບ ຫຼື ຂໍ້ມູນໃນຄອມພິວເຕີ ຫຼື ຫລອກລໍ້ດ້ວຍວິທີການໃດໆກໍຕາມທີ່ຈະເຮັດໃຫ້ຜູ້ໃຊ້ຍອມຊຳລະເງີນໃຫ້ກັບຜູ້ບໍ່ຫວັງດີເພື່ອທີ່ຈະແກ້ໄຂບັນຫາທີ່ເກີດຂື້ນ ຊຶ່ງວິທີການຂົ່ມຂູ່ ຫຼື ຫລອກລໍ້ໃຫ້ເຫຍື່ອຊຳລະເງີນນັ້ນມີນຳກັນສາລະພັດວິທີ ບໍ່ວ່າຈະເປັນການຂຶ້ນຂໍ້ຄວາມແອບອ້າງວ່າເປັນເຈົ້າຫນ້າທີ່ລັດທີ່ກວດສອບພົບວ່າຄອມພິວເຕີຂອງເຫຍື່ອຖືກນຳໄປໃຊ້ໃນທາງທີ່ຜິດກົດຫມາຍ [1] ຫຼື ຂຶ້ນຂໍ້ຄວາມຫລອກໃຫ້ຜູ້ໃຊ້ Reactivate Windows ດ້ວຍການໂທລະສັບໄປຍັງເບີທີ່ຜູ້ບໍ່ຫວັງດີໃຫ້ບໍລິການ ຊຶ່ງເປັນການໂທທາງໄກທີ່ເສຍຄ່າໃຊ້ຈ່າຍສູງ [2] ເປັນຕົ້ນ ມັນແວປະເພດ Ransomware ນັ້ນເຄີຍມີການຄົ້ນພົບມາດົນຫລາຍສິບປີແລ້ວ ແຕ່ເນື່ອງຈາກໃນຊ່ວງທີ່ຜ່ານມາບໍ່ດົນນີ້ມີການຄົ້ນພົບ Ransomware ຕົວໃໝ່ທີ່ມີຊື່ວ່າ CryptoLocker ຊຶ່ງກຳລັງຕົກເປັນຂ່າວທີ່ຜູ້ຄົນກຳລັງໃຫ້ຄວາມສົນໃຈ ຜູ້ຂຽນຈຶ່ງໄດ້ຂຽນບົດຄວາມນີ້ເພື່ອໃຫ້ຜູ້ອ່ານໄດ້ຮັບຮູ້ ແລະ ຮູ້ເທົ່າທັນເຖິງມັນແວດັ່ງກ່າວ

ວ່າດ້ວຍເລື່ອງຂອງ CryptoLocker

CryptoLocker ເປັນ Ransomware ເທິງລະບົບປະຕິບັດການ Windows ຕົວລ່າສຸດທີ່ຖືກຄົ້ນພົບເມື່ອຊ່ວງເດືອນ ກັນຍາ 2013 ທີ່ຜ່ານມາ ໂດຍຖືກເຜີຍແຜ່ຜ່ານທາງໄຟລແນບໃນອີເມລທີ່ຫລອກລວງ (ຕົວຢ່າງທີ່ມີຜູ້ເຄີຍພົບ ເຊັ່ນ ອີເມລແຈ້ງການຕິດຕາມວັດສະດຸຈາກ FedEx, UHS ຫຼື UPS ພ້ອມກັບແນບໄຟລ ZIP ຊຶ່ງພາຍໃນມີໄຟລ EXE ທີ່ຖືກປອມແປງວ່າເປັນໄຟລ PDF [3]) ຫຼື ຜ່ານທາງມັນແວປະເພດບັອດເນັດທີ່ເຄີຍຖືກຕິດຕັ້ງລົງໃນເຄື່ອງຂອງຜູ້ໃຊ້ມາກ່ອນ ຫລັກການເຮັດວຽກໂດຍທົ່ວໄປຂອງ CryptoLocker ນັ້ນຄ້າຍຄືກັບ Ransomware ຕົວອື່ນໆ ໃນອະດີດທີ່ຜ່ານມາ ນັ້ນຄືການເຂົ້າລະຫັດລັບຂໍ້ມູນບໍ່ວ່າຈະເປັນໄຟລເອກະສານ ຮູບພາບ ແລະ ໄຟລປະເພດອື່ນໆ ໃນເຄື່ອງຄອມພິວເຕີຂອງເຫຍື່ອ ຈາກນັ້ນຈະຂຶ້ນຂໍ້ຄວາມຂົ່ມຂູ່ໃຫ້ຜູ້ໃຊ້ຊຳລະເງີນພາຍໃນເວລາທີ່ກຳນົດ ກ່ອນທີ່ຂໍ້ມູນທັງໝົດຈະບໍ່ສາມາດຖືກຖອດລະຫັດລັບໄດ້ອີກຕະຫລອດໄປ ທັງນີ້ບໍ່ແມ່ນສະເພາະຂໍ້ມູນໃນຄອມພິວເຕີຂອງເຫຍື່ອເທົ່ານັ້ນທີ່ຖືກເຂົ້າລະຫັດລັບ ແຕ່ຂໍ້ມູນທີ່ແຊ່ຮ່ວມກັນໃນລະບົບເຄືອຂ່າຍກໍຖືກເຂົ້າລະຫັດລັບດ້ວຍເຊັ່ນກັນ:

ຮູບທີ່ 1 ນາມສະກຸນຂອງໄຟລທີ່ຖືກ CryptoLocker ເຂົ້າລະຫັດລັບ (ທີ່ມາ: Naked Security )

ຮູບທີ່ 2 ໜ້າຕ່າງຂອງໂປຼແກມ CryptoLocker ທີ່ຂຶ້ນຂໍ້ຄວາມຂົ່ມຂູ່ໃຫ້ຜູ້ໃຊ້ຊຳລະເງີນ (ທີ່ມາ: Naked Security [4])

ພຶດຕິກຳທີ່ໜ້າສົນໃຈຂອງ CryptoLocker ຢ່າງໜຶ່ງຫລັງຈາກທີ່ຕິດຕັ້ງຕົວເອງລົງໃນຄອມພິວເຕີແລ້ວ ຄືການສ້າງສຸ່ມຊື່ໂດເມນດ້ວຍເທັກນິກ Domain Generation Algorithm [5]ເພື່ອເຊື່ອມຕໍ່ໄປຍັງເຄື່ອງຄວບຄຸມ ແລະ ສັ່ງການ (Command-and-control server) ໃນການດາວໂຫຼດ Public key ທີ່ໃຊ້ສຳລັບເຂົ້າລະຫັດລັບ ຊຶ່ງເທັກນິກການສຸ່ມຊື່ໂດເມນເພື່ອເຊື່ອມຕໍ່ໄປຍັງເຄື່ອງຄວບຄຸມ ແລະ ສັ່ງການນີ້ມັກພົບເຫັນໃນມັນແວສະໄໝໃໝ່ທີ່ແພ່ລະບາດຢູ່ໃນປະຈຸບັນ ໂດຍ Public key ທີ່ຖືກດາວໂຫຼດມານັ້ນໃຊ້ອັນກໍລິທຶມ RSA ທີ່ມີຄວາມຍາວເຖິງ 2048 bits ຊຶ່ງດ້ວຍສະໝັດຕະພາບຂອງຄອມພິວເຕີໃນປະຈຸບັນຍັງບໍ່ສາມາດສຸ່ມຫາ Private key ທີ່ໃຊ້ໃນການຖອດລະຫັດລັບທີ່ມີຄວາມຍາວຂະໜາດນີ້ໃນທາງປະຕິບັດໄດ້ ທັງນີ້ RSA public key ດັ່ງກ່າວເປັນພຽງ Key ທີ່ໃຊ້ໃນການເຂົ້າລະຫັດລັບ Secret key ທີ່ໃຊ້ໃນການເຂົ້າລະຫັດລັບຂໍ້ມູນໃນຄອມພິວເຕີຂອງເຫຍື່ອແທ້ໆ ອີກຢ່າງໜຶ່ງ ໂດຍ Secret key ດັ່ງກ່າວໃຊ້ອັນກໍລິທຶມ AES ຄວາມຍາວ 256 bits ນອກຈາກນີ້ສິ່ງທີ່ໜ້າສົນໃຈອີກຢ່າງຄືຊ່ອງທາງການຊຳລະເງີນ ຊຶ່ງຜູ້ບໍ່ຫວັງດີເປີດໂອກາດໃຫ້ເຫຍື່ອສາມາດຊຳລະເງີນເພື່ອຂໍຮັບ Private key ດ້ວຍ Bitcoin (ຕົວຫຍໍ້: BTC) ຊຶ່ງເປັນສະກຸນເງີນໃນໂລກດິຈິຕອນທີ່ກຳລັງໄດ້ຮັບຄວາມນິຍົມຢູ່ໃນປະຈຸບັນ

ຮູບທີ່ 3 ໜ້າຕ່າງລະບຸຊ່ອງທາງການຊໍາລະເງີນເປັນ Bitcoin (ທີ່ມາ: Securelist [6])

ຮູບທີ່ 4 ໜ້າຫຼັກຂອງເວັບໄຊທີ່ເປີດໃຫ້ບໍລິການຊໍາລະເງີນ (ທີ່ມາ: Bleeping Computer [7])

ຮູບທີ່ 5 ໜ້າຕ່າງຊໍາລະເງີນຫລັງຈາກສໍາເລັດການຄົ້ນຫາ Private key (ທີ່ມາ: Bleeping Computer [7])

ການປ້ອງກັນ ແລະ ແກ້ໄຂ

ປະຈຸບັນຍັງບໍ່ມີວິທີທີ່ຈະແກ້ໄຂບັນຫາຫລັງຈາກທີ່ເຄື່ອງຕິດມັນແວ CryptoLocker ແລະ ຂໍ້ມູນຖືກເຂົ້າລະຫັດລັບໄດ້ຢ່າງສົມບູນ ເພາະເຖິງແມ່ນວ່າການກຳຈັດ CryptoLocker ອອກຈາກຄອມພິວເຕີນັ້ນຈະເປັນເລື່ອງທີ່ງ່າຍເນື່ອງຈາກໂປຼແກມປ້ອງກັນໄວລັດຫຼາຍຕົວໃນປະຈຸບັນສາມາດກວດຈັບໄດ້ແລ້ວ [8][9][10] ແຕ່ຂໍ້ມູນທີ່ຖືກເຂົ້າລະຫັດລັບຢູ່ກໍຍັງບໍ່ສາມາດຖອດລະຫັດລັບອອກມາໄດ້ຢູ່ດີ ຊຶ່ງແນ່ນອນວ່າຜູ້ທີ່ຕົກເປັນເຫຍື່ອຍ່ອມຕ້ອງການໃຫ້ຂໍ້ມູນຂອງຕົນກັບຄືນມາຢູ່ໃນສະພາບເດີມ ນອກຈາກການກຳຈັດມັນແວພຽງຢ່າງດຽວ ດັ່ງນັ້ນໃນເມື່ອຍັງບໍ່ມີວິທີແກ້ໄຂທີ່ສົມບູນ ກໍຄວນຈະປ້ອງກັນຕົນເອງລ່ວງໜ້າກ່ອນທີ່ຈະຕົກເປັນເຫຍື່ອ

ສຳລັບວິທີການປ້ອງກັນນັ້ນ ໄດ້ແກ່:

- Backup ຂໍ້ມູນຢ່າງສະໜໍ່າສະເໝີ ແລະ ຫາກເປັນໄປໄດ້ໃຫ້ເກັບຂໍ້ມູນທີ່ຖືກ Backup ໄວ້ໃນທີ່ໆ ບໍ່ມີການເຊື່ອມຕໍ່ກັບຄອມພິວເຕີ ຫຼື ລະບົບເຄືອຂ່າຍອື່ນໆ

- ຕິດຕັ້ງ/ອັບເດດໂປຼແກມປ້ອງກັນໄວລັດ ລວມເຖິງອັບເດດໂປຼແກມອື່ນໆ ໂດຍສະເພາະໂປຼແກມທີ່ມັກມີຂ່າວເລື່ອງຊ່ອງໂຫວ່ຢູ່ເລື້ອຍໆ ເຊັ່ນ: Java ແລະ Adobe Reader ແລະ ອັບເດດລະບົບປະຕິບັດການຢ່າງສະໜໍ່າສະເໝີ

- ບໍ່ຄິກ ຫຼື ເປີດໄຟລທີ່ມາພ້ອມກັບອີເມລທີ່ໜ້າສົງໄສ ຫາກບໍ່ໝັ່ນໃຈວ່າເປັນອີເມລທີ່ໜ້າເຊື່ອຖື ຫຼື ບໍ່ ໃຫ້ສອບຖາມຈາກຜູ້ສົ່ງໂດຍກົງ

- ຫາກມີການແຊ່ຂໍ້ມູນຮ່ວມກັນຜ່ານລະບົບເຄືອຂ່າຍ ໃຫ້ກວດສອບສິດໃນການເຂົ້າເຖິງຂໍ້ມູນແຕ່ລະສ່ວນ ແລະກຳນົດສິດໃຫ້ຜູ້ໃຊ້ມີສິດອ່ານ ຫຼື ແກ້ໄຂສະເພາະໄຟລທີ່ມີຄວາມຈຳເປັນຕ້ອງໃຊ້ສິດເຫລົ່ານັ້ນ

- ຕັ້ງຄ່າ Policy ຂອງລະບົບປະຕິບັດການ ເພື່ອປ້ອງກັນບໍ່ໃຫ້ມັນແວສາມາດເຮັດວຽກຕາມ Directory ຫຼື Path ທີ່ລະບຸໄດ້ [11]

ຈາກວິທີການປ້ອງກັນຕາມທີ່ກ່າວມາຂ້າງຕົ້ນນັ້ນ ຈະສັງເກດໄດ້ວ່າສ່ວນໃຫຍ່ເປັນວິທີທີ່ຜູ້ໃຊ້ທົ່ວໄປມັກຮູ້ກັນດີຢູ່ແລ້ວ ພຽງແຕ່ອາດບໍ່ໃສ່ໃຈທີ່ຈະປະຕິບັດຕາມ ເນື່ອງຈາກຄິດວ່າຕົນເອງບໍ່ໜ້າມີໂອກາດພົບກັບເຫດການເຫລົ່ານີ້ໄດ້ ຊຶ່ງຜູ້ຂຽນຂໍເນັ້ນອີກວ່າການປ້ອງກັນນັ້ນຍ່ອມດີກວ່າການແກ້ໄຂ ໂດຍສະເພາະກັບ CryptoLocker ທີ່ຫາກຜູ້ໃຊ້ບໍ່ເຄີຍ Backup ຂໍ້ມູນແລ້ວ ຜູ້ໃຊ້ກໍຈະສູນເສຍຂໍ້ມູນທັງໝົດໂດຍຖາວອນ ເວັ້ນແຕ່ຜູ້ໃຊ້ຈະເລືອກວິທີການຊຳລະເງີນໃຫ້ກັບຜູ້ບໍ່ຫວັງດີ ຊຶ່ງໂດຍຄວາມເຫັນສ່ວນຕົວຂອງຜູ້ຂຽນນັ້ນບໍ່ສະໜັບສະໜູນວິທີນີ້ ເນື່ອງຈາກບໍ່ມີຫລັກຮັບປະກັນໃດໆ ວ່າເມື່ອຊຳລະເງີນໄປແລ້ວ ຂໍ້ມູນຂອງຜູ້ໃຊ້ຈະສາມາດຖືກຖອດລະຫັດລັບກັບມາເປັນເໝືອນເດີມໄດ້ ລວມເຖິງການຊຳລະເງີນໃຫ້ກັບຜູ້ບໍ່ຫວັງດີນັ້ນ ເທົ່າກັບວ່າເປັນການສະໜັບສະໜູນໃຫ້ຜູ້ບໍ່ຫວັງດີມີແຮງຈູງໃຈທີ່ຈະກະທຳການໃນລັກສະນະນີ້ຕໍ່ໄປໃນອະນາຄົດອີກ

ສະຫຼຸບ

CryptoLocker ເປັນມັນແວປະເພດ Ransomware ຕົວໜຶ່ງທີ່ກຳລັງແພ່ລະບາດຢູ່ໃນປະຈຸບັນ ຊຶ່ງອາດເຮັດໃຫ້ຜູ້ໃຊ້ສູນເສຍຂໍ້ມູນສຳຄັນທັງໝົດໃນເຄື່ອງຄອມພິວເຕີໄດ້ ວິທີການປ້ອງກັນທີ່ດີທີ່ສຸດໃນຕອນນີ້ຄືການ Backup ຂໍ້ມູນ ຕິດຕັ້ງໂປຼແກມປ້ອງກັນໄວຣັສ ອັບເດດໂປຼແກມ ແລະ ລະບົບປະຕິບັດການຢ່າງສະໜໍ່າສະເໝີ ລວມເຖິງການບໍ່ຄຣິກຫຼື ເປີດໄຟລທີ່ມາພ້ອມກັບອີເມລທີ່ໜ້າສົງໄສ ຊຶ່ງລ້ວນແລ້ວແຕ່ເປັນວິທີປະຕິບັດພື້ນຖານໃນການປ້ອງກັນຕົນເອງຈາກເຫດໄພຄຸກຄາມດ້ານສາລະສົນເທດທີ່ອາດເກີດຂຶ້ນໄດ້ທຸກເມື່ອ

ອ້າງອີງ

- http://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Trojan%3aWin32%2fReveton#tab=1

- http://www.computerworld.com/s/article/9215711/Ransomware_squeezes_users_with_bogus_Windows_activation_demand

- http://www.examiner.com/article/crypto-locker-virus-hijacks-your-computer-makes-you-pay-300-ransom-what-to-do

- http://nakedsecurity.sophos.com/2013/10/12/destructive-malware-cryptolocker-on-the-loose

- http://en.wikipedia.org/wiki/Domain_generation_algorithm

- http://www.securelist.com/en/blog/208214109/Cryptolocker_Wants_Your_Money

- http://www.bleepingcomputer.com/forums/t/512668/cryptolocker-developers-charge-10-bitcoins-to-use-new-decryption-service

- http://www.yac.mx/th/guides/virus-guides/20130909-how-to-remove-cryptolocker-ransomware-through-yac-virus-removal-tool.html

- http://blog.malwarebytes.org/intelligence/2013/10/cryptolocker-ransomware-what-you-need-to-know

- http://nakedsecurity.sophos.com/2013/10/18/cryptolocker-ransomware-see-how-it-works-learn-about-prevention-cleanup-and-recovery

- http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information#prevent

- https://thaicert.or.th/papers/technical/2013/pa2013te011.html