Tor Network ແມ່ນຫຍັງ?

Tor Network ແມ່ນຫຍັງ?

ໃນຄວາມເປັນຈິງ ລະບົບເຄືອຂ່າຍທີ່ເອີ້ນວ່າ “Tor Network” ໄດ້ມີການນຳໃຊ້ມາໃນໄລຍະໜຶ່ງແລ້ວ ແລະ ຖ້າຈຳເປັນຕ້ອງເຊື່ອມຕໍ່ສັນຍານເຄືອຂ່າຍໄຮ້ສາຍສາທາລະນະ (Public Wi-Fi) ເຂົ້າກັບເຄື່ອງຄອມພິວເຕີ ຫຼື ສະມາດໂຟນຂອງເຮົາ, ຖ້າປະຕິບັດຕາມຫຼັກການດ້ານຄວາມປອດໄພຄອມພິວເຕີແລ້ວ ຖືວ່າ ການເຊື່ອມຕໍ່ແບບນີ້ແມ່ນມີຄວາມສ່ຽງຫຼາຍ ເພາະອາດຈະຫຼົງໄປເຊື່ອມຕໍ່ກັບເຄືອຂ່າຍທີ່ແຮັກເກີສ້າງຂຶ້ນ ແລະ ອາດນຳໄປເຖິງການສູນເສຍຂໍ້ມູນທີ່ສຳຄັນໃນເຄື່ອງຄອມພິວເຕີຂອງເຮົາໄປ. ສະນັ້ນ, ຈຶ່ງຈຳເປັນຕ້ອງຊອກຫາວິທີການເພື່ອປົກປ້ອງການສົ່ງຂໍ້ມູນຂອງເຄື່ອງຄອມພິວເຕີໃຫ້ມີຄວາມປອດໄພຂຶ້ນ, ຖ້າຈະໄປນຳໃຊ້ການບໍລິການ VPN ແມ່ນມີຄ່າບໍລິການທີ່ສູງຫຼາຍ. ສະນັ້ນ, ຈຶ່ງຕ້ອງຫັນມານຳໃຊ້ ແລະ ສຶກສາລະບົບເຄືອຂ່າຍແບບ Tor Network ວ່າມັນແມ່ນຫຍັງ ແລະ ມີຫຼັກການເຮັດວຽກແບບໃດ.

Tor ຫຼື Onion Network ແມ່ນຄຳເວົ້າທີ່ຫຼາຍໆຄົນມັກເອີ້ນກັນ ຊຶ່ງແມ່ນຮູບແບບການສົ່ງຂໍ້ມູນຊະນິດໜຶ່ງທີ່ສາມາດເວົ້າໄດ້ວ່າ ໜ້າຈະມີຄວາມປອດໄພສູງຫຼາຍ ແຕ່ໃນຄວາມປອດໄພຂອງລະບົບເຄືອຂ່າຍໃນລັກສະນະແບບນີ້ ກໍ່ຍັງຄົງມີຂໍ້ເສຍ ນັ້ນກໍ່ຄື Tor Network ມີຄວາມຊັກຊ້າໃນການສົ່ງຂໍ້ມູນ ເນື່ອງຈາກຕ້ອງໄດ້ມີການເຂົ້າລະຫັດ (Encrypt) ຂໍ້ມູນຫຼາຍຊັ້ນ.

ໂດຍປົກກະຕິແລ້ວ ເວລາເຮົາສົ່ງຂໍ້ມູນຈາກເຄື່ອງຕົ້ນທາງ ໄປຫາ ປາຍທາງ ຂະບວນການສົ່ງຂໍ້ມູນກໍ່ຈະສົ່ງໄປຫາ Router ກ່ອນ ແລ້ວຈຶ່ງສົ່ງຕໍ່ (Forward) ໄປເລື່ອຍໆ ຈົນກວ່າຈະເຖິງປາຍທາງ. ແຕ່ຖ້າເປັນຂໍ້ມູນທີ່ສົ່ງໃນລັກສະນະຂອງຂໍ້ມູນຕົວອັກສອນແບບທຳມະດາ (Plain Text) ກໍ່ອາດຈະຖືກລັດເອົາຂໍ້ມູນໂດຍແຮັກເກີ ຖ້າຫາກວ່າເຮົາຫຼົງໄປເຊື່ອມຕໍ່ກັບ Wifi hotspot ທີ່ແຮັກເກີສ້າງຂຶ້ນມາ ເພື່ອທຳການໂຈມຕີແບບ Man in the middle[1]. ເພາະສະນັ້ນແລ້ວ ລະບົບເຄືອຂ່າຍ Tor Network ຈຶ່ງມີຄວາມປອດໄພຫຼາຍກວ່າ ໂດຍມີຫຼັກການທຳງານ ດັ່ງນີ້:

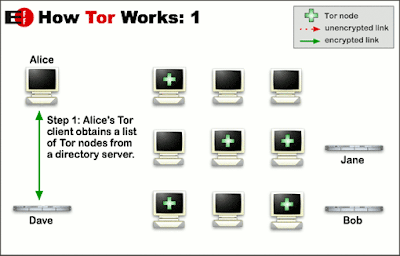

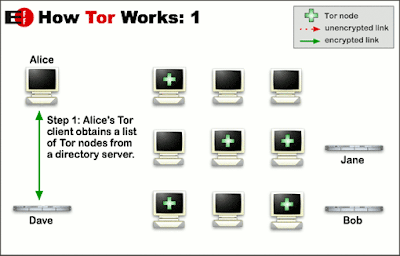

ຕົວຢ່າງ 1 :

ເມື່ອ ເຄື່ອງຄອມພິວຕີຂອງ Alice ຕ້ອງການສົ່ງຂໍ້ມູນ ໄປຫາ ເຄື່ອງຄອມພິວເຕີ ຂອງ Bob. ເຄື່ອງຄອມ ພິວຕີຂອງ Alice ກໍ່ຈະໄປຖາມ Directory Server ເພື່ອກວດສອບ Tor Node ຕ່າງໆທີ່ຢູ່ໃນລະບົບເຄືອຂ່າຍ Tor.

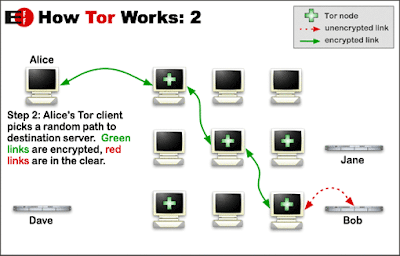

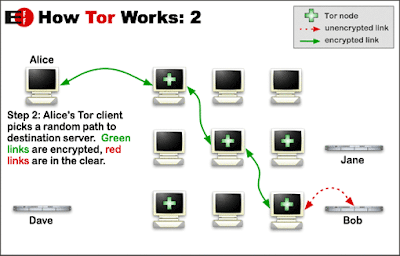

ຕົວຢ່າງ 2 :

ຫຼັງຈາກນັ້ນ, ເຄື່ອງຄອມພິວຕີຂອງ Alice ກໍ່ຈະສົ່ງຂໍ້ມູນເປັນລັກສະນະການສົ່ງຕໍ່ໄປເລື້ອຍໆຜ່ານລະບົບເຄືອຂ່າຍ Tor ຈາກ Node ໜຶ່ງ ໄປຫາອີກ Node ໜຶ່ງຈົນເຖິງປາຍທາງ ຊຶ່ງໃນນີ້ໝາຍເຖິງ ເຄື່ອງຄອມ ພິວຕີຂອງ Bob.

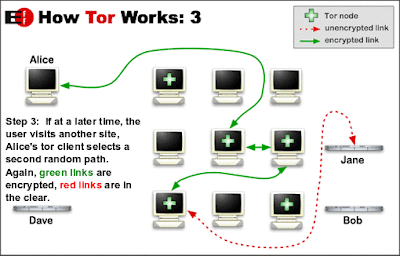

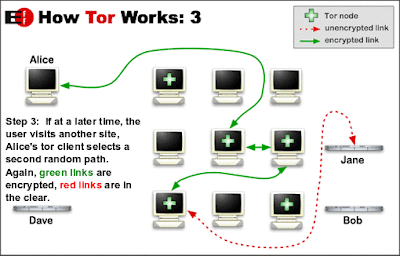

ຕົວຢ່າງ 3 :

ຈຸດສຳຄັນທີ່ສຸດໃນນີ້ກໍ່ຄື ຖ້າຫາກວ່າ ເຄື່ອງຄອມພິວຕີຂອງ Alice ຕ້ອງການສົ່ງຂໍ້ມູນຫາ ເຄື່ອງຄອມພິວຕີ ຂອງ Jane, ເສັ້ນທາງການສົ່ງຂໍ້ມູນ ຈະບໍ່ໃຊ້ເສັ້ນທາງເກົ່າອີກແລ້ວ ຊຶ່ງເສັ້ນທາງການສົ່ງຂໍ້ມູນຈະເປັນລັກສະນະການເດົາສຸ່ມ (Random Path) ໄປຫາປາຍທາງ.

ຈາກຮູບພາບທັງສາມຂ້າງເທິງ ຈະເຫັນໄດ້ວ່າ ພຽງແຕ່ Random Path ກໍ່ສາມາດສ້າງຄວາມປອດໄພໄດ້ໃນລະບັບໜຶ່ງແລ້ວ ແຕ່ສິ່ງທີ່ກ່າວມາຂ້າງຕົ້ນເປັນພຽງຮູບແບບ ການຮັບ-ການສົ່ງ ຂໍ້ມູນໃນລະບົບເຄືອຂ່າຍ TOR Network ເທົ່ານັ້ນ. ຖ້າສັງເກດຈາກເສັ້ນ ສີຂຽວ ແລະ ສີແດງ ໂດຍແຕ່ລະເສັ້ນທາງການສົ່ງຂໍ້ມູນຈະມີການເຂົ້າລະຫັດ (Encryption) ລະຫວ່າງ Node[2] ທີ່ມີການເຊື່ອມຕໍ່ເປັນ Peer-to-peer[3] ຊຶ່ງຈະມີການ Encryption Data[4] ດ້ວຍລະຫັດກະແຈສາທາລະນະ (Public Key)[5] 1 key ແລະ ຈະເຂົ້າລະຫັດຊ້ອນໄປເລື້ອຍໆ ດ້ວຍຫຼັກການແລກປ່ຽນກະແຈເຂົ້າລະຫັດລັບຂອງຂໍ້ມູນ ຫຼື ເອີ້ນວ່າຂະບວນການສ້າງຄວາມລັບຂອງຂໍ້ມູນ ຊຶ່ງເປັນການຄຳນວນໃນແບບ Algorithm Diffie-Hellman[6]. ມາເຖິງຈຸດນີ້, ຈະຂໍອະທິບາຍຕື່ມກ່ຽວກັບການເຂົ້າລະຫັດໃນລະບົບເຄືອຂ່າຍ TOR Network ດັ່ງນີ້:

ໃນຂັ້ນຕອນທຳອິດ ເຄື່ອງຄອມພິວຕີຂອງ Alice ຕ້ອງການສົ່ງຂໍ້ມູນຫາ ເຄື່ອງຄອມພິວຕີຂອງ Bob ຊຶ່ງຈະສົ່ງຂໍ້ມູນຜ່ານທັງໝົດ 3 ໂດຍ Node ສຸດທ້າຍ ເອີ້ນວ່າ Exit Node (ໃນນີ້ຂໍກຳນົດ Node ເປັນ N) ສິ່ງທີ່ລະບົບເຄືອຂ່າຍ Tor ເຮັດກໍ່ຄືການແລກປ່ຽນ Key ລະຫວ່າງ Node ທີ່ເຊື່ອມຕໍ່ກັນໃນລັກສະນະດັ່ງນີ້:

Alice <- Key1 -> N1 <- Key2 -> N2 <- Key3 -> N3 <- Plain Text -> Bob

ຊຶ່ງ Packet ທີ່ສົ່ງອອກໄປນັ້ນ ຈະຖືກເຂົ້າລະຫັດໂດຍ Alice ໄວ້ທັງໝົດ 3 Key ດັ່ງນີ້:

- ຂັ້ນທຳອິດ: Alice ສ້າງຂໍ້ຄວາມຂຶ້ນມາ ແລ້ວນຳເອົາຄ່າຂອງ key3 ມາເຂົ້າລະຫັດຂໍ້ຄວາມ ກ່ອນທີ່ຈະໄດ້ຄ່າຂອງ Cipher (ໃນນີ້ກຳນົດເປັນ C1 ຫຼື ຂໍ້ຄວາມ + key1 = C1)

- ຂັ້ນຕອນທີ ສອງ: Alice ທຳການເຂົ້າລະຫັດ ຄັ້ງທີສອງ ດ້ວຍ key2 ຈາກ C1 + key2 = C2

- ຂັ້ນຕອນທີ ສາມ: Alice ທຳການເຂົ້າລະຫັດ ຄັ້ງທີສາມ ດ້ວຍ key3 ຈາກ C2 + key3 = C3

- ຂັ້ນຕອນທີ ສີ່: Alice ທຳການສົ່ງຂໍ້ມູນທີ່ເຂົ້າລະຫັດສຳເລັດແລ້ວ ຊຶ່ງໃນນີ້ກໍ່ຄື C3 ໄປຫາ Node 1, ຫຼັງຈາກນັ້ນ Node 1 ກໍ່ທຳການຖອດລະຫັດດ້ວຍ key1 ຊຶ່ງຈະໄດ້ຄ່າຂອງ C2 ອອກມາ.

- ຂັ້ນຕອນທີ ຫ້າ: Node 1 ກໍ່ຈະສົ່ງຄ່າຂອງ C2 ໄປຫາ Node 2 ແລ້ວກໍ່ຖອດລະຫັດດ້ວຍ key2 ຊຶ່ງຈະໄດ້ຄ່າຂອງ C1 ອອກມາ.

- ຂັ້ນຕອນສຸດທ້າຍ: Node 2 ທຳການສົ່ງຂໍ້ມູນ C1 ໄປຫາ Node 3 ຊຶ່ງຈະເປັນ Exit Node ກໍ່ຈະໄດ້ຂໍ້ຄວາມ ກ່ອນທີ່ຈະສົ່ງໄປໃຫ້ Bob ນັ້ນເອງ.

ເອກະສານອ້າງອີງ:

- https://www.laocert.gov.la/Article-4-

- https://en.wikipedia.org/wiki/Node_(computer_science)

- https://techterms.com/definition/p2p

- https://digitalguardian.com/blog/what-data-encryption

- https://searchsecurity.techtarget.com/definition/public-key

- https://en.wikipedia.org/wiki/Diffie%E2%80%93Hellman_key_exchange

- https://icesuntisuk.blogspot.com/2016/12/tor-network.html

- https://www.torproject.org/

Porher 24 January 2019 6348 reads

Print

ໃນຄວາມເປັນຈິງ ລະບົບເຄືອຂ່າຍທີ່ເອີ້ນວ່າ “Tor Network” ໄດ້ມີການນຳໃຊ້ມາໃນໄລຍະໜຶ່ງແລ້ວ ແລະ ຖ້າຈຳເປັນຕ້ອງເຊື່ອມຕໍ່ສັນຍານເຄືອຂ່າຍໄຮ້ສາຍສາທາລະນະ (Public Wi-Fi) ເຂົ້າກັບເຄື່ອງຄອມພິວເຕີ ຫຼື ສະມາດໂຟນຂອງເຮົາ, ຖ້າປະຕິບັດຕາມຫຼັກການດ້ານຄວາມປອດໄພຄອມພິວເຕີແລ້ວ ຖືວ່າ ການເຊື່ອມຕໍ່ແບບນີ້ແມ່ນມີຄວາມສ່ຽງຫຼາຍ ເພາະອາດຈະຫຼົງໄປເຊື່ອມຕໍ່ກັບເຄືອຂ່າຍທີ່ແຮັກເກີສ້າງຂຶ້ນ ແລະ ອາດນຳໄປເຖິງການສູນເສຍຂໍ້ມູນທີ່ສຳຄັນໃນເຄື່ອງຄອມພິວເຕີຂອງເຮົາໄປ. ສະນັ້ນ, ຈຶ່ງຈຳເປັນຕ້ອງຊອກຫາວິທີການເພື່ອປົກປ້ອງການສົ່ງຂໍ້ມູນຂອງເຄື່ອງຄອມພິວເຕີໃຫ້ມີຄວາມປອດໄພຂຶ້ນ, ຖ້າຈະໄປນຳໃຊ້ການບໍລິການ VPN ແມ່ນມີຄ່າບໍລິການທີ່ສູງຫຼາຍ. ສະນັ້ນ, ຈຶ່ງຕ້ອງຫັນມານຳໃຊ້ ແລະ ສຶກສາລະບົບເຄືອຂ່າຍແບບ Tor Network ວ່າມັນແມ່ນຫຍັງ ແລະ ມີຫຼັກການເຮັດວຽກແບບໃດ.

Tor ຫຼື Onion Network ແມ່ນຄຳເວົ້າທີ່ຫຼາຍໆຄົນມັກເອີ້ນກັນ ຊຶ່ງແມ່ນຮູບແບບການສົ່ງຂໍ້ມູນຊະນິດໜຶ່ງທີ່ສາມາດເວົ້າໄດ້ວ່າ ໜ້າຈະມີຄວາມປອດໄພສູງຫຼາຍ ແຕ່ໃນຄວາມປອດໄພຂອງລະບົບເຄືອຂ່າຍໃນລັກສະນະແບບນີ້ ກໍ່ຍັງຄົງມີຂໍ້ເສຍ ນັ້ນກໍ່ຄື Tor Network ມີຄວາມຊັກຊ້າໃນການສົ່ງຂໍ້ມູນ ເນື່ອງຈາກຕ້ອງໄດ້ມີການເຂົ້າລະຫັດ (Encrypt) ຂໍ້ມູນຫຼາຍຊັ້ນ.

ໂດຍປົກກະຕິແລ້ວ ເວລາເຮົາສົ່ງຂໍ້ມູນຈາກເຄື່ອງຕົ້ນທາງ ໄປຫາ ປາຍທາງ ຂະບວນການສົ່ງຂໍ້ມູນກໍ່ຈະສົ່ງໄປຫາ Router ກ່ອນ ແລ້ວຈຶ່ງສົ່ງຕໍ່ (Forward) ໄປເລື່ອຍໆ ຈົນກວ່າຈະເຖິງປາຍທາງ. ແຕ່ຖ້າເປັນຂໍ້ມູນທີ່ສົ່ງໃນລັກສະນະຂອງຂໍ້ມູນຕົວອັກສອນແບບທຳມະດາ (Plain Text) ກໍ່ອາດຈະຖືກລັດເອົາຂໍ້ມູນໂດຍແຮັກເກີ ຖ້າຫາກວ່າເຮົາຫຼົງໄປເຊື່ອມຕໍ່ກັບ Wifi hotspot ທີ່ແຮັກເກີສ້າງຂຶ້ນມາ ເພື່ອທຳການໂຈມຕີແບບ Man in the middle[1]. ເພາະສະນັ້ນແລ້ວ ລະບົບເຄືອຂ່າຍ Tor Network ຈຶ່ງມີຄວາມປອດໄພຫຼາຍກວ່າ ໂດຍມີຫຼັກການທຳງານ ດັ່ງນີ້:

ຕົວຢ່າງ 1 :

ເມື່ອ ເຄື່ອງຄອມພິວຕີຂອງ Alice ຕ້ອງການສົ່ງຂໍ້ມູນ ໄປຫາ ເຄື່ອງຄອມພິວເຕີ ຂອງ Bob. ເຄື່ອງຄອມ ພິວຕີຂອງ Alice ກໍ່ຈະໄປຖາມ Directory Server ເພື່ອກວດສອບ Tor Node ຕ່າງໆທີ່ຢູ່ໃນລະບົບເຄືອຂ່າຍ Tor.

ຕົວຢ່າງ 2 :

ຫຼັງຈາກນັ້ນ, ເຄື່ອງຄອມພິວຕີຂອງ Alice ກໍ່ຈະສົ່ງຂໍ້ມູນເປັນລັກສະນະການສົ່ງຕໍ່ໄປເລື້ອຍໆຜ່ານລະບົບເຄືອຂ່າຍ Tor ຈາກ Node ໜຶ່ງ ໄປຫາອີກ Node ໜຶ່ງຈົນເຖິງປາຍທາງ ຊຶ່ງໃນນີ້ໝາຍເຖິງ ເຄື່ອງຄອມ ພິວຕີຂອງ Bob.

ຕົວຢ່າງ 3 :

ຈຸດສຳຄັນທີ່ສຸດໃນນີ້ກໍ່ຄື ຖ້າຫາກວ່າ ເຄື່ອງຄອມພິວຕີຂອງ Alice ຕ້ອງການສົ່ງຂໍ້ມູນຫາ ເຄື່ອງຄອມພິວຕີ ຂອງ Jane, ເສັ້ນທາງການສົ່ງຂໍ້ມູນ ຈະບໍ່ໃຊ້ເສັ້ນທາງເກົ່າອີກແລ້ວ ຊຶ່ງເສັ້ນທາງການສົ່ງຂໍ້ມູນຈະເປັນລັກສະນະການເດົາສຸ່ມ (Random Path) ໄປຫາປາຍທາງ.

ຈາກຮູບພາບທັງສາມຂ້າງເທິງ ຈະເຫັນໄດ້ວ່າ ພຽງແຕ່ Random Path ກໍ່ສາມາດສ້າງຄວາມປອດໄພໄດ້ໃນລະບັບໜຶ່ງແລ້ວ ແຕ່ສິ່ງທີ່ກ່າວມາຂ້າງຕົ້ນເປັນພຽງຮູບແບບ ການຮັບ-ການສົ່ງ ຂໍ້ມູນໃນລະບົບເຄືອຂ່າຍ TOR Network ເທົ່ານັ້ນ. ຖ້າສັງເກດຈາກເສັ້ນ ສີຂຽວ ແລະ ສີແດງ ໂດຍແຕ່ລະເສັ້ນທາງການສົ່ງຂໍ້ມູນຈະມີການເຂົ້າລະຫັດ (Encryption) ລະຫວ່າງ Node[2] ທີ່ມີການເຊື່ອມຕໍ່ເປັນ Peer-to-peer[3] ຊຶ່ງຈະມີການ Encryption Data[4] ດ້ວຍລະຫັດກະແຈສາທາລະນະ (Public Key)[5] 1 key ແລະ ຈະເຂົ້າລະຫັດຊ້ອນໄປເລື້ອຍໆ ດ້ວຍຫຼັກການແລກປ່ຽນກະແຈເຂົ້າລະຫັດລັບຂອງຂໍ້ມູນ ຫຼື ເອີ້ນວ່າຂະບວນການສ້າງຄວາມລັບຂອງຂໍ້ມູນ ຊຶ່ງເປັນການຄຳນວນໃນແບບ Algorithm Diffie-Hellman[6]. ມາເຖິງຈຸດນີ້, ຈະຂໍອະທິບາຍຕື່ມກ່ຽວກັບການເຂົ້າລະຫັດໃນລະບົບເຄືອຂ່າຍ TOR Network ດັ່ງນີ້:

ໃນຂັ້ນຕອນທຳອິດ ເຄື່ອງຄອມພິວຕີຂອງ Alice ຕ້ອງການສົ່ງຂໍ້ມູນຫາ ເຄື່ອງຄອມພິວຕີຂອງ Bob ຊຶ່ງຈະສົ່ງຂໍ້ມູນຜ່ານທັງໝົດ 3 ໂດຍ Node ສຸດທ້າຍ ເອີ້ນວ່າ Exit Node (ໃນນີ້ຂໍກຳນົດ Node ເປັນ N) ສິ່ງທີ່ລະບົບເຄືອຂ່າຍ Tor ເຮັດກໍ່ຄືການແລກປ່ຽນ Key ລະຫວ່າງ Node ທີ່ເຊື່ອມຕໍ່ກັນໃນລັກສະນະດັ່ງນີ້:

Alice <- Key1 -> N1 <- Key2 -> N2 <- Key3 -> N3 <- Plain Text -> Bob

ຊຶ່ງ Packet ທີ່ສົ່ງອອກໄປນັ້ນ ຈະຖືກເຂົ້າລະຫັດໂດຍ Alice ໄວ້ທັງໝົດ 3 Key ດັ່ງນີ້:

- ຂັ້ນທຳອິດ: Alice ສ້າງຂໍ້ຄວາມຂຶ້ນມາ ແລ້ວນຳເອົາຄ່າຂອງ key3 ມາເຂົ້າລະຫັດຂໍ້ຄວາມ ກ່ອນທີ່ຈະໄດ້ຄ່າຂອງ Cipher (ໃນນີ້ກຳນົດເປັນ C1 ຫຼື ຂໍ້ຄວາມ + key1 = C1)

- ຂັ້ນຕອນທີ ສອງ: Alice ທຳການເຂົ້າລະຫັດ ຄັ້ງທີສອງ ດ້ວຍ key2 ຈາກ C1 + key2 = C2

- ຂັ້ນຕອນທີ ສາມ: Alice ທຳການເຂົ້າລະຫັດ ຄັ້ງທີສາມ ດ້ວຍ key3 ຈາກ C2 + key3 = C3

- ຂັ້ນຕອນທີ ສີ່: Alice ທຳການສົ່ງຂໍ້ມູນທີ່ເຂົ້າລະຫັດສຳເລັດແລ້ວ ຊຶ່ງໃນນີ້ກໍ່ຄື C3 ໄປຫາ Node 1, ຫຼັງຈາກນັ້ນ Node 1 ກໍ່ທຳການຖອດລະຫັດດ້ວຍ key1 ຊຶ່ງຈະໄດ້ຄ່າຂອງ C2 ອອກມາ.

- ຂັ້ນຕອນທີ ຫ້າ: Node 1 ກໍ່ຈະສົ່ງຄ່າຂອງ C2 ໄປຫາ Node 2 ແລ້ວກໍ່ຖອດລະຫັດດ້ວຍ key2 ຊຶ່ງຈະໄດ້ຄ່າຂອງ C1 ອອກມາ.

- ຂັ້ນຕອນສຸດທ້າຍ: Node 2 ທຳການສົ່ງຂໍ້ມູນ C1 ໄປຫາ Node 3 ຊຶ່ງຈະເປັນ Exit Node ກໍ່ຈະໄດ້ຂໍ້ຄວາມ ກ່ອນທີ່ຈະສົ່ງໄປໃຫ້ Bob ນັ້ນເອງ.

ເອກະສານອ້າງອີງ:

- https://www.laocert.gov.la/Article-4-

- https://en.wikipedia.org/wiki/Node_(computer_science)

- https://techterms.com/definition/p2p

- https://digitalguardian.com/blog/what-data-encryption

- https://searchsecurity.techtarget.com/definition/public-key

- https://en.wikipedia.org/wiki/Diffie%E2%80%93Hellman_key_exchange

- https://icesuntisuk.blogspot.com/2016/12/tor-network.html

- https://www.torproject.org/