ຜູ້ຊ່ຽວຊານຫຼາຍຝ່າຍເຕືອນ ໃຫ້ຜູ້ໃຊ້ Exchange Server ອັບເດດແພັດ (Patch) ປິດຊ່ອງ ໂຫວ່ທີ່ຫາກໍ່ຖຶກໃຊ້ງານ

ກ່ອນໜ້ານີ້ມີການເພີ່ມຊ່ອງໂຫວ່ 4 ລາຍການ ຄື CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 ແລະ CVE-2021-27065 ຊຶ່ງມີການຕັ້ງຊື່ກຸ່ມຊ່ອງໂຫວ່ນີ້ວ່າ ‘ProxyLogon’ ຊຶ່ງສາມາດຖຶກໃຊ້ຮ່ວມກັນ (Chain) ເພື່ອເຂົ້າແຊກແຊງກັບ Server Exchange ໃນເວີຊັ່ນ 2013, 2016 ແລະ 2019 ໄດ້ ໂດຍມີຫຼັກຖານຢັ້ງຢືນວ່າມີ Hackers ຈີນ ໄດ້ໃຊ້ງານຊ່ອງໂຫວ່ດັ່ງກ່າວເມື່ອໂຈມຕີເຫຍື່ອ ຈຶ່ງເປັນທີ່ມາຂອງຄວາມກັງວົນຈາກຜູ້ຊ່ຽວຊານຂອງຫຼາຍໆຝ່າຍ ທັງ Microsoft ເອງ ແລະ CISA.

ເມື່ອບໍ່ດົນມານີ້ໃນທາງດ້ານຂອງ Mandiant ລາຍງານເພີ່ມເຕີມວ່າ ພົບການໂຈມຕີ ProxyLogon ກັບໜ່ວຍງານລັດຖະບານລະດັບທ້ອງຖິ່ນຂອງອາເມລິກາ ແລະ ກຸ່ມທຸລະກິດອື່ນໆ ທັງໃນອາເມລິກາຈົນເຖິງອາຊີຕາເວັນອອກສຽ່ງໃຕ້ ນອກຈາກນີ້ຍັງຄາດວ່າມີ Hackers ຫຼາຍກວ່າໜຶ່ງກຸ່ມທີ່ໃຊ້ຊ່ອງໂຫວ່ນີ້.

ການແພັດ (Patch)

ມີເລື່ອງທີ່ຈະຕ້ອງຮູ້ກ່ຽວກັບທາງການແພັດ (Patch) ກໍ່ຄືການພົບບັນຫາໃນຜູ້ໃຊ້ງານທີ່ມີການເປີດ User Account Control (UAC) ຊຶ່ງອາດເຮັດໃຫ້ແພັດບໍ່ສົມບູນເພາະບາງໄຟລ໌ອາດຈະບໍ່ໄດ້ຮັບການອັບເດດ ກໍລະນີເມື່ອຜູ້ໃຊ້ອັບເດດແບບ Manual ດ້ວຍການກົດ ທີ່ MSP Installer ໃນນາມຂອງຜູ້ໃຊ້ງານປົກກະຕິ ເພາະ Service ເກົ່າບໍ່ໄດ້ຖືກປິດຢ່າງຖືກຕ້ອງ ຊຶ່ງຍັງບໍ່ມີຫຍັງແຈ້ງເຕືອນຂໍ້ຜິດພາດອີກດ້ວຍ ສິ່ງດຽວທີ່ບົ່ງບອກໄດ້ຄືສັງເກດເຫັນວ່າ Outlook Web ແລະ Exchange Control Panel ຈະຢຸດລົງທັນທີ.

ຂໍ້ແນະນໍາໃນການປ້ອງກັນ ແລະ ແກ້ໄຂ

- ເປີດ (Run) Command Line as an Administrator;

- ໃສ່ Path ຂອງໄຟລ໌ .msp.

ຢ່າງໃດກໍ່ຕາມ ບັນຫານີ້ບໍ່ເກີດຂຶ້ນກັບຜູ້ໃຊ້ງານທີ່ອັບເດດຜ່ານ Windows Update Service ແລະ ຄວາມເປັນຈິງແລ້ວ Microsoft ຮູ້ເຖິງບັນຫານີ້ມາຫຼາຍປີແລ້ວ.

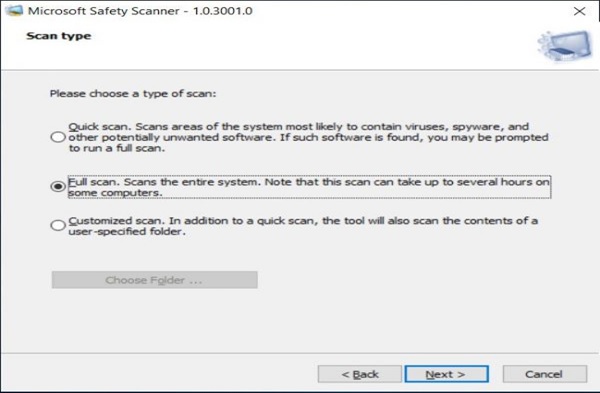

ການກວດຈັບ ວ່າຖຶກໂຈມຕີ ຫຼື ບໍ່

credit : BleepingComputer

ເອກະສານອ້າງອິງ:

- https://www.zdnet.com/article/microsoft-exchange-zero-day-vulnerabilities-exploited-in-attacks-against-us-local-govts-university/

- https://www.bleepingcomputer.com/news/security/microsoft-exchange-updates-can-install-without-fixing-vulnerabilities/

- https://www.bleepingcomputer.com/news/microsoft/this-new-microsoft-tool-checks-exchange-servers-for-proxylogon-hacks/

- https://www.bleepingcomputer.com/news/security/microsofts-msert-tool-now-finds-web-shells-from-exchange-server-attacks/

- https://www.techtalkthai.com/exchange-server-proxylogon-vulnerability-warning/