WordPress ແກ້ໄຂຊ່ອງໂຫວ່ໃນ POP chain ທີ່ເຮັດໃຫ້ເວັບໄຊຖືກໂຈມຕີ

WordPress ເປັນລະບົບການຈັດການເນື້ອຫາ Content Management System (CMS) ຊຶ່ງເປັນຊອບແວແບບ Open Source ທີ່ໄດ້ຮັບຄວາມນິຍົມຢ່າງຫຼວງຫລາຍໃນການສ້າງ ແລະ ຈັດການເວັບໄຊ ຊຶ່ງປັດຈຸບັນມີການໃຊ້ງານຫຼາຍກວ່າ 800 ລ້ານເວັບໄຊ ຫຼື ປະມານ 45% ຂອງເວັບໄຊທັງໝົດເທິງອິນເຕີເນັດ.

ທີມຮັກສາຄວາມປອດໄພພົບຊ່ອງໂຫວ່ຂອງ Property Oriented Programming (POP) ທີ່ຖືກນຳມາໃຊ້ໃນ WordPress 6.4 ຊຶ່ງອາດຈະເຮັດໃຫ້ມີການເອີ້ນໃຊ້ PHP code ທີ່ເປັນອັນຕະລາຍໄດ້.

ການໂຈມຕີຊ່ອງໂຫວ່ POP ຜູ້ໂຈມຕີຕ້ອງຄວບຄຸມຄຸນສົມບັດທັງໝົດຂອງ deserialize object ຊຶ່ງສາມາດເຮັດໄດ້ຜ່ານຟັງຊັ່ນ unserialize () ຂອງ PHP ໂດຍການຄວບຄຸມຄ່າທີ່ສົ່ງໄປຫາ magic method ເຊັ່ນ: '_wakeup()'

ເວັບໄຊເປົ້າໝາຍຕ້ອງມີຊ່ອງໂຫວ່ PHP object injection ຊຶ່ງອາດຈະຢູ່ເທິງປັກອິນ (Plugin) ຫຼື ສ່ວນຕ່າງໆຂອງ theme ຈຶ່ງຈະສົ່ງຜົນກະທົບເຮັດໃຫ້ຊ່ອງໂຫວ່ມີລະດັບຄວາມຮຸນແຮງສູງຂຶ້ນເປັນລະດັບ Critical.

WordPress ລະບຸວ່າຊ່ອງໂຫວ່ການເອີ້ນໃຊ້ໂຄ້ດທີ່ເປັນອັນຕະລາຍຈາກໄລຍະໄກບໍ່ສາມາດໂຈມຕີໄດ້ໂດຍກົງ ແຕ່ທີມຮັກສາຄວາມປອດໄພເຊື່ອວ່າ ເມື່ອໃຊ້ຮ່ວມກັບປັກອິນບາງໂຕ ໂດຍສະເພາະທີ່ມີການຕິດຕັ້ງໃນຫຼາຍເວັບໄຊຍິ່ງອາດຈະເຮັດໃຫ້ມີລະດັບຄວາມຮຸນແຮງສູງຂຶ້ນ.

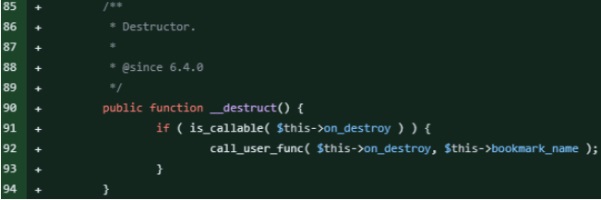

ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພຂອງ Wordfence ໃຫ້ລາຍລະອຽດເພີ່ມຕື່ມກ່ຽວກັບຊ່ອງໂຫວ່ນີ້ ໂດຍອະທິບາຍວ່າ ຊ່ອງໂຫວ່ຢູ່ໃນປະເພດ 'WP_HTML_Token' ຊຶ່ງຢູ່ໃນ WordPress 6.4 ເພື່ອປັບປຸງການການວິເຄາະແບບ HTML ໃນ block editor ໂດຍປະກອບດ້ວຍ magic method '__destruct' ຊຶ່ງໃຊ້ 'call_user_func' ເພື່ອດຳເນີນການຟັງຊັ່ນທີ່ກຳນົດໄວ້ໃນຄຸນສົມບັດ 'on_destroy' ແລະ 'bookmark_name'

ນັກວິໄຈລະບຸວ່າ ຜູ້ໂຈມຕີທີ່ໃຊ້ປະໂຫຍດຈາກຊ່ອງໂຫວ່ object injection ສາມາດຄວບຄຸມຄຸນສົມບັດເຫຼົ່ານີ້ເພື່ອສັ່ງດໍາເນີນການໂຄ້ດໄດ້ຕາມທີ່ຕ້ອງການ.

ເຖິງແມ່ນວ່າ ຊ່ອງໂຫວ່ນີ້ຈະບໍ່ຮຸນແຮງດ້ວຍຕົວຂອງມັນເອງ ເນື່ອງຈາກຄວາມຈຳເປັນໃນການໃຊ້ປະໂຫຍດຈາກ object injection ໃນປັກອິນ ຫຼື theme ທີ່ຕິດຕັ້ງ ແລະ ໃຊ້ງານຢູ່ ແຕ່ການມີ POP ທີ່ສາມາດໃຊ້ປະໂຫຍດໄດ້ໃນ WordPress ສາມາດເພີ່ມຄວາມສ່ຽງຂອງເວັບໄຊ WordPress ຂຶ້ນໄດ້.

ການແຈ້ງເຕືອນອື່ນຈາກ Platform ຄວາມປອດໄພ Patchstack ສຳລັບ WordPress ແລະ ປັກອິນລະບຸວ່າ ຊ່ອງໂຫວ່ນີ້ຖືກອັບໂຫຼດໃນຫຼາຍອາທິດກ່ອນເທິງ GitHub ແລະ ຕໍ່ມາໄດ້ເພີ່ມລົງໃນໄລບຣາຣີ (Library) PHPGGC ຊຶ່ງໃຊ້ໃນການທົດສອບຄວາມປອດໄພຂອງແອັບພິເຄຊັ່ນ PHP.

ເຖິງແມ່ນວ່າຊ່ອງໂຫວ່ອາດຈະມີຄວາມຮຸນແຮງ ແລະ ສາມາດໂຈມຕີໄດ້ແຕ່ໃນບາງກໍລະນີ ຢ່າງໃດກໍ່ຕາມ ນັກວິໄຈແນະນຳໃຫ້ຜູ້ເບິ່ງແຍງລະບົບອັບເດດ WordPress ໃຫ້ເປັນເວີຊັ່ນຫຼ້າສຸດ ແລະ ເຖິງແມ່ນວ່າການອັບເດດສ່ວນຫຼາຍຈະຕິດຕັ້ງເວີຊັ່ນໃໝ່ໃຫ້ໂດຍອັດຕະໂນມັດ ແຕ່ຍັງໄດ້ແນະນຳໃຫ້ກວດສອບດ້ວຍຕົນເອງວ່າການອັບເດດສຳເລັດສົມບູນ ຫຼື ບໍ່.

ເອກະສນອ້າງອີງ:

https://www.bleepingcomputer.com/news/security/wordpress-fixes-pop-chain-exposing-websites-to-rce-attacks/