ແຮັກເກີຄົນຣັດເຊຍໃຊ້ເຕັກນິກ living-off-the-land (LOTL) ເພື່ອເຮັດໃຫ້ໄຟຟ້າດັບ

ແຮັກເກີຣັດເຊຍໄດ້ພັດທະນາວິທີການທີ່ຈະທໍາລາຍລະບົບຄວບຄຸມອຸດສາຫະກຳໂດຍໃຊ້ເຕັກນິກ living-off-the-land ຊຶ່ງຊ່ວຍໃຫ້ສາມາດເຂົ້າເຖິງຂັ້ນຕອນສຸດທ້າຍຂອງການໂຈມຕີໄດ້ວ່ອງໄວຍິ່ງຂຶ້ນ ແລະ ໃຊ້ຊັບຍາກອນໜ້ອຍລົງ.

ນັກວິໄຈດ້ານຄວາມປອດໄພເນັ້ນຢ້ຳວ່າການປ່ຽນແປງນີ້ເປີດປະຕູສູ່ການໂຈມຕີທີ່ຍາກຕໍ່ການກວດຈັບ ແລະ ບໍ່ຈຳເປັນຕ້ອງໃຊ້ມັນແວ (Malware) ທີ່ຊັບຊ້ອນສຳລັບລະບົບຄວບຄຸມອຸດສາຫະກຳ (ICS).Native binary ເພື່ອສົ່ງຄຳສັ່ງ

ເມື່ອປີກາຍນີ້ກຸ່ມຜູ້ໂຈມຕີ Sandworm ໄດ້ໂຈມຕີລະບົບພື້ນຖານໂຄງລ່າງສຳຄັນຂອງຢູເຄຣນ ໂດຍໃຊ້ໄລຍະເວລາໃນການໂຈມຕີບໍ່ຮອດ 4 ເດືອນ ເຮັດໃຫ້ໄຟດັບເພີ່ມຂຶ້ນເປັນສອງເທົ່າຈາກການໃຊ້ຂີປະນາວຸດໂຈມຕີສະຖານທີ່ສຳຄັນທົ່ວປະເທດ.

Sandworm ເປັນກຸ່ມແຮັກເກີທີ່ມີບົດບາດມາຕັ້ງແຕ່ປີ 2009 ແລະ ເຊື່ອມໂຍງກັບ General Staff Main Intelligence Directorate (GRU) ຂອງຣັດເຊຍ ຊຶ່ງມີເປົ້າໝາຍທີ່ລະບົບຄວບຄຸມອຸດສາຫະກຳ (ICS) ແລະ ມີສ່ວນຮ່ວມໃນການເຄື່ອນໄຫວສອດແນມ ແລະ ການໂຈມຕີທາງໄຊເບີແບບທຳລາຍລ້າງໃນທ້າຍປີ 2022, ທີມ Incident Respond ຈາກ Mandiant ຊຶ່ງເປັນບໍລິສັດລູກຂອງ Google ໃນປັດຈຸບັນ ເປັນຜູ້ຕອບໂຕ້ຕໍ່ເຫດການການໂຈມຕີທາງໄຊເບີທີ່ສ້າງຄວາມເສຍຫາຍໃນຢູເຄຣນ ຊຶ່ງພວກເຂົາລະບຸວ່າເປັນກຸ່ມ Sandworm ແລະ ໄດ້ວິເຄາະຍຸດທະວິທີ, ເຕັກນິກ ແລະ ຂັ້ນຕອນຕ່າງໆ.

ເຖິງແມ່ນວ່າ Attack Vector ຈະຍັງບໍ່ຊັດເຈນ ແຕ່ນັກວິໄຈລະບຸວ່າ Sandworm ຖືກພົບເຫັນເທື່ອທໍາອິດໃນເດືອນ ມິຖຸນາ ປີ 2022 ໂດຍການຕິດຕັ້ງເວັບເຊວ (webshell) Neo-REGEORG ເທິງເຊີເວີທີ່ເປີດໃຫ້ເຂົ້າເຖິງໄດ້ຈາກອິນເຕີເນັດ.

ຫຼັງຈາກຜ່ານໄປໜຶ່ງເດືອນ ແຮັກເກີໄດ້ເອີ້ນໃຊ້ງານ GOGETTER tunneler ທີ່ໃຊ້ພາສາ Golang ເພື່ອເຊື່ອມຕໍ່ຜ່ານພັອກຊີ (Proxy) ທີ່ເຂົ້າລະຫັດສຳລັບເຊີເວີ command and control (C2) ໂດຍໃຊ້ໄລບຣາຣີ (library) Open Source ຂອງ Yamux.

ການໂຈມຕີດັ່ງກ່າວເຮັດໃຫ້ເກີດເຫດການກໍ່ກວນ 2 ເຫດການ

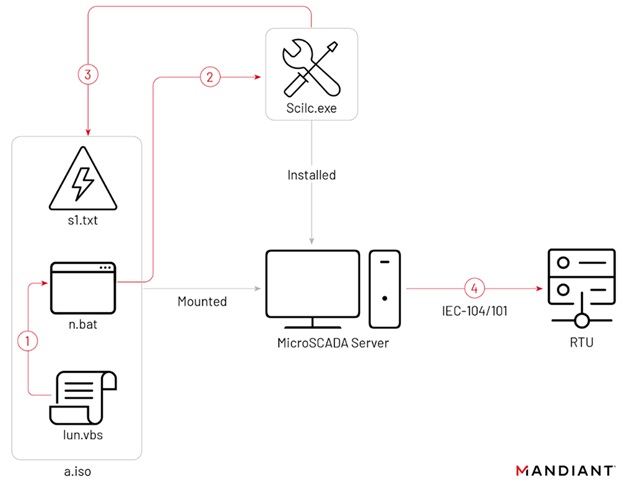

ເຫດການທີ 1: ໄຟຟ້າດັບໃນວັນທີ 10 ຕຸລາ 2022 ເມື່ອ Sandworm ໃຊ້ ISO CD-ROM image file ເພື່ອເອີ້ນໃຊ້ MicroSCADA utility scilc.exe ດັ້ງເດີມ ຊຶ່ງມີແນວໂນ້ມທີ່ຈະເອີ້ນໃຊ້ຄຳສັ່ງທີ່ເປັນອັນຕະລາຍຊຶ່ງຈະປິດການເຮັດວຽກສະຖານີໄຟຟ້າຍ່ອຍ. ການໂຫຼດ ISO image ເປັນໄປໄດ້ເນື່ອງຈາກເຄື່ອງ virtual machine ທີ່ໃຊ້ MicroSCADA ເປີດໃຊ້ງານຟັງຊັ່ນ Autorun ຊຶ່ງຊ່ວຍໃຫ້ CD-ROM ທັງແບບ physical ຫຼື virtual (ເຊັ່ນ: ຟາຍ ISO) ເຮັດວຽກໄດ້ໂດຍອັດໂນມັດ.

scilc.exe ເປັນສ່ວນໜຶ່ງຂອງຊອບແວ MicroSCADA ຊຶ່ງ Sandworm ໃຊ້ເພື່ອດໍາເນີນການຄຳສັ່ງ SCIL (ພາສາການຂຽນໂປຣແກຣມແບບ high-level ສຳລັບ MicroSCADA) ຊຶ່ງເຊີເວີຈະ relay ໄປຫາ remote terminal units (RTU - field equipment) ໃນສະຖານີຍ່ອຍ.

ພາຍໃນຟາຍ ISO ມີຟາຍຢ່າງໜ້ອຍສາມຟາຍຕໍ່ໄປນີ້ :

- “lun.vbs” ຊຶ່ງຈະດຳເນີນການໂຕ bat

- “n.bat” ຊຶ່ງອາດຈະເອີ້ນໃຊ້ໂປຣແກຣມ exe

- “s1.txt”, ຊຶ່ງອາດຈະມີຄຳສັ່ງ MicroSCADA ທີ່ບໍ່ໄດ້ຮັບອະນຸຍາດ

- ເຫດການທີ 2: ເກີດຂຶ້ນໃນວັນທີ 12 ຕຸລາ 2022 ເມື່ອ Sandworm ຕິດຕັ້ງມັນແວ CADDYWIPER Data Disruption ເວີຊັ່ນໃໝ່ ຊຶ່ງໜ້າຈະເປັນຄວາມພະຍາຍາມໃນການລົບກວນລະບົບເພີ່ມຕື່ມ ແລະ ລຶບຮ່ອງຮອຍຂອງການໂຈມຕີ.

ໃນລາຍງານທີ່ເຜີຍແຜ່ໃນວັນທີ 09 ພະຈິກ 2023, Mandiant ເນັ້ນຢ້ຳວ່າເຕັກນິກທີ່ໃຊ້ໃນການໂຈມຕີ ສະແດງໃຫ້ເຫັນເຖິງການເຕີບໃຫຍ່ທີ່ເພີ່ມຂຶ້ນຂອງເຄື່ອງມືສຳລັບໂຈມຕີລະບົບ OT ຂອງຣັດເຊຍ ຊຶ່ງມາຈາກຄວາມສາມາດທີ່ເພີ່ມຂຶ້ນສຳລັບໄພຄຸກຄາມໃໝ່ເທິງລະບົບ OT, ການພັດທະນາຄວາມສາມາດ ແລ ການໃຊ້ປະໂຫຍດຈາກພື້ນຖານໂຄງລ່າງຂອງລະບົບ OT ປະເພດຕ່າງໆ ເມື່ອລວມກັບການປ່ຽນໄປໃຊ້ເຕັກນິກ living-off-the-land ນັກວິໄຈເຊື່ອວ່າ Sandworm ມີແນວໂນ້ມທີ່ຈະສາມາດໂຈມຕີລະບົບ OT ຈາກຜູ້ໃຫ້ບໍລິການຫຼາຍລາຍໄດ້.

ເອກະສານອ້າງອີງ:

- https://www.bleepingcomputer.com/news/security/russian-hackers-switch-to-lotl-technique-to-cause-power-outage/

- https://www.i-secure.co.th/2023/11/%e0%b9%81%e0%b8%ae%e0%b9%87%e0%b8%81%e0%b9%80%e0%b8%81%e0%b8%ad%e0%b8%a3%e0%b9%8c%e0%b8%8a%e0%b8%b2%e0%b8%a7%e0%b8%a3%e0%b8%b1%e0%b8%aa%e0%b9%80%e0%b8%8b%e0%b8%b5%e0%b8%a2%e0%b9%83%e0%b8%8a%e0%b9%89/