ມັນແວ AVrecon ມີເປົ້າໝາຍໄປທີ່ Linux routers ຫຼາຍກວ່າ 70,000 ເຄື່ອງ ເພື່ອສ້າງ botnet ໂຈມຕີ

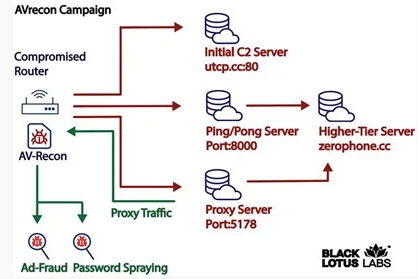

ທີມນັກວິໄຈໄພຄຸກຄາມທາງໄຊເບີ Black Lotus Labs ຂອງ Lumen ລາຍງານການຄົ້ນພົບ stealthy Linux malware ທີ່ມີຊື່ວ່າ AVrecon ໄດ້ແຜ່ລະບາດໄປທີ່ Linux-based small office/home office (SOHO) routers ຫຼາຍກວ່າ 70,000 ເຄື່ອງ ເພື່ອສ້າງ botnet ທີ່ອອກແບບມາເພື່ອແອບໃຊ້ງານແບນວິດ ແລະ ໃຫ້ບໍລິການ proxy ເຮັດໃຫ້ Hacker ສາມາດນຳໄປໃຊ້ໃນການສໍ້ໂກງໂຄສະນາ ຫຼື ໂຈມຕີແບບ password spraying.

ໂດຍນັກວິໄຈໄດ້ຄົ້ນພົບວ່າ AVrecon malware remote access trojan (RAT) ໃນຂະນະທີ່ກຳລັງໂຈມຕີອຸປະກອນຫຼາຍກວ່າ 70,000 ເຄື່ອງ ແລະ ໄດ້ຖືກສ້າງເປັນ botnet ຈຳນວນ 40,000 ເຄື່ອງ

stealthy Linux malware ໂດຍສ່ວນຫຼາຍສາມາດຫລີກລ່ຽງການກວດຈັບໄດ້ ຕັ້ງແຕ່ກວດພົບເທື່ອທຳອິດ ໃນເດືອນພຶດສະພາ 2021 ໄດ້ຄົ້ນພົບ stealthy Linux malware ທີ່ກຳນົດເປົ້າໝາຍການໂຈມຕີໄປທີ່ Netgear router ຫຼັງຈາກນັ້ນ ກໍ່ບໍ່ຖືກກວດພົບເປັນເວລາສອງປີກວ່າ ຈົນມາພົບວ່າໄດ້ກາຍເປັນໜຶ່ງໃນ botnet ທີ່ກຳນົດເປົ້າໝາຍການໂຈມຕີໄປທີ່ SOHO routers ທີ່ໃຫຍ່ທີ່ສຸດ ທີ່ຄົ້ນພົບໃນຊ່ວງບໍ່ເທົ່າໃດປີທີ່ຜ່ານມານີ້.

ເມື່ອ router ໄດ້ຖືກປ່ຽນໃຫ້ເປັນ botnet ແລ້ວ ຈະສົ່ງຂໍ້ມູນຂອງ router ເຄື່ອງດັ່ງກ່າວ ໄປທີ່ command-and-control (C2) server ຂອງ Hacker ຫຼັງຈາກນັ້ນ botnet ເຄື່ອງດັ່ງກ່າວ ຈະໄດ້ຮັບຄຳສັ່ງໃຫ້ສ້າງການສື່ສານກັບກຸ່ມເຊີເວີອິດສະຫຼະ ຊຶ່ງຮຽກວ່າ second-stage C2 server ຊຶ່ງທາງນັກວິໄຈໄດ້ພົບ second-stage C2 server ຫຼາຍກວ່າ 15 ເຄື່ອງ ທີ່ເປີດໃຊ້ງານຕັ້ງແຕ່ ເດືອນ ຕຸລາ 2021 ເປັນຢ່າງນ້ອຍ ໂດຍອິງຕາມຂໍ້ມູນໃບຮັບຮອງ x.509

ທີມຮັກສາຄວາມປອດໄພ Black Lotus ຂອງ Lumen ໄດ້ກຳຈັດ AVrecon malware ດ້ວຍການປິດການກຳນົດເສັ້ນທາງ C2 server ຂອງ botnet ຜ່ານເຄືອຂ່າຍຫຼັກ ເຮັດໃຫ້ botnet ບໍ່ສາມາດເຊື່ອມຕໍ່ກັບ C2 server ໄດ້.

ເຊັ່ນດຽວກັບຄຳສັ່ງການປະຕິບັດງານ binding operational directive (BOD) ທີ່ອອກໂດຍ CISA ໄດ້ສັ່ງການໃຫ້ໜ່ວຍງານລັດຖະບານກາງຂອງສະຫະລັດອາເມລີກາ ອັບເດດແພັດ (Patch) ແລະ ຮັກສາຄວາມປອດໄພຂອງອຸປະກອນເຄືອຂ່າຍ ທີ່ເຂົ້າເຖິງໄດ້ຈາກອິນເຕີເນັດ (ລວມທັງ SOHO routers) ພາຍໃນ 14 ມື້ ຫຼັງຈາກຄົ້ນພົບ ເພື່ອປ້ອງກັນຄວາມພະຍາຍາມໃນການໂຈມຕີທີ່ອາດຈະເກີດຂຶ້ນ.

ຊຶ່ງຫາກຖືກໂຈມຕີ ກໍອາດຈະເຮັດໃຫ້ SOHO routers ທີ່ຖືກໂຈມຕີກາຍເປັນ botnet ແລະ ເຂົ້າໂຈມຕີລະບົບເຄືອຂ່າຍພາຍໃນໄດ້ ລວມທັງ SOHO routers ຍັງຖືວ່າເປັນອຸປະກອນທີ່ຢູ່ນອກເໜືອຂອບເຂດການຮັກສາຄວາມປອດໄພທົ່ວໄປ ເຮັດໃຫ້ກວດຈັບການໂຈມຕີໄດ້ຍາກ.

ຍັງພົບວ່າກຸ່ມ Hacker ຈາກຈີນໃນຊື່ Volt Typhoon ກໍໄດ້ໃຊ້ botnet ໃນການໂຈມຕີ ເພື່ອສ້າງ proxy traffic ຈາກອຸປະກອນເຄືອຂ່າຍ ASUS, Cisco, D-Link, Netgear, FatPipe ແລະ Zyxel SOHO ຈາກການລາຍງານຂອງໜ່ວຍງານຄວາມປອດໄພທາງໄຊເບີ Five Eyes (ລວມທັງ FBI, NSA ແລະ CISA) ໃນເດືອນພຶດສະພາ 2023.

Michelle Lee ຜູ້ອຳນວຍການຂ່າວກອງໄພຄຸກຄາມຂອງ Lumen Black Lotus ແນະນຳວ່າ ຜູ້ເບິ່ງແຍງລະບົບຄວນກວດສອບການເຊື່ອມຕໍ່ຂອງ SOHO routers ທີ່ມີ IP ທີ່ມາຈາກປະເທດອື່ນ ຊຶ່ງບໍ່ແມ່ນປະເທດທີ່ມີການໃຊ້ງານຢູ່ ແລະ ກວດສອບຂໍ້ມູນ traffic ທີ່ມາຈາກ IP ທີ່ບໍ່ປອດໄພ ທີ່ພະຍາຍາມຫຼົບລ່ຽງ firewall rules ເຊັ່ນ: geofencing ແລະ ASN-based blocking.

ເອກະສານອ້າງອີງ:

- https://www.i-secure.co.th/2023/07/%e0%b8%a1%e0%b8%b1%e0%b8%a5%e0%b9%81%e0%b8%a7%e0%b8%a3%e0%b9%8c-avrecon-%e0%b8%a1%e0%b8%b8%e0%b9%88%e0%b8%87%e0%b9%80%e0%b8%9b%e0%b9%89%e0%b8%b2%e0%b9%82%e0%b8%88%e0%b8%a1%e0%b8%95%e0%b8%b5%e0%b9%84/

- https://www.bleepingcomputer.com/news/security/avrecon-malware-infects-70-000-linux-routers-to-build-botnet/