ການໂຈມຕີຄັ້ງໃໝ່! ເພື່ອຕິດຕັ້ງມັນແວ (Malware) LokiBot ຜ່ານ Macros ທີ່ເປັນອັນຕະລາຍໃນ Word Docs

ເມື່ອບໍ່ດົນມານີ້, ທາງ FortiGuard Labs ໄດ້ເປີດເຜີຍການຄົ້ນພົບ Microsoft Office documents ທີ່ເປັນອັນຕະລາຍ ຊຶ່ງອອກແບບມາເພື່ອໃຊ້ປະໂຫຍດຈາກຊ່ອງໂຫວ່ Remote code execution ທີ່ເປັນທີ່ຮູ້ຈັກຄື: CVE-2021-40444 ແລະ CVE-2022-30190 (Follina) ເພື່ອເອີ້ນໃຊ້ມັນແວ (Malware) LokiBot (ຫຼື ທີ່ຮູ້ຈັກກັນໃນຊື່ Loki PWS) ໄປຫາລະບົບຂອງເຫຍື່ອ.

LokiBot ເປັນໂທຈັນ (Trojan) ທີ່ມີການໃຊ້ງານມາຕັ້ງແຕ່ປີ 2015 ຊຶ່ງຖືກໃຊ້ໃນການລັກຂໍ້ມູນທີ່ສຳຄັນຈາກເຄື່ອງ Windows ຊຶ່ງເປັນໄພຄຸກຄາມທີ່ສຳຄັນຕໍ່ຂໍ້ມູນຂອງຜູ້ໃຊ້ງານ.

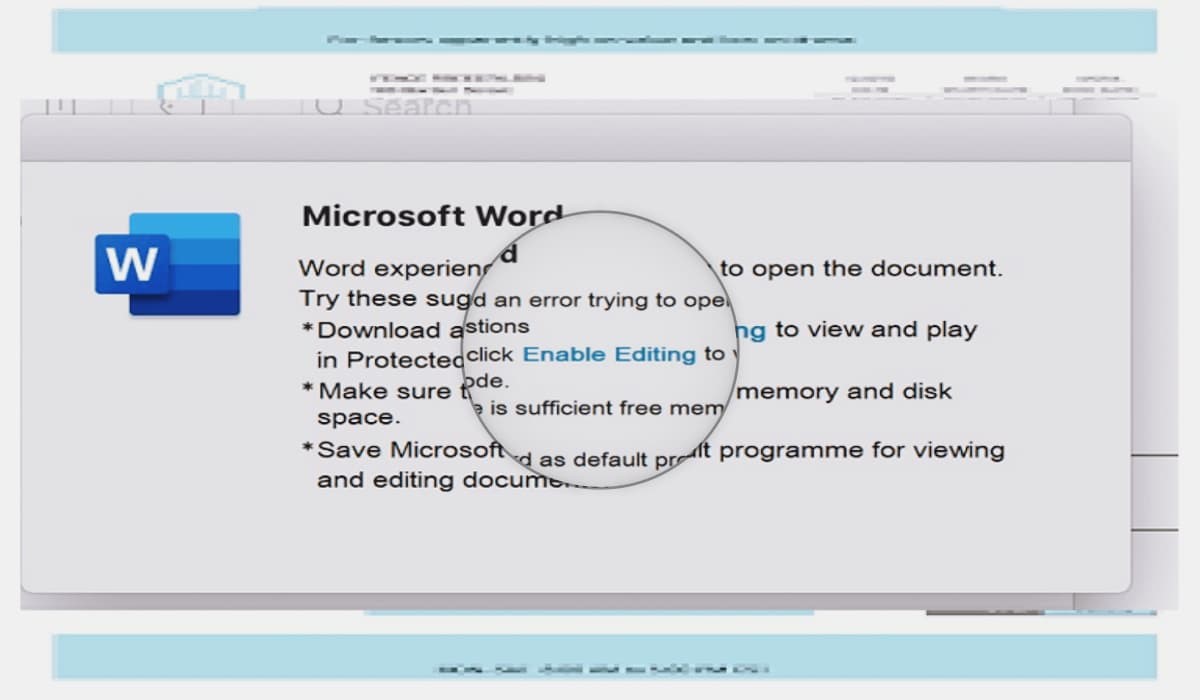

FortiGuard Labs ໄດ້ວິເຄາະ Word documents ສອງປະເພດທີ່ແຕກຕ່າງກັນ ຊຶ່ງທັງສອງຟາຍເປັນໄພຄຸກຄາມຮ້າຍແຮງຕໍ່ຜູ້ໃຊ້ງານທີ່ບໍ່ໄດ້ລະມັດລະວັງ ໂດຍຟາຍປະເພດທໍາອິດຈະມີລິ້ງພາຍນອກທີ່ຝັງຢູ່ໃນຟາຍ XML ຊື່ "word/rels/document.XML.rels" ແລະ ຟາຍປະເພດທີ່ສອງຈະໃຊ້ VBA script ທີ່ເອີ້ນໃຊ້ມາໂຄ (Macro) ທີ່ເປັນອັນຕະລາຍເມື່ອເປີດເອກະສານ ສິ່ງທີ່ໜ້າສົນໃຈຄືຟາຍທັງສອງມີຮູບພາບເຫຍື່ອທີ່ຄ້າຍຄືກັນ ດັ່ງຮູບທີ 1 ຊຶ່ງສະແດງໃຫ້ເຫັນເຖິງຄວາມເຊື່ອມໂຍງທີ່ເປັນໄປໄດ້ລະຫວ່າງການໂຈມຕີ.

Word document ທີ່ໃຊ້ໃນການໂຈມຕີຊ່ອງໂຫວ່ CVE-2021-40444 ມີຟາຍຊື່ “document.xml.rels” ຊຶ່ງມີລິ້ງພາຍນອກທີ່ໃຊ້ MHTML (MIME Encapsulation of Aggregate HTML document) ໂດຍລິ້ງນີ້ຈະໃຊ້ Cuttly ຊຶ່ງເປັນ URL shortener ແລະ ແພັດຟອມ (Platform) ການຈັດການລິ້ງ ເພື່ອປ່ຽນເສັ້ນທາງຜູ້ໃຊ້ໄປຫາເວັບໄຊແຊຣ໌ຟາຍເທິງຄລາວ (Cloud) ທີ່ເອີ້ນວ່າ “GoFile”.

ຈາກການວິເຄາະເພີ່ມຕື່ມພົບວ່າການເຂົ້າເຖິງລິ້ງຈະເລີ່ມຕົ້ນການດາວໂຫຼດຟາຍຊື່ “defrt.html” ໂດຍໃຊ້ຊ່ອງໂຫວ່ທີສອງ CVE-2022-30190 ແລະ ເມື່ອດຳເນີນການເພໂຫຼດ (Payload) ແລ້ວຈະກະຕຸ້ນ (Trigger) ການດາວໂຫຼດຟາຍ Injector ທີ່ຊື່ວ່າ “oehrjd.exe” ຈາກ URL “http[:]//pcwizardnet/yz/ftp/”.

ສະຄິບ (Script) ສ້າງຟາຍ “ema.tmp” ເພື່ອເກັບຂໍ້ມູນ ແລະ ເຂົ້າລະຫັດດ້ວຍຟັງຊັ່ນ “ecodehex” ແລະ ບັນທຶກເປັນ “des.jpg” ຈາກນັ້ນສະຄິບຈະໃຊ້ rundll32 ເພື່ອໂຫຼດຟາຍ DLL ທີ່ມີຟັງຊັ່ນ "maintst" ແລະຟາຍຊົ່ວຄາວ, ຟາຍ JPG ແລະ ຟາຍ INF ທີ່ສ້າງຂຶ້ນໃນຂະບວນການທັງໝົດນີ້ຈະຖືກລຶບຖິ້ມຢ່າງເປັນລະບົບ.

ການສ້າງຟາຍ INF ຂອງສະຄິບ VBA ມີຈຸດປະສົງເພື່ອໂຫຼດຟາຍ DLL ທີ່ຊື່ວ່າ “des.jpg” ທີ່ໃຊ້ໃນການດາວໂຫຼດ injector ຈາກ URL “https[:]//vertebromedmd/temp/dhssdfexe” ເພື່ອນຳມາໃຊ້ໃນພາຍຫຼັງ

ເປັນທີ່ໜ້າສັງເກດວ່າລິ້ງດາວໂຫຼດຈະມີຄວາມແຕກຕ່າງຈາກແພັດຟອມຄລາວແຊຣ໌ຟາຍທົ່ວໄປ ຫຼື ເຊີເວີ command-and-control (C2) ຂອງຜູ້ໂຈມຕີ ແຕ່ຈະໃຊ້ປະໂຫຍດຈາກເວັບໄຊ “vertebromed.md” ຊຶ່ງເປັນໂດເມນທີ່ໃຊ້ງານມາຕັ້ງແຕ່ປີ 2018.

ນອກຈາກນີ້ໃນໂຟນເດີ (Folder) ດຽວກັນ FortiGuard Labs ຍັງພົບຕົວໂຫຼດ MSIL ອີກຕົວທີ່ຊື່ IMG_3360_103pdf.exe ຊຶ່ງຖືກສ້າງຂຶ້ນເມື່ອວັນທີ 30 ພຶດສະພາ 2023 ເຖິງວ່າຈະບໍ່ໄດ້ມີສ່ວນກ່ຽວຂ້ອງໂດຍກົງກັບການໂຈມຕີ Word document ແຕ່ຟາຍນີ້ຍັງມີການໂຫຼດ LokiBot ແລະ ເຊື່ອມຕໍ່ກັບ C2 IP ດຽວກັນ.

LokiBot ເປັນມັນແວທີ່ຖືກໃຊ້ໃນການໂຈມຕີຢ່າງແຜ່ຫຼາຍ ແລະ ໄດ້ຮັບການພັດທະນາຢ່າງຕໍ່ເນື່ອງໃນຊ່ວງຫຼາຍປີທີ່ຜ່ານມາ ຊຶ່ງໄດ້ມີການປັບປ່ຽນວິທີການເລີ່ມຕົ້ນການເຂົ້າເຖິງ ເພື່ອແຜ່ກະຈາຍມັນແວ ແລະ ໂຈມຕີລະບົບໄດ້ຢ່າງມີປະສິດທິພາບຫຼາຍຂຶ້ນ ດ້ວຍການໃຊ້ຊ່ອງໂຫວ່ຕ່າງໆ ແລະ ໃຊ້ປະໂຫຍດຈາກ VBA macro ເຮັດໃຫ້ LokiBot ຍັງເປັນໄພຄຸກຄາມທີ່ສຳຄັນສຳລັບການຮັກສາຄວາມປອດໄພທາງໄຊເບີ ຊຶ່ງການໃຊ້ VB Injector ຊ່ວຍໃຫ້ຜູ້ໂຈມຕີສາມາດຫຼີກລ້ຽງການກວດຈັບ ແລະ ການວິເຄາະ ເຮັດໃຫ້ການໂຈມຕີມີຄວາມຮຸນແຮງຂຶ້ນ.

ຄຳແນະນຳ

- ຜູ້ໃຊ້ງານຄວນລະວັງການຈັດການກັບ Office documents ຫຼື ຟາຍທີ່ບໍ່ຮູ້ຈັກ ໂດຍສະເພາະຟາຍທີ່ມີລິ້ງໄປຫາເວັບໄຊພາຍນອກ;

- ຫຼີກລ້ຽງການກົດລິ້ງທີ່ໜ້າສົງໄສ ຫຼື ເປີດຟາຍແນບຈາກແຫຼ່ງທີ່ບໍ່ໜ້າເຊື່ອຖື;

- ອັບເດດແພັດ (Patch) ຄວາມປອດໄພຂອງຊອບແວ ແລະ ລະບົບປະຕິບັດການໃຫ້ເປັນເວີຊັ່ນລ່າສຸດ ເພື່ອຊ່ວຍຫຼຸດຄວາມສ່ຽງໃນການຕົກເປັນເຫຍື່ອຂອງການໂຈມຕີຂອງມັນແວ.

ເອກະສານອ້າງອີງ:

- https://www.hackread.com/lokibot-malware-malicious-macros-word-docs/?web_view=true

- https://www.i-secure.co.th/2023/07/%e0%b8%81%e0%b8%b2%e0%b8%a3%e0%b9%82%e0%b8%88%e0%b8%a1%e0%b8%95%e0%b8%b5%e0%b8%84%e0%b8%a3%e0%b8%b1%e0%b9%89%e0%b8%87%e0%b9%83%e0%b8%ab%e0%b8%a1%e0%b9%88%e0%b9%80%e0%b8%9e%e0%b8%b7%e0%b9%88%e0%b8%ad/