ແຮັກເກີໂຈມຕີເວັບໄຊທີ່ໃຊ້ WordPress ເຖິງ 1.5 ລ້ານ ເວັບໄຊ ຜ່ານຊ່ອງໂຫວ່ໃນປັກອິນ (Plugin) cookie consent

ການໂຈມຕີແບບ Cross-Site Scripting (XSS) ຜູ້ຄຸກຄາມຈະແຊກ JavaScript ທີ່ເປັນອັນຕະລາຍໄປຫາເວັບໄຊທີ່ມີຊ່ອງໂຫວ່ ຊຶ່ງຈະດຳເນີນການພາຍໃນເວັບບຣາວເຊີ (Browser) ຂອງຜູ້ຢ້ຽມຊົມ.

ຜົກະທົບດັ່ງກ່າວເຮັດໃຫ້ເກີດການເຂົ້າເຖິງຂໍ້ມູນທີ່ຄວາມສຳຄັນໂດຍບໍ່ໄດ້ຮັບອະນຸຍາດ, session hijacking, ການຕິດມັນແວ (Malware) ຈາກການຖືກປ່ຽນເສັ້ນທາງໄປຫາເວັບໄຊທີ່ເປັນອັນຕະລາຍ ຫຼື ຖືກເຂົ້າຄວບຄຸມລະບົບ.

Defiant ບໍລິສັດຮັກສາຄວາມປອດໄພຂອງ WordPress ລະບຸວ່າ ຊ່ອງໂຫວ່ດັ່ງກ່າວເຮັດໃຫ້ຜູ້ໂຈມຕີທີ່ບໍ່ຜ່ານການກວດສອບສິດ ສາມາດສ້າງບັນຊີຜູ້ເບິ່ງແຍງລະບົບເທິງເວັບໄຊທີ່ໃຊ້ WordPress ທີ່ມີການໃຊ້ປັກອິນເວີຊັ່ນທີ່ມີຊ່ອງໂຫວ່ (ເວີຊັ່ນ 2.10.1 ແລະ ຕ່ຳກວ່າ) ຊຶ່ງຊ່ອງໂຫວ່ດັ່ງກ່າວຖືກແກ້ໄຂໄປແລ້ວໃນ ເດືອນ ມັງກອນ ດ້ວຍເວີຊັ່ນ 2.10.2.

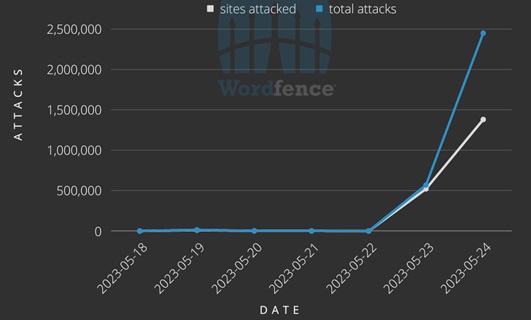

Wordfence ລະບຸວ່າໄດ້ Blocked ການໂຈມຕີແລ້ວເກືອບ 3 ລ້ານ ຄັ້ງ ກັບເວັບໄຊຕ໌ຫລາຍກວ່າ 1.5 ລ້ານ ເວັບໄຊ ຈາກ IP address ເກືອບ 14,000 ແຫ່ງ ຕັ້ງແຕ່ ວັນທີ 23 ພຶດສະພາ 2023 ແລະ ການໂຈມຕີຍັງດຳເນີນຕໍ່ໄປ.

Gall ລະບຸວ່າ ຜູ້ໂຈມຕີໃຊ້ exploit ທີ່ອາດຈະມີການຕັ້ງຄ່າທີ່ບໍ່ຖືກຕ້ອງ ເຮັດໃຫ້ບໍ່ສາມາດຕິດຕັ້ງ payload ໄດ້ ເຖິງວ່າຈະໂຈມຕີເວັບໄຊ WordPress ທີ່ໃຊ້ງານປັກອິນເວີຊັ່ນທີ່ມີຊ່ອງໂຫວ່ກໍ່ຕາມ.

ເຖິງວ່າການໂຈມຕີໃນປັດຈຸບັນອາດຈະມີການຕັ້ງຄ່າທີ່ບໍ່ຖືກຕ້ອງ ຈຶ່ງເຮັດໃຫ້ບໍ່ສາມາດຕິດຕັ້ງ payload ທີ່ເປັນອັນຕະລາຍເທິງເວັບໄຊໄດ້ ແຕ່ຜູ້ໂຈມຕີທີ່ຢູ່ເບື້ອງຫຼັງ Campaign ນີ້ກໍ່ອາດຈະມີການແກ້ໄຂໂຄ້ດ (Code) ການໂຈມຕີໄດ້ໃນອະນາຄົດ.

ຄຳແນະນຳ

- ຜູ້ເບິ່ງແຍງລະບົບ ຫຼື ເຈົ້າຂອງເວັບໄຊທີ່ໃຊ້ປັກອິນ Beautiful Cookie Consent Banner ຄວນອັບເດດເປັນເວີຊັ່ນລ່າສຸດ (10.2).

ເອກະສານອ້າງອີງ:

- https://www.bleepingcomputer.com/news/security/hackers-target-15m-wordpress-sites-with-cookie-consent-plugin-exploit/

- https://www.i-secure.co.th/2023/05/%e0%b9%81%e0%b8%ae%e0%b9%87%e0%b8%81%e0%b9%80%e0%b8%81%e0%b8%ad%e0%b8%a3%e0%b9%8c%e0%b9%82%e0%b8%88%e0%b8%a1%e0%b8%95%e0%b8%b5%e0%b9%80%e0%b8%a7%e0%b9%87%e0%b8%9a%e0%b9%84%e0%b8%8b%e0%b8%95%e0%b9%8c/