Royal Ransomware ເນັ້ນໂຈມຕີອຸປະກອນ VMware ESXi Virtual machines ແລະ ການເຂົ້າລະຫັດສຳລັບລະບົບປະຕິບັດການ Linux ໂດຍສະເພາະ

Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX, ແລະ Hive.

ນອກຈາກນີ້, ຍັງຮອງຮັບການເຮັດວຽກອື່ນໆ ທີ່ຊ່ວຍໃຫ້ຜູ້ໂຈມຕີສາມາດຄວບຄຸມການເຮັດວຽກຕ່າງໆ ໃນການເຂົ້າລະຫັດໄດ້:

- -stopvm – ຢຸດການເຮັດວຽກທັງໝົດຂອງລະບົບ (VM) ເພື່ອເຂົ້າລະຫັດ;

- -vmonly – ເຂົ້າລະຫັດສະເພາະເຄື່ອງ (Virtual machines) ເທົ່ານັ້ນ;

- -fork – unknown;

- -logs – unknown;

- -id: – ລະຫັດທີ່ໃຊ້ຕ້ອງມີຄວາມຍາວ 32 ຕົວອັກສອນ.

ຫຼັງຈາກຟາຍຖືກເຂົ້າລະຫັດຮຽບຮ້ອຍແລ້ວ ຟາຍດັ່ງກ່າວຈະໃຊ້ຟາຍນາມສະກຸນທີ່ລົງທ້າຍດ້ວຍ .royal_u ທັງໝົດທີ່ມີຢູ່ໃນລະບົບ (VM).

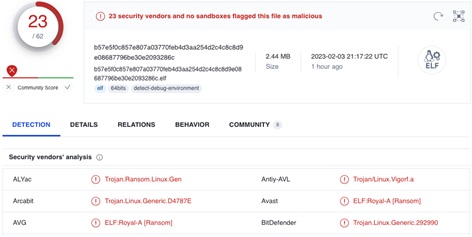

ໃນສ່ວນຂອງເຄື່ອງມື ຫຼື ໂປຣແກຣມປ້ອງກັນໄວຣັດ (anti-malware) ທີ່ໃຊ້ຊ່ວຍໃນການກວດຫາ Royal Ransomware ທີ່ສັງລວມຄວາມສາມາດໃນການກຳນົດເປົ້າໝາຍຕ່າງໆ ເຂົ້ານຳກັນ ຈາກການສະແກນເບື້ອງຕົ້ນສາມາດກວດພົບທັງໝົດ 23 ລາຍການ ຈາກ 62 ລາຍການເທິງ Virus Total.

ທ້າຍທີ່ສຸດ Royal Ransomware ຖືວ່າເປັນກຸ່ມຜູ້ໂຈມຕີທີ່ມີຄວາມຊ່ຽວຊານຫຼາຍພໍສົມຄວນ ເພາະກ່ອນໜ້ານີ້ເຄີຍເຮັດວຽກຮ່ວມກັບກຸ່ມ Conti Ransomware ແລະ ໃຊ້ໂຕເຂົ້າລະຫັດຈາກກຸ່ມ BlackCat Ransomware.

ຈາກນັ້ນບໍ່ດົນກໍປ່ຽນມາໃຊ້ໂຕເຂົ້າລະຫັດຂອງຕົນເອງທີ່ພັດທະນາຂຶ້ນໃນຊື່ວ່າ Zeon ຫຼ້າສຸດໄດ້ປ່ຽນມາໃຊ້ຊື່ Royal ໂດຍກຳນົດຄ່າໄຖ່ຕັ້ງແຕ່ 250,000 USD ໄປຈົນເຖິງ 10,000,000 USD ຫຼັງຈາກເຂົ້າລະຫັດຂອງເປົ້າໝາຍ ຫຼື ອົງກອນຕ່າງໆ ເປົ້າໝາຍສ່ວນໃຫຍ່ຈະເປັນ ອົງກອນກ່ຽວກັບການເບິ່ງແຍງເລື່ອງສຸຂະພາບ ແລະ ສາທາລະນະສຸກ (HPH).

ເອກະສານອ້າງອີງ: