ແຈ້ງເຕືອນ AXLocker Ransomware

ນັກວິໄຈຈາກ Cyble(1) ພົບແຣນຊຳແວຕະກູນໃໝ່ ‘AXLocker’ ບໍ່ພຽງແຕ່ເຂົ້າລະຫັດຟາຍຂອງຜູ້ໃຊ້ເພື່ອຮຽກຄ່າໄຖ່ເທົ່ານັ້ນ ແຕ່ຍັງລັກໂທເຄັນ Discord(2) ຂອງຜູ້ໃຊ້ອີກດ້ວຍ

ເມື່ອຜູ້ໃຊ້ມີການ login ເຂົ້າສູ່ລະບົບ Discord ດ້ວຍຂໍ້ມູນປະຈຳຕົວ ແພລດຟອມ (Platform) ຈະສົ່ງໂທເຄັນເພື່ອເປັນການກວດສອບສິດທິຜູ້ໃຊ້ທີ່ຖືກບັນທຶກໄວ້ໃນຄອມພິວເຕີ ແລະ ຖືກສົ່ງກັບໄປ ຫຼັງຈາກທີ່ກວດສອບສິດການໃຊ້ງານຮຽບຮ້ອຍແລ້ວ ໂທເຄັນນີ້ຈະຖືກໃຊ້ຢືນຢັນຕົວຕົນເພື່ອເຂົ້າສູ່ລະບົບໃນຖານະຂອງຜູ້ໃຊ້ງານ ລວມເຖິງໃຊ້ເພື່ອອອກຄຳຂໍໃຊ້ງານ API ຕ່າງໆ ທີ່ສາມາດດຶງຂໍ້ມູນບັນຊີທີ່ກ່ຽວຂ້ອງໄດ້ ຜູ້ໂຈມຕີຈຶ່ງຕ້ອງການລັກຂໍ້ມູນໂທເຄັນເຫຼົ່ານີ້ ເພາະສາມາດໃຊ້ໃນການຄວບຄຸມບັນຊີຂອງຜູ້ໃຊ້ງານ ຫຼື ຮ້າຍແຮງໄປກວ່ານັ້ນຄືໃຊ້ໂທເຄັນໃນທາງທີ່ຜິດ ເພື່ອເປັນການໂຈມຕີໃນຂັ້ນຕອນຕໍ່ໄປ

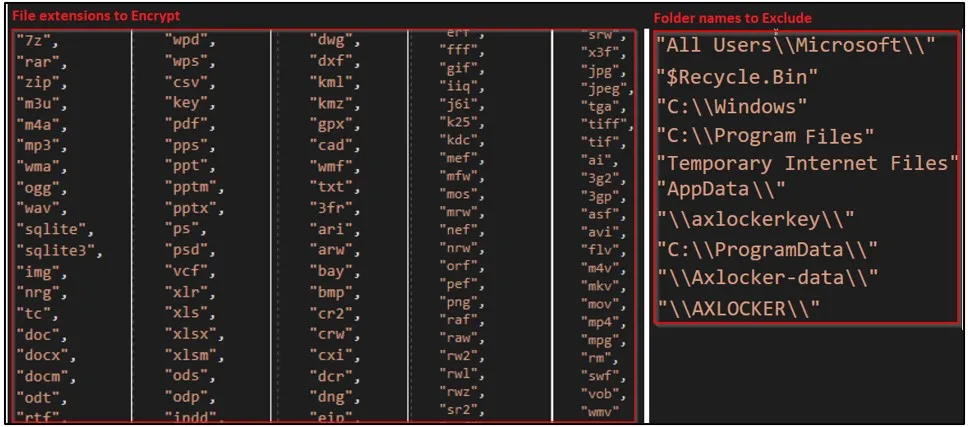

ໃນການດຳເນີນການ ແຣນຊຳແວຈະກຳນົດເປົ້າໝາຍຟາຍນາມສະກຸນບາງຟາຍ ແຕ່ບໍ່ລວມໂຟນເດີຕາມຕົວຢ່າງດ້ານລຸ່ມນີ້

ຟາຍເປົ້າໝາຍ (ດ້ານຊ້າຍ) ແລະ ໂຟນເດີທີ່ຖືກຍົກເວັ້ນ (ດ້ານຂວາ)

ການເຂົ້າລະຫັດຟາຍແຣນຊຳແວ AXLocker ການໃຊ້ວິທີການເຂົ້າລະຫັດແບບ AES (Advanced Encryption Standard) ຈຶ່ງເຮັດໃຫ້ຟາຍທີ່ຖືກເຂົ້າລະຫັດບໍ່ມີຊື່ຟາຍໃດໆ ຕໍ່ທ້າຍ ຈຶ່ງເຮັດໃຫ້ຜູ້ໃຊ້ງານເບິ່ງເຫັນຊື່ຟາຍ ເປັນຊື່ຟາຍປົກກະຕິ ຫຼັງຈາກນັ້ນແຣນຊຳແວ AXLocker ຈະສົ່ງລະຫັດເຫຢື່ອ ລວມເຖິງລາຍລະອຽດຂອງລະບົບ ຂໍ້ມູນທີ່ຖືກບັນທຶກໄວ້ໃນບຣາວເຊີ່ ແລະ ໂທເຄັນ Discord ໄປທີ່ Discord channel ຂອງຜູ້ໂຈມຕີໂດຍການໃຊ້ງານຜ່ານ webhook URL

ໂຟນເດີທີ່ຖືກສະແກນເພື່ອທຳການລັກໂທເຄັນ

- Discord\Local Storage\leveldb

- discordcanary\Local Storage\leveldb

- discordptb\leveldb

- Opera Software\Opera Stable\Local Storage\leveldb

- Google\Chrome\User Data\\Default\Local Storage\leveldb

- BraveSoftware\Brave-Browser\User Data\Default\Local Storage\leveldb

- Yandex\YandexBrowser\User Data\Default\Local Storage\leveldb

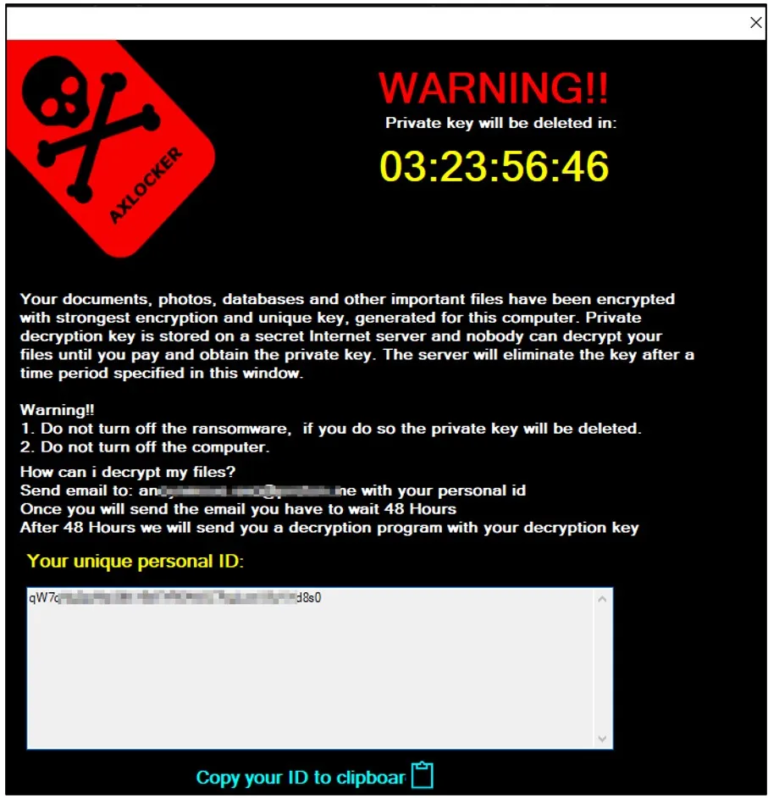

ທ້າຍທີ່ສຸດ ຜູ້ເສຍຫາຍຈະໄດ້ຮັບແຈ້ງຂໍ້ຄວາມໃນຮູບແບບ pop-up window ທີ່ມີຂໍ້ຄວາມຮຽກຄ່າໄຖ່ ແລະ ແຈ້ງໃຫ້ຮູ້ວ່າຂໍ້ມູນຂອງພວກເຂົາໄດ້ຖືກເຂົ້າລະຫັດຮຽບຮ້ອຍແລ້ວ ໃຫ້ຕິດຕໍ່ຄ່າໄຖ່ ໃນການຖອດລະຫັດ ຫຼື ປົດລັອກຟາຍຂໍ້ມູນ ໂດຍຜູ້ເສຍຫາຍເອງມີເວລາ 48 ຊົ່ວໂມງໃນການຕິດຕໍ່ ແຕ່ບໍ່ໄດ້ລະບຸເຖິງຈຳນວນເງິນຄ່າໄຖ່

ດັ່ງນັ້ນ ຫາກພົບວ່າ AXLocker ເຂົ້າລະຫັດຄອມພິວເຕີຂອງທ່ານ ໃຫ້ຮີບປ່ຽນລະຫັດຜ່ານ Discord ໂດຍທັນທີ ເພາະຈະເຮັດໃຫ້ໂທເຄັນທີ່ຖືກລັກໄປບໍ່ສາມາດໃຊ້ງານໄດ້

ເອກະສານອ້າງອີງ