ນັກວິໄຈພົບມັນແວ (Malware) UEFI bootkit ໂຕທໍາອິດເທິງ Linux

ມີການຄົ້ນພົບມັນແວ (Malware) UEFI bootkit ໂຕທໍາອິດທີ່ມີເປົ້າໝາຍໄປທີ່ລະບົບປະຕິບັດການ Linux ໂດຍສະເພາະ, ຖືເປັນການປ່ຽນແປງຈາກກ່ອນໜ້ານີ້ທີ່ມັກຈະມີເປົ້າໝາຍໄປທີ່ລະບົບປະຕິບັດການ Windows ຊຶ່ງໄພຄຸກຄາມແບບ bootkit ມັກຈະຫຼົບລີ້ໄດ້ດີ ແລະ ຖືກກຳຈັດໄດ້ຍາກ.

ມັນແວ Linux ທີ່ຊື່ວ່າ 'Bootkitty' ເປັນມັນແວທີ່ເຮັດວຽກໄດ້ສະເພາະໃນ Ubuntu ບາງເວີຊັ່ນ ແລະ ບາງການຕັ້ງຄ່າເທົ່ານັ້ນ ໂດຍຍັງບໍ່ແມ່ນການໂຈມຕີເຕັມຮູບແບບທີ່ໃຊ້ສຳລັບການໂຈມຕີແທ້.Bootkit ເປັນມັນແວທີ່ອອກແບບມາເພື່ອແຜ່ກະຈາຍຕົວໃນຂະບວນການບູດ (Boot) ຂອງຄອມພິວເຕີ ໂດຍທີ່ໂຕມັນເອງຈະເລີ່ມເຮັດວຽກກ່ອນທີ່ລະບົບປະຕິບັດການຈະເຮັດວຽກ ເຮັດໃຫ້ມັນຈະສາມາດຄວບຄຸມລະບົບໄດ້ໃນລະດັບ low level.

ຂໍ້ດີຂອງການໃຊ້ວິທີນີ້ຄື bootkit ສາມາດຫຼົບຫຼີກການກວດຈັບຂອງເຄື່ອງມືດ້ານ Security ທີ່ເຮັດວຽກໃນລະດັບ system level ໄດ້ ແລະ ສາມາດປັບປ່ຽນ components ຂອງລະບົບ ຫຼື ມີການເອີ້ນໃຊ້ໂຄ້ດ (Code) ທີ່ເປັນອັນຕະລາຍໄດ້ໂດຍບໍ່ສ່ຽງທີ່ຈະຖືກກວດຈັບ.

ນັກວິໄຈຈາກ ESET ທີ່ຄົ້ນພົບ Bootkitty ເຕືອນວ່າ ການຄົ້ນພົບເທື່ອນີ້ເປັນການພັດທະນາເທື່ອສຳຄັນຂອງມັນແວ UEFI bootkit ເຖິງວ່າຜົນກະທົບຈິງໃນຂະນະນີ້ຈະຍັງບໍ່ຮ້າຍແຮງຫຼາຍ.

Linux bootkit ກຳລັງຖືກພັດທະນາຂຶ້ນ

ESET ຄົ້ນພົບ Bootkitty ຫຼັງຈາກກວດສອບຟາຍທີ່ໜ້າສົງໄສ (bootkit.efi) ທີ່ຖືກອັບໂຫຼດໄປທີ່ VirusTotal ໃນເດືອນ ພະຈິກ 2024.

ຈາກການວິເຄາະ ESET ຢືນຢັນວ່າເຫດການນີ້ເປັນກໍລະນີທໍາອິດຂອງ Linux UEFI bootkit ທີ່ສາມາດຫຼີກລ້ຽງການກວດສອບຈາກ kernel signature ແລະ ເລີ່ມເຮັດວຽກລະຫວ່າງຂະບວນການບູດຂອງລະບົບ.

Bootkitty ຈະໃຊ້ self-signed certificate ດັ່ງນັ້ນຈະບໍ່ເຮັດວຽກເທິງລະບົບທີ່ມີການເປີດໃຊ້ງານ Secure Boot ແລະ ຈະເນັ້ນເປົ້າໝາຍໄປທີ່ລະບົບປະຕິບັດການ Ubuntu ບາງຮຸ່ນເທົ່ານັ້ນ.

ນອກຈາກນີ້, ການໃຊ້ hardcoded offset ແລະ ການຈັບຄູ່ byte-pattern ເຮັດໃຫ້ມັນສາມາດໃຊ້ງານໄດ້ເທິງ GRUB ແລະ kernel ບາງເວີຊັ່ນເທົ່ານັ້ນ ຈຶ່ງຍັງບໍ່ສາມາດໃຊ້ໃນການໂຈມຕີໄດ້ໃນວົງກວ້າງ.

ESET ຍັງລະບຸວ່າ ມັນແວນີ້ມີຄຸນສົມບັດຫຼາຍຢ່າງທີ່ຍັງບໍ່ໄດ້ໃຊ້ງານ ແລະ ມີການຈັດການກັບ kernel-version ໄດ້ຍັງບໍ່ດີພໍ ຊຶ່ງອາດຈະເຮັດໃຫ້ລະບົບຢຸດເຮັດວຽກ.

ລັກສະນະຂໍ້ບົກຜ່ອງຂອງມັນແວ ລວມເຖິງລະບົບ telemetry ຂອງ ESET ທີ່ຍັງບໍ່ພົບສັນຍານຂອງ Bootkitty ເທິງລະບົບທີ່ໃຊ້ງານຈິງ ເຮັດໃຫ້ນັກວິໄຈສະຫຼຸບວ່າມັນຍັງຢູ່ໃນຂັ້ນຕອນການພັດທະນາ.

ຄວາມສາມາດຂອງ Bootkitty

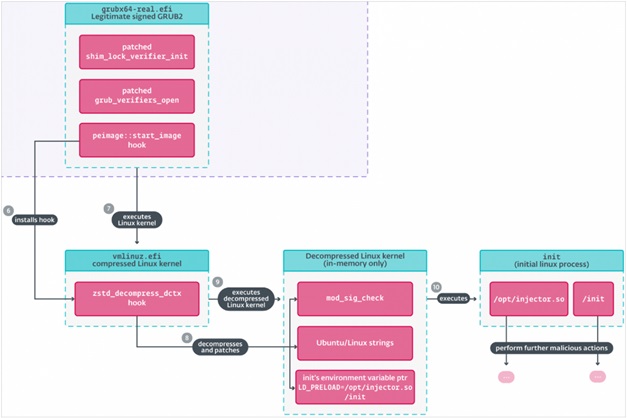

ລະຫວ່າງຂະບວນການບູດ Bootkitty ຈະເຊື່ອມຕໍ່ກັບ security authentication ໂປຣໂຕຄອນ (Protocol) ຂອງ UEFI (EFI_SECURITY2_ARCH_PROTOCOL ແລະ EFI_SECURITY_ARCH_PROTOCOL) ເພື່ອ bypass ການກວດສອບຄວາມສົມບູນຂອງ Secure Boot ແລະ ມັນແວ bootkit ຈະເລີ່ມເຮັດວຽກໂດຍບໍ່ສົນໃຈ security policies ວ່າມີ ຫຼື ບໍ່.

ຂັ້ນຕອນຕໍ່ໄປມັນຈະເຊື່ອມຕໍ່ກັບຟັງຊັ່ນ (Function) ຕ່າງໆ ຂອງ GRUB ເຊັ່ນ: 'start_image' ແລະ 'grub_verifiers_open' ເພື່ອຄວບຄຸມການກວດສອບຄວາມສົມບູນຂອງ bootloader ສຳລັບໄບນາຣີ (Binary) ລວມເຖິງ kernel ຂອງ Linux ໂດຍຈະມີການປິດ signature verification.

ຈາກນັ້ນ Bootkitty ຈະສະກັດກັ້ນຂະບວນການ decompression ຂອງ Linux kernel ແລະ ເຊື່ອມຕໍ່ຟັງຊັ່ນ 'module_sig_check' ເພື່ອບັງຄັບໃຫ້ຟັງຊັ່ນນີ້ສົ່ງຄືນຜົນລັບທີ່ເປັນ success ສະເໝີໃນລະຫວ່າງການກວດສອບ kernel module ຊຶ່ງເຮັດໃຫ້ມັນແວສາມາດໂຫຼດໂມດູນທີ່ເປັນອັນຕະລາຍໄດ້.

ນອກຈາກນີ້, ມັນຍັງແທນທີ່ຕົວແປໃນ first environment ດ້ວຍຄ່າ 'LD_PRELOAD=/opt/injector.so' ເພື່ອໃຫ້ໄລບຣາຣີ (Library) ທີ່ເປັນອັນຕະລາຍ ຖືກ inject ເຂົ້າໄປໃນ processes ຕ່າງໆ ເມື່ອລະບົບເລີ່ມເຮັດວຽກ.

ຂະບວນການທັງໝົດນີ້ຖິ້ມຫຼັກຖານຫຼາຍຢ່າງໄວ້ ທັງທີ່ຕັ້ງໃຈ ແລະ ບໍ່ໄດ້ຕັ້ງໃຈ ໂດຍ ESET ລະບຸວ່າເປັນອີກໜຶ່ງສັນຍານທີ່ສະແດງເຖິງມັນແວ Bootkitty ຍັງບໍ່ສົມບູນ.

ນັກວິໄຈຍັງສັງເກດວ່າຜູ້ໃຊ້ງານຄົນດຽວກັນທີ່ອັບໂຫຼດ Bootkitty ໄປທີ່ VirusTotal ຍັງອັບໂຫຼດ kernel module ຊື່ 'BCDropper' ແຕ່ຈາກຫຼັກຖານທີ່ບພົບເຫັນຍັງບໍ່ສາມາດເຊື່ອມໂຍງຄວາມກ່ຽວຂ້ອງກັນໄດ້ຢ່າງຊັດເຈນ.

BCDropper ຈະປ່ອຍຟາຍ ELF ທີ່ຊື່ 'BCObserver' ຊຶ່ງເປັນ kernel module ທີ່ມີຟັງຊັ່ນ rootkit ທີ່ເຊື່ອງຟາຍ, processes ແລະ ຈະມີການເປີດພອດ (Port) ເທິງລະບົບທີ່ຖືກໂຈມຕີ.

ການຄົ້ນພົບມັນແວລັກສະນະນີ້ສະແດງໃຫ້ເຫັນວ່າຜູ້ໂຈມຕີກຳລັງພັດທະນາມັນແວສຳລັບ Linux ຊຶ່ງກ່ອນໜ້ານີ້ມີສະເພາະໃນ Windows ເນື່ອງຈາກອົງກອນຕ່າງໆ ຫັນມາໃຊ້ລະບົບປະຕິບັດການ Linux ຫຼາຍຂຶ້ນເລື້ອຍໆ.

Indicators of Compromise - IoCs ທີ່ກ່ຽວຂ້ອງກັບ Bootkitty ໄດ້ຖືກແບ່ງປັນໄວ້ໃນ GitHub repository ນີ້ github.com

ເອກະສານອ້າງອີງ

- https://www.bleepingcomputer.com/news/security/researchers-discover-bootkitty-first-uefi-bootkit-malware-for-linux/

- https://www.i-secure.co.th/2024/12/%e0%b8%99%e0%b8%b1%e0%b8%81%e0%b8%a7%e0%b8%b4%e0%b8%88%e0%b8%b1%e0%b8%a2%e0%b8%9e%e0%b8%9a%e0%b8%a1%e0%b8%b1%e0%b8%a5%e0%b9%81%e0%b8%a7%e0%b8%a3%e0%b9%8c-uefi-bootkit-%e0%b8%95%e0%b8%b1%e0%b8%a7/