ວິທີຕັ້ງຄ່າການປ້ອງກັນ Macro-based Malware ໃນລະບົບປະຕິບັດການ Windows

ວິທີຕັ້ງຄ່າການປ້ອງກັນ Macro-based Malware ໃນລະບົບປະຕິບັດການ Windows

ເປັນທີ່ຮູ້ດີວ່າມັນແວ (Malware) ຫຼາຍຊະນິດມັກຈະແຝງຕົວມາກັບໄຟລ໌ທີ່ແນບມາກັບອີເມວ ຊຶ່ງເປັນໄຟລ໌ເອກະສານ MS Word ທີ່ມີການໃຊ້ງານມາໂຄຣ (Macro) ເມື່ອເຫຍື່ອເປີດໄຟລ໌ເອກະສານດັ່ງກ່າວ ມາໂຄຣຈະເລີ່ມເຮັດວຽກໂດຍການດາວໂຫຼດມັນແວເຂົ້າມາຕິດຕັ້ງໃນເຄື່ອງຂອງຜູ້ໃຊ້ງານ, ທີ່ພົບເຫັນໃນປັດຈຸບັນກໍ່ຄື Ransomware ຫຼື ມັນແວຮຽກຄ່າໄຖ່ນັ້ນເອງ, ມີເວັບໄຊຊື່ດັງ The Hacker News ຈຶ່ງແນະນຳຂັ້ນຕອນການຕັ້ງຄ່າການປ້ອງກັນ ດັ່ງນີ້:

ມາໂຄຣ (Macro) ແມ່ນຫຍັງ? ອັນຕະລາຍແນວໃດ?

ມາໂຄຣ ເປັນຊຸດຂອງຄຳສັ່ງ ແລະ ການກະທຳຊຶ່ງຊ່ວຍໃຫ້ສາມາດເຮັດວຽກບາງຢ່າງໄດ້ໂດຍອັດໂນມັດ, ໂປຣແກຣມ MS Office ຮອງຮັບການໃຊ້ງານມາໂຄຣທີ່ຖືກຂຽນໂດຍພາສາ Visual Basic for Application (VBA) ຊຶ່ງເປັນພາສາທີ່ແຮັກເກີສາມາດນຳໄປໃຊ້ປະໂຫຍດ ເພື່ອດຳເນີນການຕາມຄວາມຕ້ອງການຂອງຕົນເອງ ເຊັ່ນ: ຕິດຕັ້ງມັນແວໄດ້.

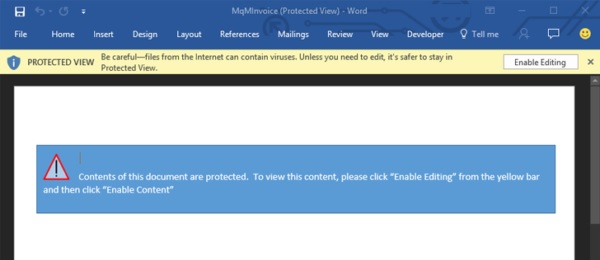

ແຮັກເກີມັກໃຊ້ວິທີ Social Engineering ໃນການເຊື່ອງມາໂຄຣທີ່ເປັນອັນຕະລາຍ (Malicious Macros) ໄວ້ໃນໄຟລ໌ເອກະສານ ແລ້ວແນບມາກັບອີເມວຫຼອກລວງ (Email Phishing) ໂດຍຕັ້ງຊື່ໃຫ້ໜ້າສົນໃຈ ເຊັ່ນ: ໃບແຈ້ງໜີ້ຈາກທະນາຄານ ຫຼື PO (Purchase Order) ຈາກລູກຄ້າ ເປັນຕົ້ນ, ເມື່ອຜູ້ໃຊ້ເປີດໄຟລ໌ເອກະສານ MS Word ແນບດັ່ງກ່າວ ຈະມີປ໊ອບອັບ (Pop-up) ແຈ້ງເຕືອນຂຶ້ນວ່າ ສາມາດໃຫ້ແກ້ໄຂ “Enable Editing” ເພື່ອເບິ່ງເນື້ອຫາພາຍໃນໄຟລ໌ ໃນກໍລະນີທີ່ຜູ້ໃຊ້ຫຼົງກົດ “Enable Editing” ມາໂຄຣຈະເລີ່ມເຮັດວຽກຕາມ Payload ທີ່ກຳນົດໄວ້ໃນມາໂຄຣ ເຊັ່ນ: ດາວໂຫຼດມັນແວມາຕິດຕັ້ງ.

ຕົວຢ່າງມັນແວທີ່ໃຊ້ມາໂຄຣໃນການແຜ່ກະຈາຍຕົວ ໄດ້ແກ່ Dridex ຊຶ່ງເປັນ Banking Malware ທີ່ໂຈມຕີທະນາຄານໃນປະເທດອັງກິດ ແລະ ລັກເງິນໄປຫຼາຍກວ່າ 20 ລ້ານຢູໂຣ ແລະ Locky Ransomware ມັນແວຮຽກຄ່າໄຖ່ຊື່ດັງທີ່ສາມາດແຜ່ກະຈາຍຕົວໄປທົ່ວໂລກໄດ້ ພາຍໃນເວລາບໍ່ເທົ່າໃດຊົ່ວໂມງ

ປ້ອງກັນເຄື່ອງຄອມພິວເຕີຈາກ Macro-based Malware ໄດ້ແນວໃດ?

ຂັ້ນຕອນທີ 1: ຕັ້ງຄ່າ Trusted Location

ໃນບາງສະພາບແວດລ້ອມ ເຮົາບໍ່ສາມາດປິດການໃຊ້ງານມາໂຄຣໄດ້ ເນື່ອງຈາກຕ້ອງການໃຊ້ມາໂຄຣຫຼຸດຜ່ອນຄວາມຊັບຊ້ອນຂອງການເຮັດວຽກບາງຢ່າງ ຫຼື ໃຫ້ເຮັດວຽກໂດຍອັດຕະໂນມັດ ກໍລະນີນີ້ ເຮົາສາມາດຍ້າຍໄຟລ໌ທີ່ຕ້ອງໃຊ້ງານມາໂຄຣໄປໄວ້ໃນໂຊນ DMZ ຂອງບໍລິສັດແທນ ເອີ້ນວ່າ Trusted Location ຊຶ່ງມາໂຄຣທີ່ບໍ່ໄດ້ຢູ່ໃນຕຳແໜ່ງດັ່ງກ່າວຈະບໍ່ສາມາດຣັນ (Run) ໄດ້.

ສາມາດຕັ້ງຄ່າ Trusted Location ໄດ້ທີ່ User Configuration/Administrative Templates/Microsoft Office XXX 20XX/Application Settings/Security/Trust Center/Trusted Locations.

ຂັ້ນຕອນທີ 2: ປິດກັ້ນ (Block) ມາໂຄຣໃນໄຟລ໌ເອກະສານທີ່ມາຈາກອິນເຕີເນັດ

Microsoft ເພີ່ມຄຸນສົມບັດດ້ານຄວາມປອດໄພໃໝ່ໃນ MS Office 2016 ຊຶ່ງຊ່ວຍຈຳກັດການໂຈມຕີຜ່ານທາງການໃຊ້ມາໂຄຣໄດ້ ຊຶ່ງຄຸນສົມບັດນີ້ເປັນການຕັ້ງຄ່າ Group Policy ຊຶ່ງຊ່ວຍໃຫ້ຜູ້ເບິ່ງແຍງລະບົບຂອງບໍລິສັດສາມາດຍົກເລີກການໃຊ້ມາໂຄຣທີ່ເຮັດວຽກເທິງໄຟລ໌ເອກະສານທີ່ມາຈາກອິນເຕີເນັດໄດ້.

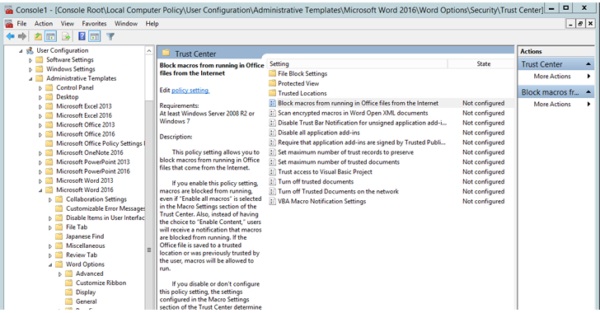

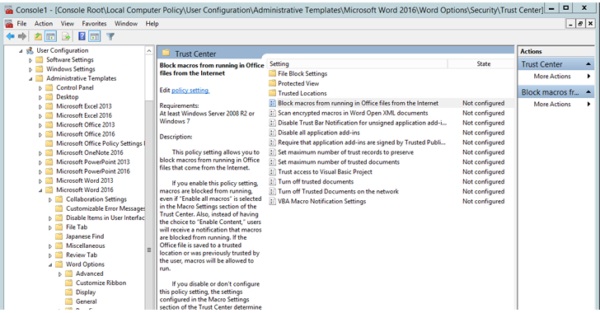

ການຕັ້ງຄ່າດັ່ງກ່າວເອີ້ນວ່າ “Block macros from running in Office files from the Internet” ຊຶ່ງສາມາດຕັ້ງຄ່າໄດ້ຜ່ານທາງ Group Policy Management Editor ທີ່ User configuration > Administrative templates > Microsoft Word 2016 > Word Options > Security > Trust Center.

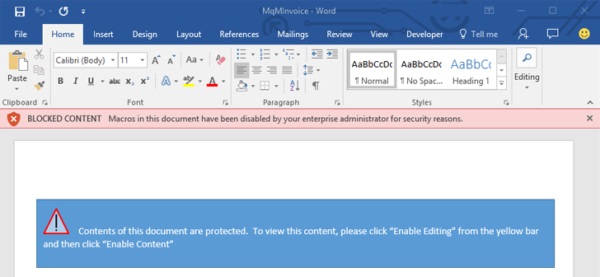

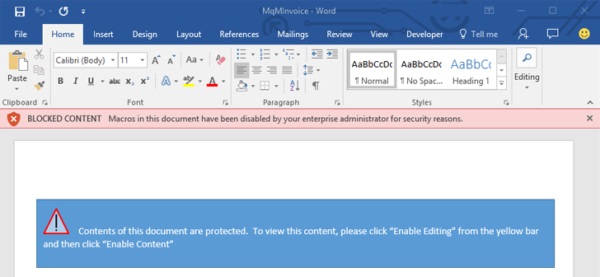

ຫຼັງຈາກທີ່ເປີດໃຊ້ການຕັ້ງຄ່າດັ່ງກ່າວ ມາໂຄຣທີ່ມາຈາກອິນເຕີເນັດຈະຖືກປິດກັ້ນ ເຖິງແມ່ນວ່າຜູ້ໃຊ້ “Enable all macros” ໃນ Macros Settings ກໍ່ຕາມ ນອກຈາກນີ້ ຜູ້ໃຊ້ຈະເຫັນຂໍ້ຄວາມແຈ້ງເຕືອນວ່າມາໂຄຣຖືກປິດກັ້ນບໍ່ໃຫ້ຣັນ ແທນທີ່ຈະເປັນ “Enable Editing” ເມື່ອເປີດໄຟລ໌ເອກະສານ ວິທີການດຽວທີ່ຈະຣັນມາໂຄຣທີ່ມາຈາກອິນເຕີເນັດຄື ຍ້າຍໄຟລ໌ເອກະສານໄປໄວ້ທີ່ Trusted Location ແທນ.

ເອກະສານອ້າງອີງ:

Porher 14 May 2020 5729 reads

Print

ວິທີຕັ້ງຄ່າການປ້ອງກັນ Macro-based Malware ໃນລະບົບປະຕິບັດການ Windows

ເປັນທີ່ຮູ້ດີວ່າມັນແວ (Malware) ຫຼາຍຊະນິດມັກຈະແຝງຕົວມາກັບໄຟລ໌ທີ່ແນບມາກັບອີເມວ ຊຶ່ງເປັນໄຟລ໌ເອກະສານ MS Word ທີ່ມີການໃຊ້ງານມາໂຄຣ (Macro) ເມື່ອເຫຍື່ອເປີດໄຟລ໌ເອກະສານດັ່ງກ່າວ ມາໂຄຣຈະເລີ່ມເຮັດວຽກໂດຍການດາວໂຫຼດມັນແວເຂົ້າມາຕິດຕັ້ງໃນເຄື່ອງຂອງຜູ້ໃຊ້ງານ, ທີ່ພົບເຫັນໃນປັດຈຸບັນກໍ່ຄື Ransomware ຫຼື ມັນແວຮຽກຄ່າໄຖ່ນັ້ນເອງ, ມີເວັບໄຊຊື່ດັງ The Hacker News ຈຶ່ງແນະນຳຂັ້ນຕອນການຕັ້ງຄ່າການປ້ອງກັນ ດັ່ງນີ້:

ມາໂຄຣ (Macro) ແມ່ນຫຍັງ? ອັນຕະລາຍແນວໃດ?

ມາໂຄຣ ເປັນຊຸດຂອງຄຳສັ່ງ ແລະ ການກະທຳຊຶ່ງຊ່ວຍໃຫ້ສາມາດເຮັດວຽກບາງຢ່າງໄດ້ໂດຍອັດໂນມັດ, ໂປຣແກຣມ MS Office ຮອງຮັບການໃຊ້ງານມາໂຄຣທີ່ຖືກຂຽນໂດຍພາສາ Visual Basic for Application (VBA) ຊຶ່ງເປັນພາສາທີ່ແຮັກເກີສາມາດນຳໄປໃຊ້ປະໂຫຍດ ເພື່ອດຳເນີນການຕາມຄວາມຕ້ອງການຂອງຕົນເອງ ເຊັ່ນ: ຕິດຕັ້ງມັນແວໄດ້.

ແຮັກເກີມັກໃຊ້ວິທີ Social Engineering ໃນການເຊື່ອງມາໂຄຣທີ່ເປັນອັນຕະລາຍ (Malicious Macros) ໄວ້ໃນໄຟລ໌ເອກະສານ ແລ້ວແນບມາກັບອີເມວຫຼອກລວງ (Email Phishing) ໂດຍຕັ້ງຊື່ໃຫ້ໜ້າສົນໃຈ ເຊັ່ນ: ໃບແຈ້ງໜີ້ຈາກທະນາຄານ ຫຼື PO (Purchase Order) ຈາກລູກຄ້າ ເປັນຕົ້ນ, ເມື່ອຜູ້ໃຊ້ເປີດໄຟລ໌ເອກະສານ MS Word ແນບດັ່ງກ່າວ ຈະມີປ໊ອບອັບ (Pop-up) ແຈ້ງເຕືອນຂຶ້ນວ່າ ສາມາດໃຫ້ແກ້ໄຂ “Enable Editing” ເພື່ອເບິ່ງເນື້ອຫາພາຍໃນໄຟລ໌ ໃນກໍລະນີທີ່ຜູ້ໃຊ້ຫຼົງກົດ “Enable Editing” ມາໂຄຣຈະເລີ່ມເຮັດວຽກຕາມ Payload ທີ່ກຳນົດໄວ້ໃນມາໂຄຣ ເຊັ່ນ: ດາວໂຫຼດມັນແວມາຕິດຕັ້ງ.

ຕົວຢ່າງມັນແວທີ່ໃຊ້ມາໂຄຣໃນການແຜ່ກະຈາຍຕົວ ໄດ້ແກ່ Dridex ຊຶ່ງເປັນ Banking Malware ທີ່ໂຈມຕີທະນາຄານໃນປະເທດອັງກິດ ແລະ ລັກເງິນໄປຫຼາຍກວ່າ 20 ລ້ານຢູໂຣ ແລະ Locky Ransomware ມັນແວຮຽກຄ່າໄຖ່ຊື່ດັງທີ່ສາມາດແຜ່ກະຈາຍຕົວໄປທົ່ວໂລກໄດ້ ພາຍໃນເວລາບໍ່ເທົ່າໃດຊົ່ວໂມງ

ປ້ອງກັນເຄື່ອງຄອມພິວເຕີຈາກ Macro-based Malware ໄດ້ແນວໃດ?

ຂັ້ນຕອນທີ 1: ຕັ້ງຄ່າ Trusted Location

ໃນບາງສະພາບແວດລ້ອມ ເຮົາບໍ່ສາມາດປິດການໃຊ້ງານມາໂຄຣໄດ້ ເນື່ອງຈາກຕ້ອງການໃຊ້ມາໂຄຣຫຼຸດຜ່ອນຄວາມຊັບຊ້ອນຂອງການເຮັດວຽກບາງຢ່າງ ຫຼື ໃຫ້ເຮັດວຽກໂດຍອັດຕະໂນມັດ ກໍລະນີນີ້ ເຮົາສາມາດຍ້າຍໄຟລ໌ທີ່ຕ້ອງໃຊ້ງານມາໂຄຣໄປໄວ້ໃນໂຊນ DMZ ຂອງບໍລິສັດແທນ ເອີ້ນວ່າ Trusted Location ຊຶ່ງມາໂຄຣທີ່ບໍ່ໄດ້ຢູ່ໃນຕຳແໜ່ງດັ່ງກ່າວຈະບໍ່ສາມາດຣັນ (Run) ໄດ້.

ສາມາດຕັ້ງຄ່າ Trusted Location ໄດ້ທີ່ User Configuration/Administrative Templates/Microsoft Office XXX 20XX/Application Settings/Security/Trust Center/Trusted Locations.

ຂັ້ນຕອນທີ 2: ປິດກັ້ນ (Block) ມາໂຄຣໃນໄຟລ໌ເອກະສານທີ່ມາຈາກອິນເຕີເນັດ

Microsoft ເພີ່ມຄຸນສົມບັດດ້ານຄວາມປອດໄພໃໝ່ໃນ MS Office 2016 ຊຶ່ງຊ່ວຍຈຳກັດການໂຈມຕີຜ່ານທາງການໃຊ້ມາໂຄຣໄດ້ ຊຶ່ງຄຸນສົມບັດນີ້ເປັນການຕັ້ງຄ່າ Group Policy ຊຶ່ງຊ່ວຍໃຫ້ຜູ້ເບິ່ງແຍງລະບົບຂອງບໍລິສັດສາມາດຍົກເລີກການໃຊ້ມາໂຄຣທີ່ເຮັດວຽກເທິງໄຟລ໌ເອກະສານທີ່ມາຈາກອິນເຕີເນັດໄດ້.

ການຕັ້ງຄ່າດັ່ງກ່າວເອີ້ນວ່າ “Block macros from running in Office files from the Internet” ຊຶ່ງສາມາດຕັ້ງຄ່າໄດ້ຜ່ານທາງ Group Policy Management Editor ທີ່ User configuration > Administrative templates > Microsoft Word 2016 > Word Options > Security > Trust Center.

ຫຼັງຈາກທີ່ເປີດໃຊ້ການຕັ້ງຄ່າດັ່ງກ່າວ ມາໂຄຣທີ່ມາຈາກອິນເຕີເນັດຈະຖືກປິດກັ້ນ ເຖິງແມ່ນວ່າຜູ້ໃຊ້ “Enable all macros” ໃນ Macros Settings ກໍ່ຕາມ ນອກຈາກນີ້ ຜູ້ໃຊ້ຈະເຫັນຂໍ້ຄວາມແຈ້ງເຕືອນວ່າມາໂຄຣຖືກປິດກັ້ນບໍ່ໃຫ້ຣັນ ແທນທີ່ຈະເປັນ “Enable Editing” ເມື່ອເປີດໄຟລ໌ເອກະສານ ວິທີການດຽວທີ່ຈະຣັນມາໂຄຣທີ່ມາຈາກອິນເຕີເນັດຄື ຍ້າຍໄຟລ໌ເອກະສານໄປໄວ້ທີ່ Trusted Location ແທນ.

ເອກະສານອ້າງອີງ: