Adwind: Malware-as-a-Service Platform ທີ່ໂຈມຕີຜູ້ໃຊ້ໄປແລ້ວກວ່າ 443,000 ບ່ອນທົ່ວໂລກ

Adwind: Malware-as-a-Service Platform ທີ່ໂຈມຕີຜູ້ໃຊ້ໄປແລ້ວກວ່າ 443,000 ບ່ອນທົ່ວໂລກ

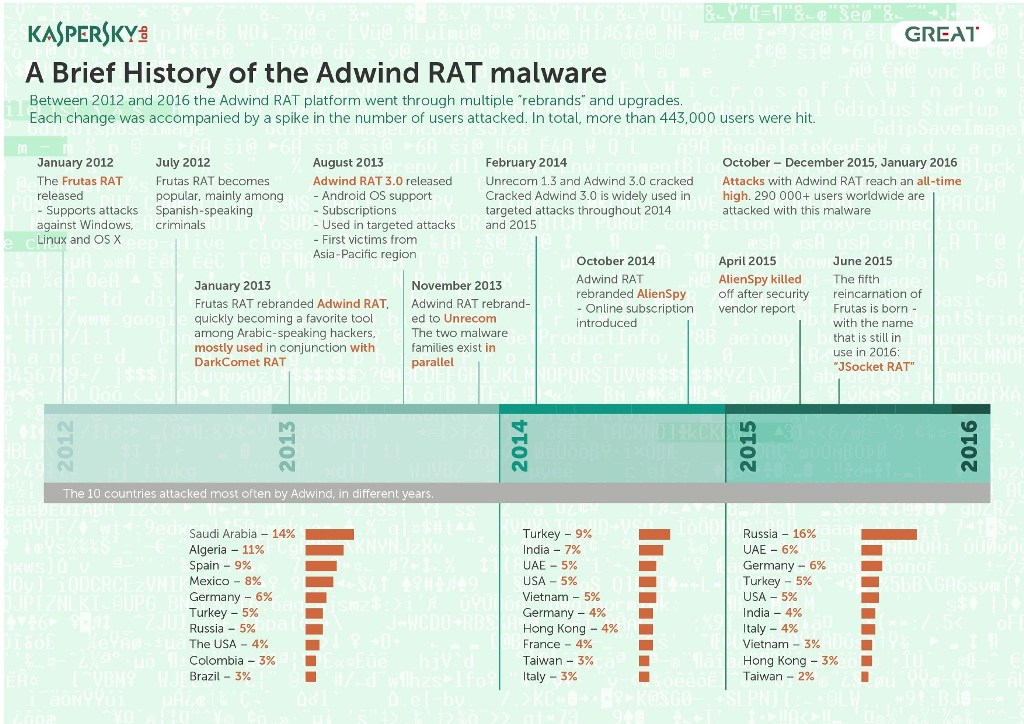

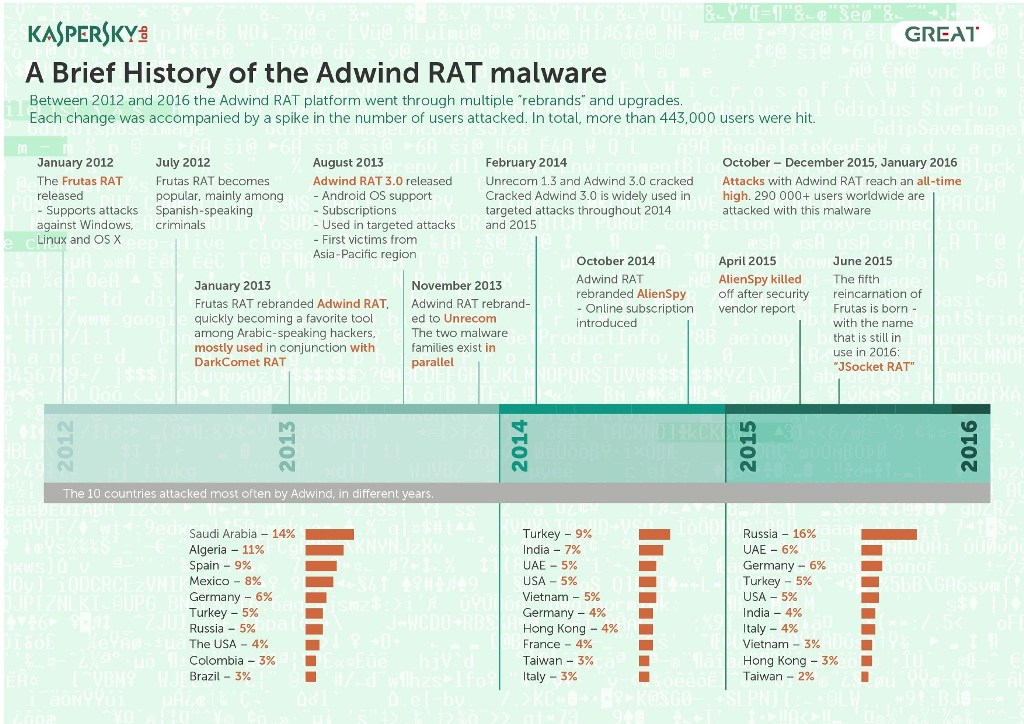

Kaspersky Lab ຜູ້ໃຫ້ບໍລິການໂຊລູຊັນ Endpoint Protection ຊື່ດັ່ງ ໄດ້ອອກມາເຜີຍແຜ່ຂໍ້ມູນຂອງ Adwind Remote Access Tool (RAT) ຊຶ່ງເປັນມັລແວ Backdoor ທີ່ໃຫ້ບໍລິການແບບ Malware-as-a-Service ມີຜູ້ຕົກເປັນເຫຍື່ອແລ້ວກວ່າ 443,000 ບ່ອນທົ່ວໂລກ ທີ່ສຳຄັນຄື ມັລແວນີ້ສາມາດລົບລີກການກວດຈັບຂອງໂປຼແກມແອນຕີ້ໄວລັດໄດ້ ສົ່ງຜົນໃຫ້ມັນຍັງຖືກໃຊ້ງານໂດຍແຮັກເກີ ຫລື ຜູ້ບໍ່ປະສົງດີຈົນເຖິງທຸກມື້ນີ້

Malware-as-a-Service ແບບ Cross-platform

Adwind RAT ຫລື ຮູ້ຈັກໃນນາມ AlienSpy, Frutas, Unrecom, Sockrat, JSocket ແລະ jRat ເປັນມັລແວ Backdoor ທີ່ພ້ອມໃຫ້ທຸກຄົນສາມາດຊື້ໄປໃຊ້ໂຈມຕີຜູ້ອື່ນໄດ້ (Malware-as-a-Service) ພັດທະນາຂຶ້ນໂດຍໃຊ້ພາສາ Java ສົ່ງຜົນໃຫ້ມັລແວນີ້ເຮັດວຽກແບບ Cross-platform ໂດຍສາມາດລັນເທິງລະບົບປະຕິບັດການ Windows, Mac OS X, Linux ແລະ Android

ກະຈາຍຕົວຜ່ານ Phishing Email ພ້ອມລັກຂໍ້ມູນ

ມັລແວນີ້ແພ່ກະຈາຍໄປຍັງເຄື່ອງຄອມພິວເຕີຜ່ານທາງການໂຈມຕີແບບ Spear-phishing ໂດຍຕົວມັນເອງຈະຖືກແນບໄປກັບອີເມວ ສົ່ງໄປຫາເຫຍື່ອໃນຮູບຂອງໄຟລ JAR ເມື່ອເຫຍື່ອເປີດໄຟລ ມັລແວຈະກໍ່ການຕິດຕັ້ງຕົວເອງ ແລະ ເຊື່ອມຕໍ່ກັບ C&C Server ເພື່ອຮັບຄຳສັ່ງ ແລະ ສົ່ງຂໍ້ມູນກັບໄປຫາແຮັກເກີ ໂດຍມັລແວ Adwind ມີຟັງຊັນການ-ເຮັດວຽກງານຫຼາຍແບບດັ່ງນີ້

- ເກັບຂໍ້ມູນການກົດແປ້ນພິມ

- ການລັກລະຫັດຜ່ານທີ່ Cache ຢູ່ ແລະ ດຶງຂໍ້ມູນຈາກ Form ຂອງເວັບໄຊ

- ຖ່າຍຮູບໜ້າຈໍຄອມພິວເຕີ

- ຖ່າຍຮູບ ແລະ ອັດວິດີໂອເມື່ອໃຊ້ Webcam

- ອັດສຽງເມື່ອໃຊ້ໄມໂຄໂຟນ

- ສົ່ງໄຟລ

- ເກັບຂໍ້ມູນທົ່ວໄປຂອງຜູ້ໃຊ້ ແລະ ເຄື່ອງຄອມພິວເຕີ

- ລັກ Key ສຳລັບ Cryptocurrency Wallets

- ຈັດການກັບ SMS (ສຳລັບ Android)

- ລັກ VPN Certificate

ແຮັກເກີມັກໂປຍ Adwind ໄປທົ່ວ ຜ່ານການສົ່ງອີເມວ Spam ຫລອກລໍ້ໃຫ້ເຫຍື່ອລັນໄຟລJAR ແຕ່ກໍມີກໍລະນີທີ່ Adwind ຖືກໃຊ້ເພື່ອໂຈມຕີແບບ APT ເຊັ່ນດຽວກັນ ເຊັ່ນ ປີ 2015 ທີຜ່ານມາ ທະນາຄານ ແຫ່ງໜຶ່ງ ໃນປະເທດສິງກະໂປຕົກເປັນເຫຍື່ອຂອງມັລແວດັ່ງກ່າວ ທີ່ຮ້າຍແຮງຄື ລະບົບແອນຕີ້ໄວລັດຂອງ ອາຄານແຫ່ງນັ້ນບໍ່ສາມາດກວດຈັບມັລແວ Adwind ໄດ້

ຫຼາຍໜ່ວຍງານຈາກຫຼາຍປະເທດທົ່ວໂລກຕົກເປັນເປົ້າໝາຍ

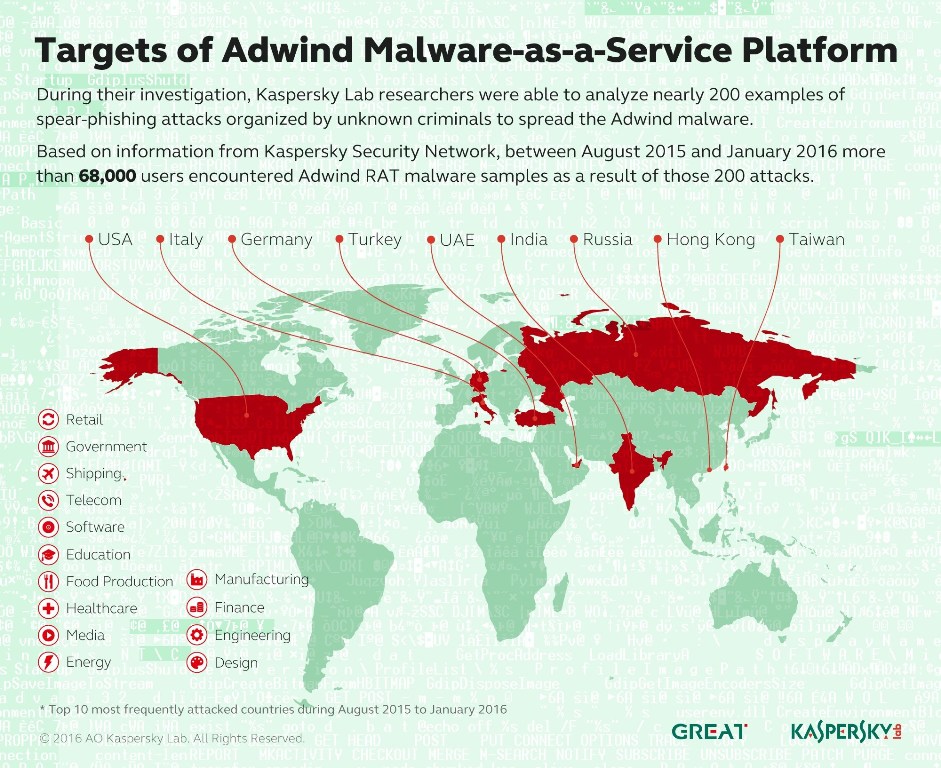

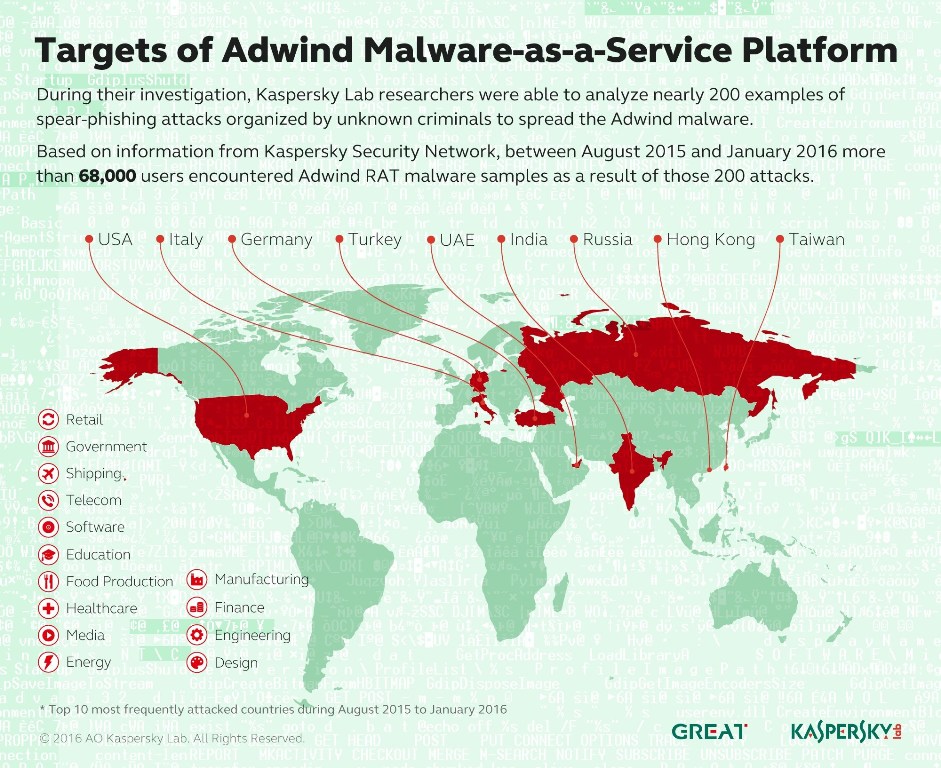

Kaspersky ໄດ້ກໍ່ການວິເຄາະການໂຈມຕີແບບ Spear-phishing ກວ່າ 200 ເທື່ອໃນຊ່ວງຕັ້ງແຕ່ສິງຫາ 2015 ຈົນເຖິງເດືອນ ມັງກອນ 2016 ພົບວ່າມີຜູ້ຕົກເປັນເຫຍື່ອກວ່າ 68,000 ລາຍ ປະມານ ເຄິ່ງໜຶ່ງມີເປົ້າໝາຍທີ່ 10 ປະເທດ ໄດ້ແກ່ ສາທາລະນະລັດ ອາຫະຫລັບເອມິເລດຕ໌ ເຍີລົມນີ ອິນເດຍ ສະຫະລັດຯ ອິຕາລີ ລັດເຊຍ ວຽດນາມ ຮ່ອງກົງ ຕວກກີ ແລະໄຕ້ຫະຫວັນ ແລະ ໜ່ວຍງານທີ່ຖືກໂຈມຕີຫຼາຍທີ່ສຸດ ຄື Retail, Government, Shipping, Telecom, Software ແລະອື່ນ ໆ

Malware-as-a-Service

ທີ່ໜ້າສົນໃຈທີ່ສຸດຂອງ Adwind RAT ຄື ການເປັນມັລແວ ເຊີງພານິດ ທີ່ເປີດໃຫ້ຜູ້ທີ່ຕ້ອງການສາມາດຈ່າຍເງີນເພື່ອຊື້ໂປແກມມັລແວໄປໃຊ້ໂຈມຕີຄົນອື່ນໄດ້ ຈາກການເກັບຂໍ້ມູນເທິງເວັບບອລ໌ດແລະ ການສັງເກດອື່ນໆ Kaspersky ປະມານການວ່າມີລູກຄ້າທີ່ຊື້ມັລແວນີ້ໄປແລ້ວຫຼາຍກວ່າ 1,800 ຄົນ ນັບວ່າເປັນ Malware Platform ທີ່ໃຫຍ່ທີ່ສຸດໃນຂະນະນີ້

ນອກຈາກນີ້ ເມື່ອພິຈາລະນາຈາກເປົ້າໝາຍທີ່ຕົກເປັນເຫຍື່ອຂອງການໂຈມຕີ Kaspersky ເຊື່ອວ່າລູກຄ້າຂອງ Adwind Platform ແບ່ງອອກເປັນ 4 ປະເພດຫລັກໆຄື ນັກຕົ້ມຕຸ໋ນທີ່ຕ້ອງການຍົກລະດັບການຫລອກລວງ ບໍລິສັດ ຄູ່ແຂ່ງ ມືປືນຮັບຈ້າງເທິງໂລກໄຊເບີລ໌ (ຖືກຈ້າງເພື່ອສອດແນມ) ແລະ ບຸກຄົນທົ່ວໄປທີ່ຕ້ອງການສອດສ່ອງຄົົນທີ່ຕົນເອງຮູ້ຈັກ

ທີ່ມາ: http://www.kaspersky.com/about/news/virus/2016/Adwind

laocert 03 March 2020 1813 reads

Print

Adwind: Malware-as-a-Service Platform ທີ່ໂຈມຕີຜູ້ໃຊ້ໄປແລ້ວກວ່າ 443,000 ບ່ອນທົ່ວໂລກ

Kaspersky Lab ຜູ້ໃຫ້ບໍລິການໂຊລູຊັນ Endpoint Protection ຊື່ດັ່ງ ໄດ້ອອກມາເຜີຍແຜ່ຂໍ້ມູນຂອງ Adwind Remote Access Tool (RAT) ຊຶ່ງເປັນມັລແວ Backdoor ທີ່ໃຫ້ບໍລິການແບບ Malware-as-a-Service ມີຜູ້ຕົກເປັນເຫຍື່ອແລ້ວກວ່າ 443,000 ບ່ອນທົ່ວໂລກ ທີ່ສຳຄັນຄື ມັລແວນີ້ສາມາດລົບລີກການກວດຈັບຂອງໂປຼແກມແອນຕີ້ໄວລັດໄດ້ ສົ່ງຜົນໃຫ້ມັນຍັງຖືກໃຊ້ງານໂດຍແຮັກເກີ ຫລື ຜູ້ບໍ່ປະສົງດີຈົນເຖິງທຸກມື້ນີ້

Malware-as-a-Service ແບບ Cross-platform

Adwind RAT ຫລື ຮູ້ຈັກໃນນາມ AlienSpy, Frutas, Unrecom, Sockrat, JSocket ແລະ jRat ເປັນມັລແວ Backdoor ທີ່ພ້ອມໃຫ້ທຸກຄົນສາມາດຊື້ໄປໃຊ້ໂຈມຕີຜູ້ອື່ນໄດ້ (Malware-as-a-Service) ພັດທະນາຂຶ້ນໂດຍໃຊ້ພາສາ Java ສົ່ງຜົນໃຫ້ມັລແວນີ້ເຮັດວຽກແບບ Cross-platform ໂດຍສາມາດລັນເທິງລະບົບປະຕິບັດການ Windows, Mac OS X, Linux ແລະ Android

ກະຈາຍຕົວຜ່ານ Phishing Email ພ້ອມລັກຂໍ້ມູນ

ມັລແວນີ້ແພ່ກະຈາຍໄປຍັງເຄື່ອງຄອມພິວເຕີຜ່ານທາງການໂຈມຕີແບບ Spear-phishing ໂດຍຕົວມັນເອງຈະຖືກແນບໄປກັບອີເມວ ສົ່ງໄປຫາເຫຍື່ອໃນຮູບຂອງໄຟລ JAR ເມື່ອເຫຍື່ອເປີດໄຟລ ມັລແວຈະກໍ່ການຕິດຕັ້ງຕົວເອງ ແລະ ເຊື່ອມຕໍ່ກັບ C&C Server ເພື່ອຮັບຄຳສັ່ງ ແລະ ສົ່ງຂໍ້ມູນກັບໄປຫາແຮັກເກີ ໂດຍມັລແວ Adwind ມີຟັງຊັນການ-ເຮັດວຽກງານຫຼາຍແບບດັ່ງນີ້

- ເກັບຂໍ້ມູນການກົດແປ້ນພິມ

- ການລັກລະຫັດຜ່ານທີ່ Cache ຢູ່ ແລະ ດຶງຂໍ້ມູນຈາກ Form ຂອງເວັບໄຊ

- ຖ່າຍຮູບໜ້າຈໍຄອມພິວເຕີ

- ຖ່າຍຮູບ ແລະ ອັດວິດີໂອເມື່ອໃຊ້ Webcam

- ອັດສຽງເມື່ອໃຊ້ໄມໂຄໂຟນ

- ສົ່ງໄຟລ

- ເກັບຂໍ້ມູນທົ່ວໄປຂອງຜູ້ໃຊ້ ແລະ ເຄື່ອງຄອມພິວເຕີ

- ລັກ Key ສຳລັບ Cryptocurrency Wallets

- ຈັດການກັບ SMS (ສຳລັບ Android)

- ລັກ VPN Certificate

ແຮັກເກີມັກໂປຍ Adwind ໄປທົ່ວ ຜ່ານການສົ່ງອີເມວ Spam ຫລອກລໍ້ໃຫ້ເຫຍື່ອລັນໄຟລJAR ແຕ່ກໍມີກໍລະນີທີ່ Adwind ຖືກໃຊ້ເພື່ອໂຈມຕີແບບ APT ເຊັ່ນດຽວກັນ ເຊັ່ນ ປີ 2015 ທີຜ່ານມາ ທະນາຄານ ແຫ່ງໜຶ່ງ ໃນປະເທດສິງກະໂປຕົກເປັນເຫຍື່ອຂອງມັລແວດັ່ງກ່າວ ທີ່ຮ້າຍແຮງຄື ລະບົບແອນຕີ້ໄວລັດຂອງ ອາຄານແຫ່ງນັ້ນບໍ່ສາມາດກວດຈັບມັລແວ Adwind ໄດ້

ຫຼາຍໜ່ວຍງານຈາກຫຼາຍປະເທດທົ່ວໂລກຕົກເປັນເປົ້າໝາຍ

Kaspersky ໄດ້ກໍ່ການວິເຄາະການໂຈມຕີແບບ Spear-phishing ກວ່າ 200 ເທື່ອໃນຊ່ວງຕັ້ງແຕ່ສິງຫາ 2015 ຈົນເຖິງເດືອນ ມັງກອນ 2016 ພົບວ່າມີຜູ້ຕົກເປັນເຫຍື່ອກວ່າ 68,000 ລາຍ ປະມານ ເຄິ່ງໜຶ່ງມີເປົ້າໝາຍທີ່ 10 ປະເທດ ໄດ້ແກ່ ສາທາລະນະລັດ ອາຫະຫລັບເອມິເລດຕ໌ ເຍີລົມນີ ອິນເດຍ ສະຫະລັດຯ ອິຕາລີ ລັດເຊຍ ວຽດນາມ ຮ່ອງກົງ ຕວກກີ ແລະໄຕ້ຫະຫວັນ ແລະ ໜ່ວຍງານທີ່ຖືກໂຈມຕີຫຼາຍທີ່ສຸດ ຄື Retail, Government, Shipping, Telecom, Software ແລະອື່ນ ໆ

Malware-as-a-Service

ທີ່ໜ້າສົນໃຈທີ່ສຸດຂອງ Adwind RAT ຄື ການເປັນມັລແວ ເຊີງພານິດ ທີ່ເປີດໃຫ້ຜູ້ທີ່ຕ້ອງການສາມາດຈ່າຍເງີນເພື່ອຊື້ໂປແກມມັລແວໄປໃຊ້ໂຈມຕີຄົນອື່ນໄດ້ ຈາກການເກັບຂໍ້ມູນເທິງເວັບບອລ໌ດແລະ ການສັງເກດອື່ນໆ Kaspersky ປະມານການວ່າມີລູກຄ້າທີ່ຊື້ມັລແວນີ້ໄປແລ້ວຫຼາຍກວ່າ 1,800 ຄົນ ນັບວ່າເປັນ Malware Platform ທີ່ໃຫຍ່ທີ່ສຸດໃນຂະນະນີ້

ນອກຈາກນີ້ ເມື່ອພິຈາລະນາຈາກເປົ້າໝາຍທີ່ຕົກເປັນເຫຍື່ອຂອງການໂຈມຕີ Kaspersky ເຊື່ອວ່າລູກຄ້າຂອງ Adwind Platform ແບ່ງອອກເປັນ 4 ປະເພດຫລັກໆຄື ນັກຕົ້ມຕຸ໋ນທີ່ຕ້ອງການຍົກລະດັບການຫລອກລວງ ບໍລິສັດ ຄູ່ແຂ່ງ ມືປືນຮັບຈ້າງເທິງໂລກໄຊເບີລ໌ (ຖືກຈ້າງເພື່ອສອດແນມ) ແລະ ບຸກຄົນທົ່ວໄປທີ່ຕ້ອງການສອດສ່ອງຄົົນທີ່ຕົນເອງຮູ້ຈັກ

ທີ່ມາ: http://www.kaspersky.com/about/news/virus/2016/Adwind